- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад на тему План- конспект урока по информатике в 11 классе по теме: Информационная безопасность

Содержание

- 1. План- конспект урока по информатике в 11 классе по теме: Информационная безопасность

- 2. По последним данным, в России:средний возраст начала

- 3. самые "любимые" детьми ресурсы – социальные сети

- 4. Какие опасности подстерегают нас в Интернете?Вредоносные программыМошенничество, хищение данныхКонтакт со злоумышлен-никамиАзартные игры, on-line игры

- 5. ЧТО НУЖНО ЗНАТЬ О ВРЕДОНОСНЫХ ПРОГРАММАХ ?

- 6. ВИРУСЫ - это программы, которые мешают нормальной

- 7. ЧЕРВИмогут автоматически самовоспроизводиться на других компьютерах, устанавливая контроль над программами (например, приложениями электронной почты).

- 8. «ТРОЯНСКИЕ КОНИ»(названные так в честь легендарного

- 9. «НЕЖЕЛАТЕЛЬНОЕ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ»программы, которые выполняют на компьютере

- 10. СОВЕТЫ: Убедись, что на твоем компьютере

- 11. СОВЕТЫ:Если ты получил файл, в котором ты не уверен или не знаешь,

- 12. В ЧЕМ СОСТОИТ МОШЕННИЧЕСТВО?Среди Интернет-мошенничеств широкое распространение

- 13. МЕРЫ ПО ЗАЩИТЕ:Не открывайте подозрительные письма странного

- 14. МЕРЫ ПО ЗАЩИТЕ: Будьте осторожны при выходе

- 15. ЭТО ВАЖНО ЗНАТЬ !!!Используйте нейтральное экранное имя,

- 16. ЭТО ВАЖНО ЗНАТЬ !!!Никогда нельзя соглашаться на

- 17. Вопрос 1Высококвалифицированный IT-специалист, человек, который понимает тонкости работы программ ЭВМ.абвгдежзийклмнопрстуфхцчшщъыьэюяхакер

- 18. Вопрос 2Вид вредоносного программного обеспечения, способного создавать копии самого себя и внедряться в код других программ.абвгдежзийклмнопрстуфхцчшщъыьэюявирус

- 19. Вопрос 3Надоедливые рекламные письмаабвгдежзийклмнопрстуфхцчшщъыьэюяспам

- 20. Вопрос 4Отсутствие угроз, либо состояние защищенности от угрозабвгдежзийклмнопрстуфхцчшщъыьэюябезопасность-

- 21. Интернет - это прекрасное место для

Слайд 1Информационная безопасность пользователей интернета

Учитель информатики МБОУ СОШ №34 пгт. Джубга

Слайд 2По последним данным, в России:

средний возраст начала самостоятельной работы в Сети

СПРАВОЧНАЯ ИНФОРМАЦИЯ

30% несовершеннолетних проводят в Сети более 3 часов в день (при норме 2 часа в неделю!)

Слайд 3самые "любимые" детьми ресурсы – социальные сети (78%); в них проводится

Помимо социальных сетей, среди несовершеннолетних популярны:

сетевые игры;

просмотр и скачивание фильмов, клипов, аудиофайлов, программ;

обмен файлами;

использование электронной почты, сервисов мгновенного обмена сообщениями, чатов;

ведение блогов и пр.

4% детей сталкиваются в Интернете с порнографической продукцией

40% получают предложения о встречах "в реале".

СПРАВОЧНАЯ ИНФОРМАЦИЯ

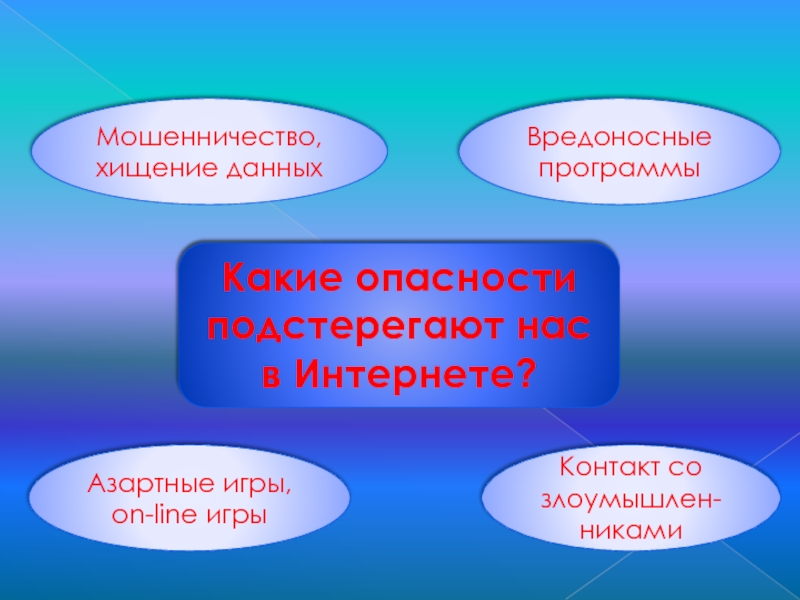

Слайд 4Какие опасности подстерегают нас в Интернете?

Вредоносные программы

Мошенничество, хищение данных

Контакт со злоумышлен-никами

Азартные

Слайд 5ЧТО НУЖНО ЗНАТЬ О ВРЕДОНОСНЫХ ПРОГРАММАХ ?

К вредоносным программам

Слайд 6ВИРУСЫ -

это программы, которые мешают нормальной работе компьютера, перезаписывают, повреждают

Настоящий вирус не может распространяться без участия человека.

Слайд 7ЧЕРВИ

могут автоматически самовоспроизводиться на других компьютерах, устанавливая контроль над программами (например,

Слайд 8«ТРОЯНСКИЕ КОНИ»

(названные так в честь легендарного Троянского коня) – выглядят

Отдельные «троянские кони» способны даже работать как полезная программа, одновременно нанося вред системе или другим компьютерам, подключенным к Сети.

Слайд 9«НЕЖЕЛАТЕЛЬНОЕ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ»

программы, которые выполняют на компьютере некие задачи без вашего

Слайд 10

СОВЕТЫ:

Убедись, что на твоем компьютере установлено антивирусное программное обеспечение. Научись их правильно

Хорошо изучи операционную систему своего компьютера (Windows, Linux и т. д.). Знай как исправлять ошибки и делать обновления.

Если на компьютере установлена программа родительского контроля, поговори со своими родителями и договорись о настройках этой программы, чтобы они соответствовали твоему возрасту и потребностям. Не пытайся взломать или обойти такую программу!

Слайд 11СОВЕТЫ:

Если ты получил файл, в котором ты не уверен или не знаешь, кто его отправил, НЕ открывай

скачивайте файлы из надежных источников и обязательно читайте предупреждения об опасности, лицензионные соглашения и положения о конфиденциальности.

ВЕРНУТЬСЯ в НАЧАЛО

Слайд 12В ЧЕМ СОСТОИТ МОШЕННИЧЕСТВО?

Среди Интернет-мошенничеств широкое распространение получила применяемая хакерами техника

а цель - украсть данные вашего

аккаунта (т. е. логин и пароль),

которые вы обычно вводите на

странице настоящего сайта.

Слайд 13МЕРЫ ПО ЗАЩИТЕ:

Не открывайте подозрительные письма странного происхождения, не поддавайтесь на

Не высылайте никому пароли от ваших аккаунтов.

Не открывайте прикреплённые к письмам подозрительные файлы и не переходите по содержащимся в них подозрительным ссылкам.

Не используйте простые пароли. Нельзя в качестве паролей использовать простые комбинации символов, вроде "9999".

Не используйте короткие пароли (меньше 6 сим.)

Не используйте один и тот же пароль на все случаи жизни.

Слайд 14МЕРЫ ПО ЗАЩИТЕ:

Будьте осторожны при выходе в интернет из мест

При использовании электронных платёжных систем типа webmoney или яндекс-деньги, работа с ними через веб-интерфейс является менее безопасной, чем если вы скачаете и установите специальную программу (webmoney keeper или интернет-кошелёк для яндекса).

ВЕРНУТЬСЯ в НАЧАЛО

Слайд 15ЭТО ВАЖНО ЗНАТЬ !!!

Используйте нейтральное экранное имя, не выдающее никаких личных

Никогда не сообщайте свои имя, номер телефона, адрес проживания или учебы, пароли или номера кредитных карт, любимые места отдыха или проведения досуга.

Слайд 16ЭТО ВАЖНО ЗНАТЬ !!!

Никогда нельзя соглашаться на личную встречу с незнакомыми

Прекращайте любые контакты в системе обмена мгновенными сообщениями или в чатах, если кто-нибудь начинает задавать вам вопросы личного характера или содержащие сексуальные намеки. Расскажите об этом родителям.

ВЕРНУТЬСЯ в НАЧАЛО

Слайд 17Вопрос 1

Высококвалифицированный IT-специалист, человек, который понимает тонкости работы программ ЭВМ.

а

б

в

г

д

е

ж

з

и

й

к

л

м

н

о

п

р

с

т

у

ф

х

ц

ч

ш

щ

ъ

ы

ь

э

ю

я

х

а

к

е

р

Слайд 18Вопрос 2

Вид вредоносного программного обеспечения, способного создавать копии самого себя и

а

б

в

г

д

е

ж

з

и

й

к

л

м

н

о

п

р

с

т

у

ф

х

ц

ч

ш

щ

ъ

ы

ь

э

ю

я

в

и

р

у

с