- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад на тему Игра: Кто хочет стать отличником?

Содержание

- 1. Игра: Кто хочет стать отличником?

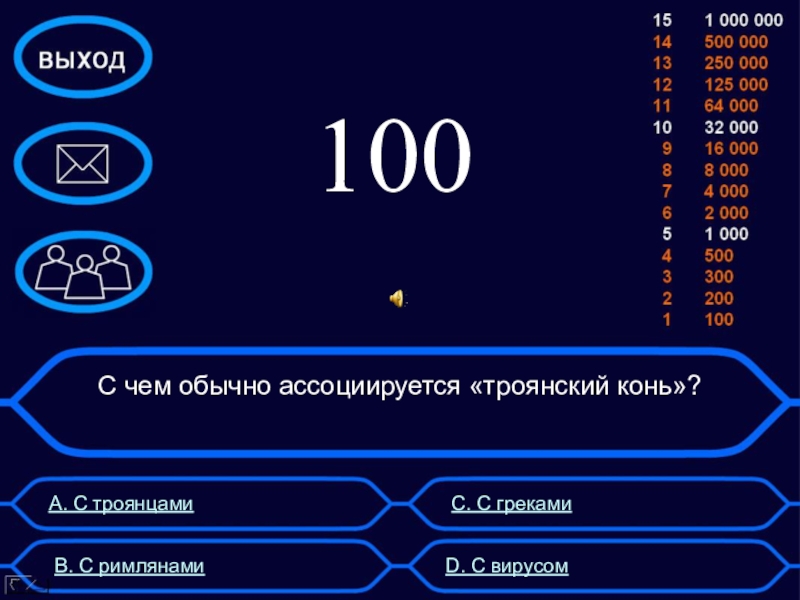

- 2. С чем обычно ассоциируется «троянский конь»? A. С троянцамиB. С римлянами C. С грекамиD. С вирусом100

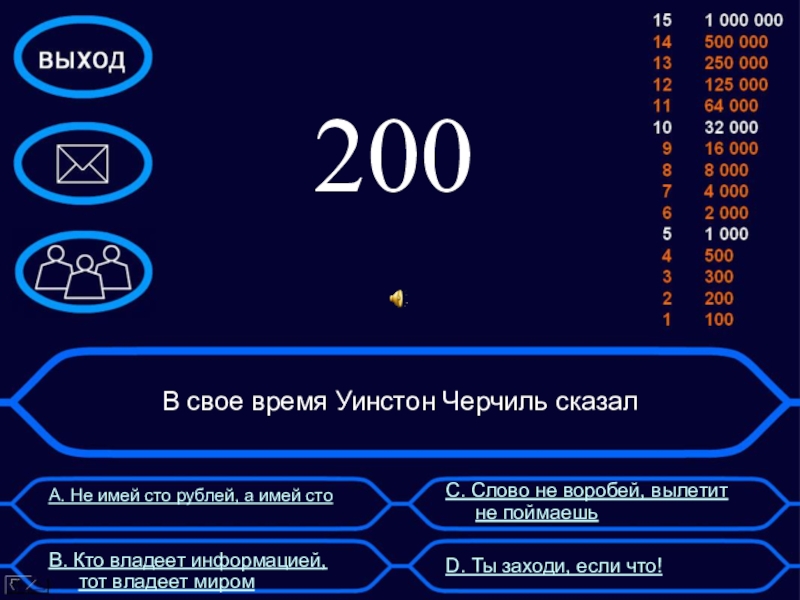

- 3. В свое время Уинстон Черчиль сказалA. Не

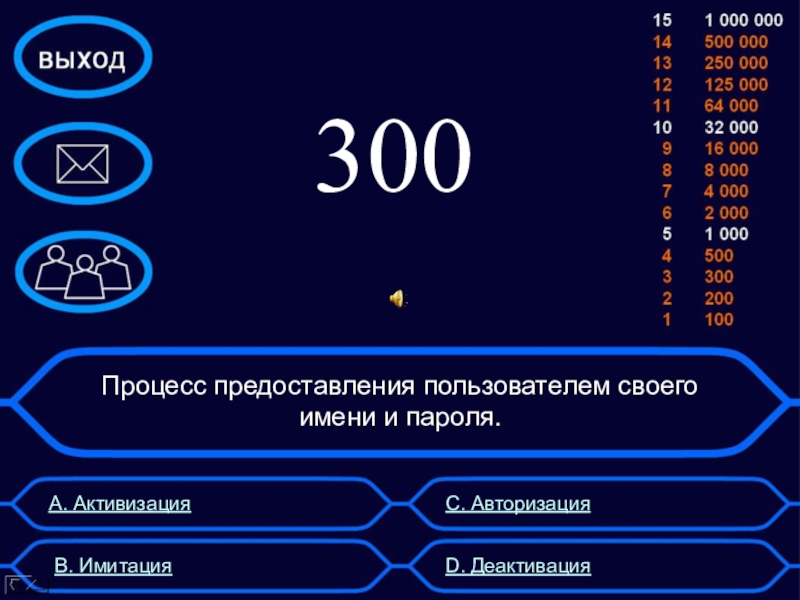

- 4. Процесс предоставления пользователем своего имени и пароля.A. Активизация B. ИмитацияC. АвторизацияD. Деактивация300

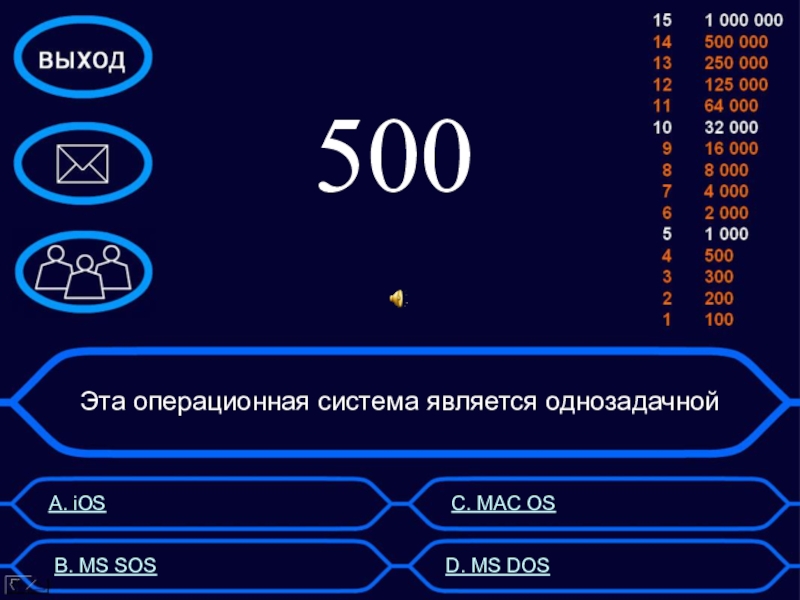

- 5. Эта операционная система является однозадачнойA. iOSB. MS SOSC. MAC OSD. MS DOS500

- 6. Большинство ОС реализуют именно ЭТОТ метод разграничения доступаA. Избирательный методB. Собирательный методC. Полномочный методD. Мандатный метод1000

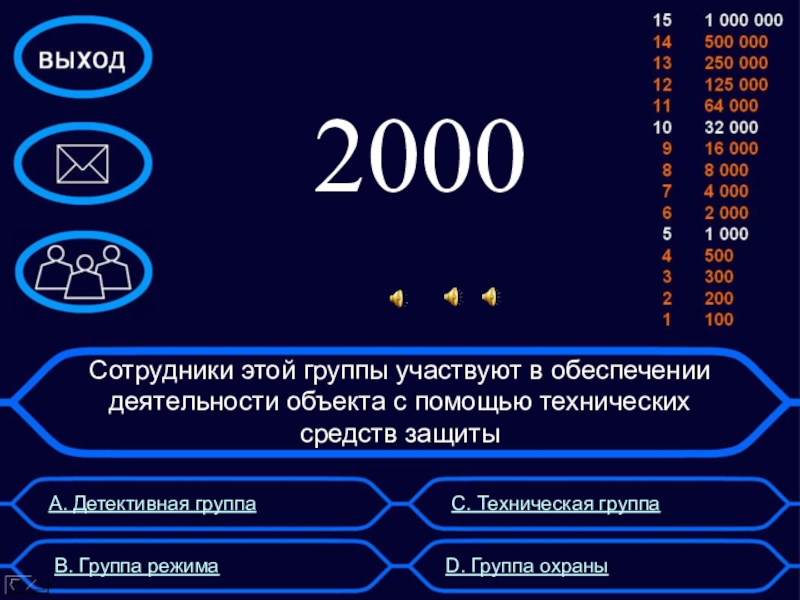

- 7. Сотрудники этой группы участвуют в обеспечении деятельности

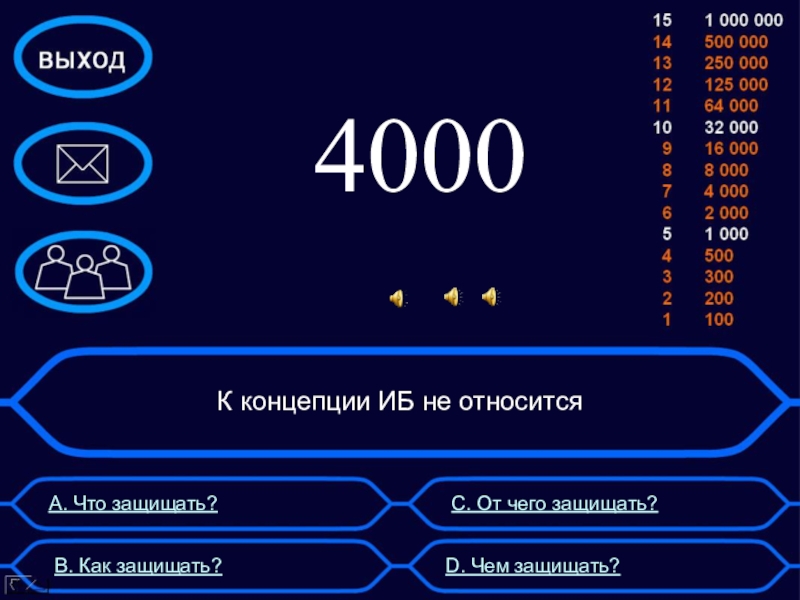

- 8. К концепции ИБ не относитсяA. Что защищать?B. Как защищать?C. От чего защищать?D. Чем защищать?4000

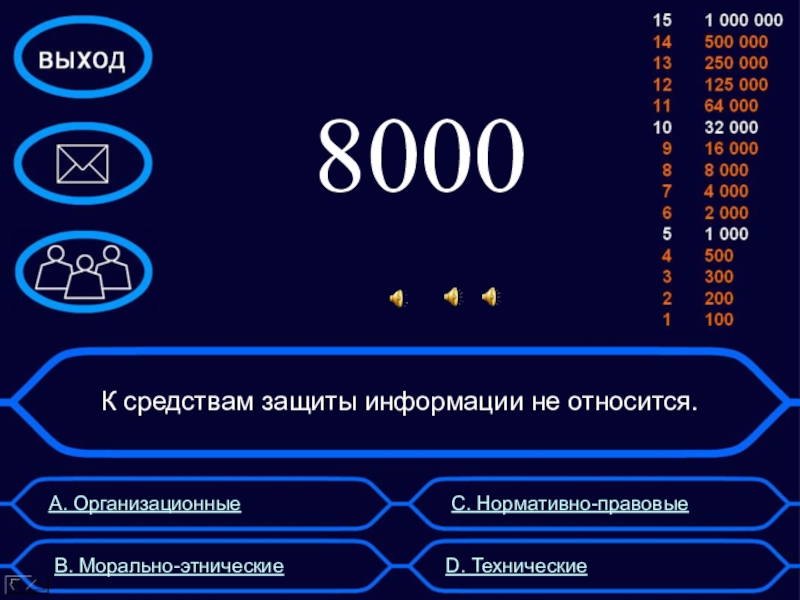

- 9. К средствам защиты информации не относится.A. ОрганизационныеB. Морально-этническиеC. Нормативно-правовыеD. Технические8000

- 10. При этом способе многопроцессорной обработки, все ресурсы

- 11. Эта процедура заключается в регистрации в специальном журнале событий,

- 12. Процедура, в результате выполнения которой для субъекта выявляется его имяA. АутентификацияB. АвторизацияC. ОптимизацияD. Идентификация64000

- 13. Когда пользователь и система согласуют между собой

- 14. В верхний уровень подсистемы аутентификации Windows входит.A. WinLogonB. SAMC. LSAD. Explorer250000

- 15. В 1983 году термин интернет закрепился за сетьюA. ANNETB. ArpaNETC. ArcNETD. X.254500000

- 16. В основе этого протокола лежит мандат на

- 17. ВопросA.B.C.D.GAME OVER

- 18. ВопросПОБЕДА

Слайд 2С чем обычно ассоциируется «троянский конь»?

A. С троянцами

B. С римлянами

C.

D. С вирусом

100

Слайд 3В свое время Уинстон Черчиль сказал

A. Не имей сто рублей, а

B. Кто владеет информацией, тот владеет миром

C. Слово не воробей, вылетит не поймаешь

D. Ты заходи, если что!

200

Слайд 4Процесс предоставления пользователем своего имени и пароля.

A. Активизация

B. Имитация

C. Авторизация

D. Деактивация

300

Слайд 6Большинство ОС реализуют именно ЭТОТ метод разграничения доступа

A. Избирательный метод

B. Собирательный

C. Полномочный метод

D. Мандатный метод

1000

Слайд 7Сотрудники этой группы участвуют в обеспечении деятельности объекта с помощью технических

A. Детективная группа

B. Группа режима

C. Техническая группа

D. Группа охраны

2000

Слайд 8К концепции ИБ не относится

A. Что защищать?

B. Как защищать?

C. От чего

D. Чем защищать?

4000

Слайд 9К средствам защиты информации не относится.

A. Организационные

B. Морально-этнические

C. Нормативно-правовые

D. Технические

8000

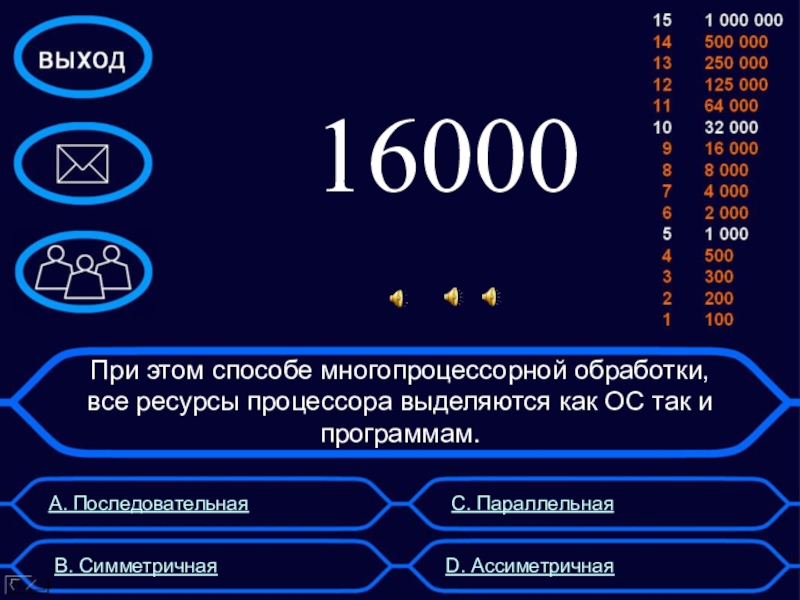

Слайд 10При этом способе многопроцессорной обработки, все ресурсы процессора выделяются как ОС

A. Последовательная

B. Симметричная

C. Параллельная

D. Ассиметричная

16000

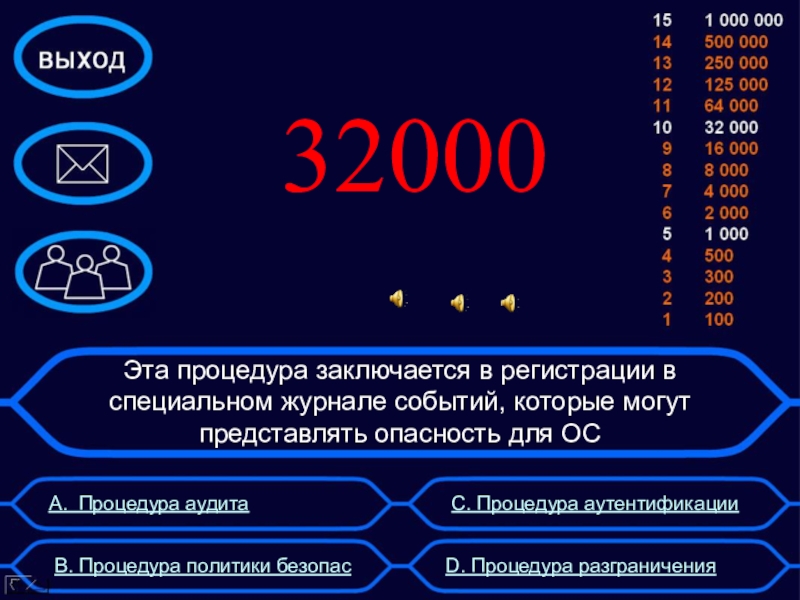

Слайд 11Эта процедура заключается в регистрации в специальном журнале событий, которые могут представлять опасность

A. Процедура аудита

B. Процедура политики безопас

C. Процедура аутентификации

D. Процедура разграничения

32000

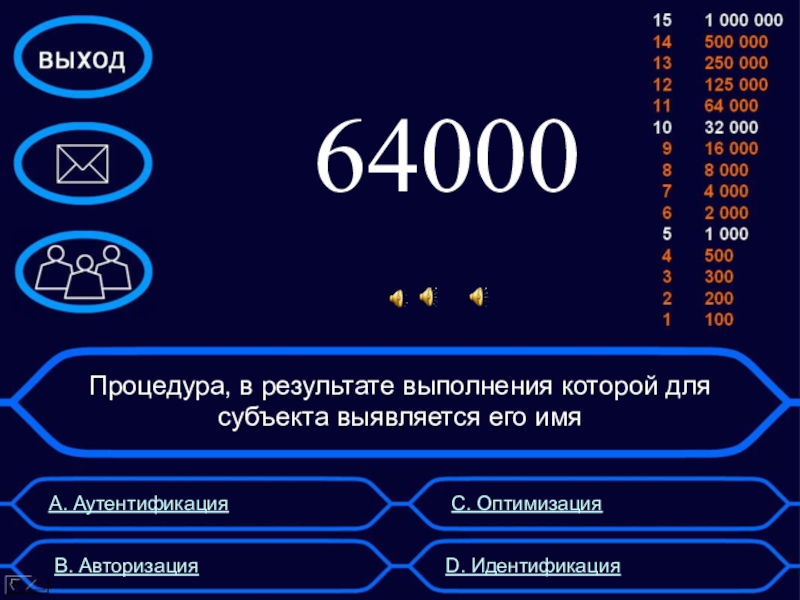

Слайд 12Процедура, в результате выполнения которой для субъекта выявляется его имя

A. Аутентификация

B.

C. Оптимизация

D. Идентификация

64000

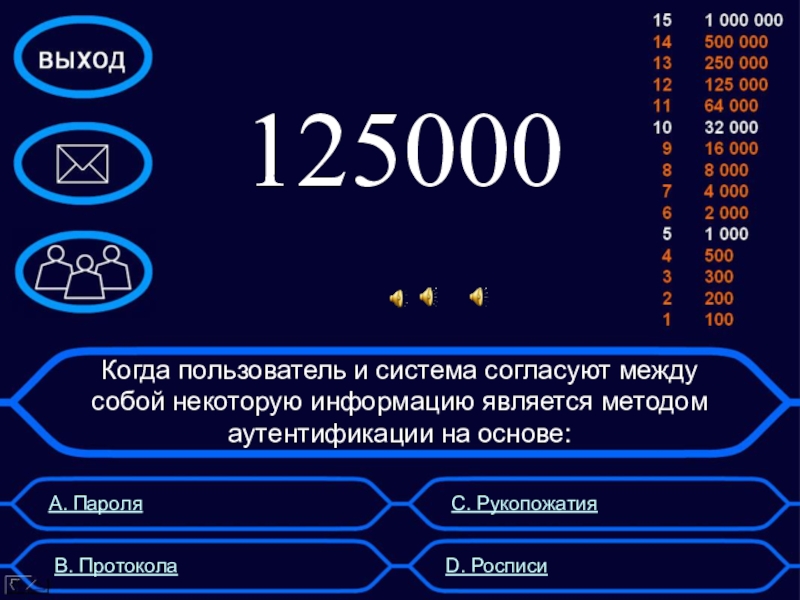

Слайд 13Когда пользователь и система согласуют между собой некоторую информацию является методом

A. Пароля

B. Протокола

C. Рукопожатия

D. Росписи

125000

Слайд 14В верхний уровень подсистемы аутентификации Windows входит.

A. WinLogon

B. SAM

C. LSA

D. Explorer

250000

Слайд 16В основе этого протокола лежит мандат на доступ к серверу

A.

B. Протокол PAP

C. Протокол S/key

D. Протокол Kerberos

5