- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад по информатике на тему Информационная безопасность 11 класс

Содержание

- 1. Презентация по информатике на тему Информационная безопасность 11 класс

- 2. Информационная безопасность — это состояние защищённости информационной средызащита информации представляет

- 3. Появление новых информационных технологий и развитие мощных

- 4. сегодня существует широкий круг систем хранения и

- 5. угроза защиты информации сделала средства обеспечения информационной безопасности одной из обязательных характеристик информационной систем любой сложности

- 6. Под информационной безопасностью информационных систем в Российской

- 7. Методы защиты информации вопросы защиты информации

- 8. Под термином «угрозы безопасности информационных систем» понимаются

- 9. Стандартная модель безопасностиВ качестве стандартной модели безопасности

- 10. Средства обеспечения информационной безопасности от вредоносного ПО

- 11. Факторы необходимости защиты информации и информационных систем

- 12. концентрация больших объемов информации различного назначения и

- 13. дифференциация уровня потерь от уничтожения, фальсификации, разглашения

- 14. Организационные средства защиты Организационные меры защиты определяют

- 15. Управление доступом - метод защиты информации регулированием

- 16. область физической безопасности, к средствам которой можно

- 17. Компоненты системы защиты правовая безопасность, аккумулирующая все

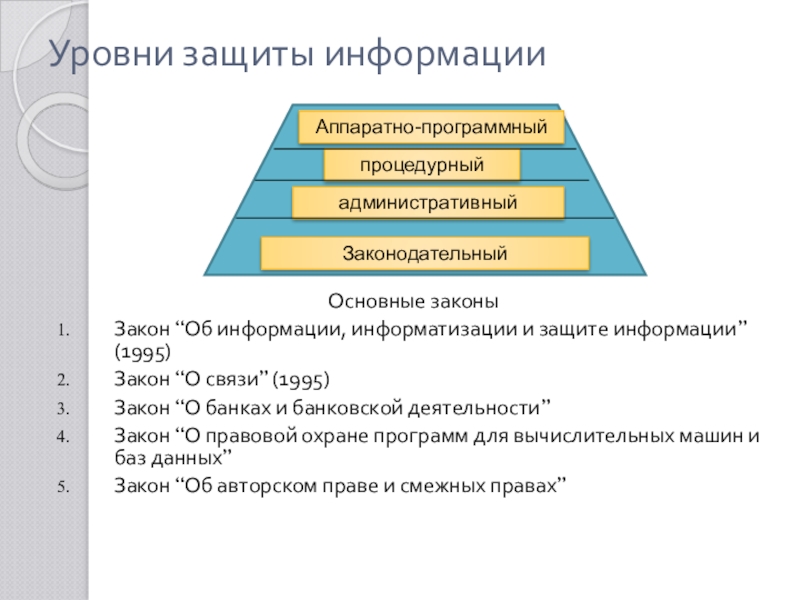

- 18. Уровни защиты информацииОсновные законыЗакон “Об информации, информатизации

- 19. Нормативно-правовые документы в области информационной безопасности В

- 20. Методические документы государственных органов России:Доктрина информационной безопасности

- 21. Слайд 21

Слайд 2

Информационная безопасность — это состояние защищённости информационной среды

защита информации представляет собой деятельность по предотвращению утечки защищаемой информации,

процесс, направленный на достижение этого состояния.

Слайд 3Появление новых информационных технологий и развитие мощных компьютерных систем хранения и

защита экономической информации становится обязательной

разрабатываются всевозможные документы по защите информации

формируются рекомендации по защите информации

разработаны и приняты ФЗ о защите информации, которые рассматривают, решают проблемы защиты информации

Слайд 4

сегодня существует широкий круг систем хранения и обработки информации, для которых

К таким информационным системам можно отнести, например, банковские или юридические системы безопасного документооборота и другие информационные системы, для которых обеспечение защиты информации является необходимым и жизненно важным .

Слайд 5

угроза защиты информации сделала средства обеспечения информационной безопасности одной из обязательных

Слайд 6Под информационной безопасностью информационных систем в Российской Федерации подразумевается техника защиты

преднамеренного или случайного несанкционированного доступа

нанесения тем самым вреда нормальному процессу документооборота и обмена данными в системе

хищения, модификации и уничтожения информации.

Методы защиты информации

Слайд 7Методы защиты информации

вопросы защиты информации и защиты информации в информационных

Слайд 8Под термином «угрозы безопасности информационных систем» понимаются реальные или потенциально возможные

Методы защиты информации

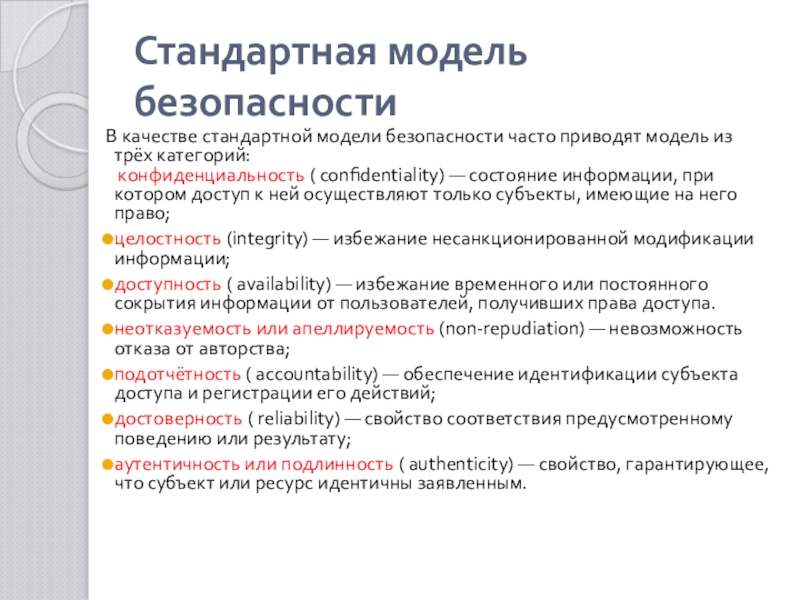

Слайд 9Стандартная модель безопасности

В качестве стандартной модели безопасности часто приводят модель из

целостность (integrity) — избежание несанкционированной модификации информации;

доступность ( availability) — избежание временного или постоянного сокрытия информации от пользователей, получивших права доступа.

неотказуемость или апеллируемость (non-repudiation) — невозможность отказа от авторства;

подотчётность ( accountability) — обеспечение идентификации субъекта доступа и регистрации его действий;

достоверность ( reliability) — свойство соответствия предусмотренному поведению или результату;

аутентичность или подлинность ( authenticity) — свойство, гарантирующее, что субъект или ресурс идентичны заявленным.

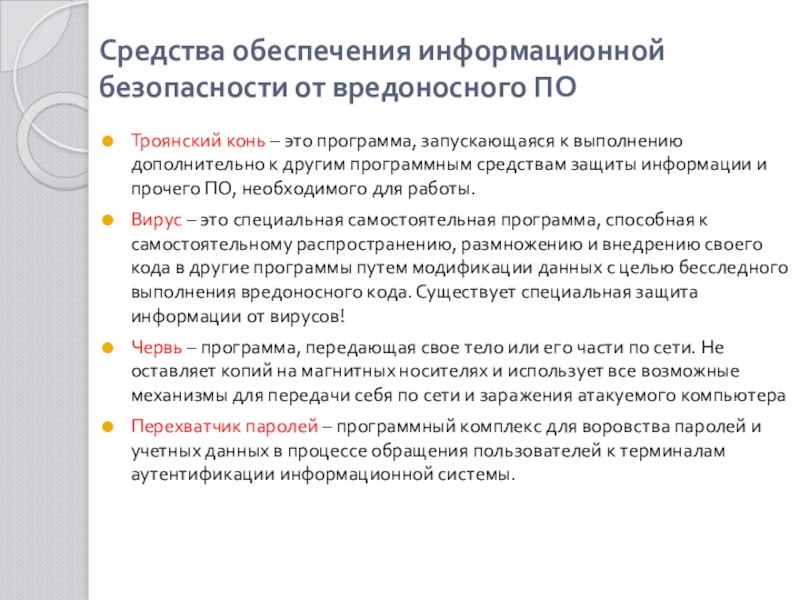

Слайд 10Средства обеспечения информационной безопасности от вредоносного ПО

Троянский конь – это

Вирус – это специальная самостоятельная программа, способная к самостоятельному распространению, размножению и внедрению своего кода в другие программы путем модификации данных с целью бесследного выполнения вредоносного кода. Существует специальная защита информации от вирусов!

Червь – программа, передающая свое тело или его части по сети. Не оставляет копий на магнитных носителях и использует все возможные механизмы для передачи себя по сети и заражения атакуемого компьютера

Перехватчик паролей – программный комплекс для воровства паролей и учетных данных в процессе обращения пользователей к терминалам аутентификации информационной системы.

Слайд 11Факторы необходимости защиты информации и информационных систем

высокие темпы роста средств

вовлечение в процесс информационного взаимодействия большего числа людей и организаций;

повышением уровня доверия к АИС;

отношение к информации, как к товару с присущим ему стремлением к конкуренции и, как следствие промышленному шпионажу в области создания и сбыта информации услуг;

Слайд 12концентрация больших объемов информации различного назначения и принадлежности в определенных местах

наличие интенсивного обмена между участниками информационного процесса;

количественное и качественное совершенствование способов доступа пользователей к информационным ресурсам;

обострение противоречий между объективно существующими потребностями общества и расширением свободного обмена информацией и чрезмерными или недостаточными ограничениями на ее распространение и использование;

Факторы необходимости защиты информации и информационных систем

Слайд 13дифференциация уровня потерь от уничтожения, фальсификации, разглашения или незаконного тиражирования информации;

многообразием видов угроз и возможных каналов несанкционированного доступа к информации;

ростом числа квалифицированных пользователей и возможностей по созданию ими программно-аппаратных воздействий на систему;

развитием рыночных отношений в области разработки и обслуживания вычислительной техники и программных средств.

Факторы необходимости защиты информации и информационных систем

Слайд 14Организационные средства защиты

Организационные меры защиты определяют порядок:

ведения системы защиты от

ограничения доступа в помещения;

назначения полномочий по доступу;

контроля и учета событий;

сопровождения ПО;

контроля за системой защиты

Слайд 15

Управление доступом - метод защиты информации регулированием использования всех ресурсов системы,

идентификация ресурсов системы;

установление подлинности (аутентификация) объектов или субъектов системы по идентификатору;

проверка полномочий в соответствии с установленным регламентом;

разрешение и создание условий работы в соответствии с регламентом;

регистрация обращений к защищаемым ресурсам;

реагирование при попытках несанкционированных действий.

Препятствие - метод физического преграждения пути нарушителю к защищаемым ресурсам системы.

Маскировка - метод защиты информации путем ее криптографического закрытия.

Регламентация - метод защиты информации, создающей такие условия автоматизированной обработки, хранения и передачи информации, при которых возможности несанкционированного доступа к ней минимизируются.

Принуждение - метод защиты информации, при котором пользователи и персонал системы вынуждены соблюдать регламент под угрозой ответственности.

Побуждение - метод защиты информации, который мотивирует пользователей и персонал системы соблюдать сложившиеся морально-этические нормы.

Слайд 16область физической безопасности, к средствам которой можно отнести механические и электронные

безопасность персонала, где рассматривается защита сотрудников и защита от воздействия самих сотрудников. Это, в первую очередь, шпионаж, воздействие криминальных структур;

безопасность телекоммуникационной среды, связанная с проблемами распределения вычислительных систем. Это могут быть и физические повреждения каналов связи и просто утеря, подмена или неправомочная имитация законного пользователя

Компоненты системы защиты

Слайд 17Компоненты системы защиты

правовая безопасность, аккумулирующая все проблемы законодательного регулирования вопросов защиты

безопасность оборудования, связанная с надежностью работы устройств, изучением возможностей несанкционированного перехвата информации и другими техническими аспектами;

безопасность программного обеспечения, исключающая воздействие различного рода программных вирусов или непредусмотренных действий разработчиков;

создание резервных копий и архивов

Слайд 18Уровни защиты информации

Основные законы

Закон “Об информации, информатизации и защите информации” (1995)

Закон

Закон “О банках и банковской деятельности”

Закон “О правовой охране программ для вычислительных машин и баз данных”

Закон “Об авторском праве и смежных правах”

Законодательный

административный

процедурный

Аппаратно-программный

Слайд 19Нормативно-правовые документы в области информационной безопасности

В Российской Федерации к нормативно-правовым актам

Конституция РФ;

Законы федерального уровня (включая федеральные конституционные законы, кодексы);

Указы Президента РФ;

Постановления правительства РФ;

Нормативные правовые акты федеральных министерств и ведомств;

Нормативные правовые акты субъектов РФ, органов местного самоуправления и т. д.

Слайд 20Методические документы государственных органов России:

Доктрина информационной безопасности РФ;

Руководящие документы ФСТЭК (Гостехкомиссии

Приказы ФСБ;

Стандарты информационной безопасности, из которых выделяют:

Международные стандарты;

Государственные (национальные) стандарты РФ;

Рекомендации по стандартизации;

Методические указания.

Нормативно-методические документы в области информационной безопасности