- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад на тему Правовые нормы информационной деятельности

Содержание

- 1. Правовые нормы информационной деятельности

- 2. Информация является объектом правового регулирования. Информация не

- 3. Правовое регулирование в информационной

- 4. Информационно-правовые нормы регулируют обособленную группу общественных отношений

- 5. Информационная безопасность Российской Федерации – состояние защищенности

- 6. В связи с возрастающим значением информационных

- 7. Компьютеры контролируют работу атомных реакторов, распределяют электроэнергию,

- 8. О важности проблемы информационной безопасности свидетельствуют многочисленные

- 9. Преступления в сфере информационных технологий, совершаемые людьмиПреступления

- 10. Кроме того, одним из наиболее опасных и

- 11. Общественная опасность противоправных действий в области электронной

- 12. В соответствии с действующим уголовным законодательством Российской Федерации

- 13. Правовое регулирование Российской ФедерацииЗакон «О правовой

- 14. Значимость безопасности информацииПрикладные задачи: сохранность личной информации

- 15. Факторы и условия, которые необходимо учитывать при

- 16. Методы защиты информацииОграничение доступа к информацииШифрование (криптография)

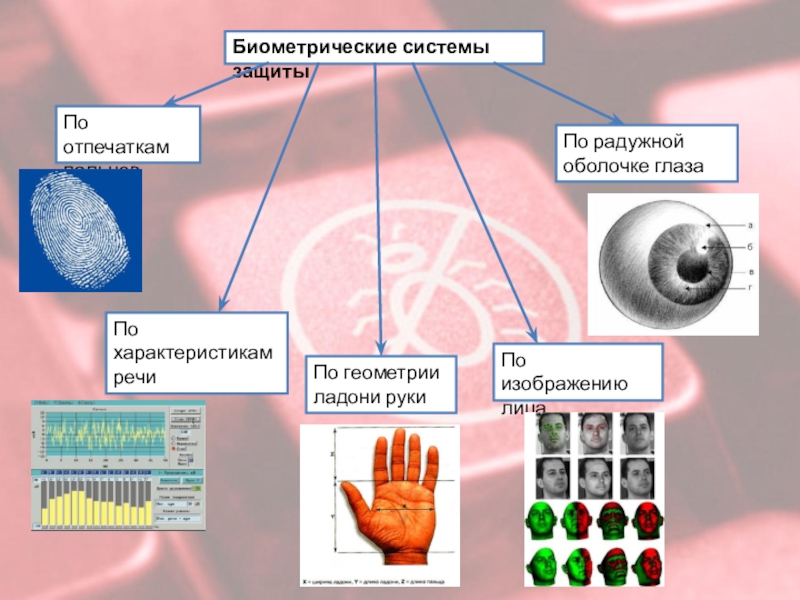

- 17. Биометрические системы защитыПо отпечаткам пальцевПо характеристикам речиПо геометрии ладони рукиПо радужной оболочке глазаПо изображению лица

- 18. Вредоносные программыВирусы, черви, троянские и хакерские программыПотенциально

- 19. Вопросы:- Что такое правовое регулирование?- Что такое

Слайд 1Правовые нормы, относящиеся к информации, правонарушения в информационной сфере, меры их

Слайд 2Информация является объектом правового регулирования. Информация не является материальным объектом, но

Правовое регулирование — процесс целенаправленного воздействия государства на общественные отношения при помощи специальных юридических средств и методов, которые направлены на их стабилизацию и упорядочивание.

Правовое регулирование является одним из составных элементов правового воздействия, которое по содержанию намного шире его и включает в себя не только целенаправленную деятельность по упорядочиванию общественных отношений, но и косвенное воздействие правовых средств и методов на субъектов непосредственно не подпадающих под правовое регулирование.

Слайд 3 Правовое регулирование в информационной сфере является новой и

Слайд 4Информационно-правовые нормы регулируют обособленную группу общественных отношений применительно к особенностям информационной

Информационно-правовые нормы регулируют взаимоотношения граждан, СМИ, организаций, фирм между собой, их взаимные права и обязанности.

Слайд 5Информационная безопасность Российской Федерации – состояние защищенности её национальных интересов в

Слайд 6В связи с возрастающим значением информационных ресурсов предприняты ряд правовых

Многие черты информационного общества уже присутствуют в современной жизни развитых стран. Жизненно важной для общества становится проблема информационной безопасности действующих систем хранения, передачи и обработки информации.

Слайд 7Компьютеры контролируют работу атомных реакторов, распределяют электроэнергию, управляют самолётами и космическими

надёжность систем обороны страны и банковских систем, т.е. используются в областях общественной жизни, обеспечивающих благополучие и даже жизнь множества людей.

Слайд 8О важности проблемы информационной безопасности свидетельствуют

многочисленные факты. Более 80% компьютерных

глобальную сеть Интернет, которая обеспечивает широкие возможности

злоумышленникам для нарушений в глобальном масштабе.

Слайд 9Преступления в сфере информационных технологий, совершаемые людьми

Преступления в сфере информационных технологий

Слайд 10Кроме того, одним из наиболее опасных и распространенных преступлений, совершаемых с

Слайд 11Общественная опасность противоправных действий в области электронной техники и информационных технологий

Слайд 12В соответствии с действующим уголовным законодательством Российской Федерации под преступлениями в сфере

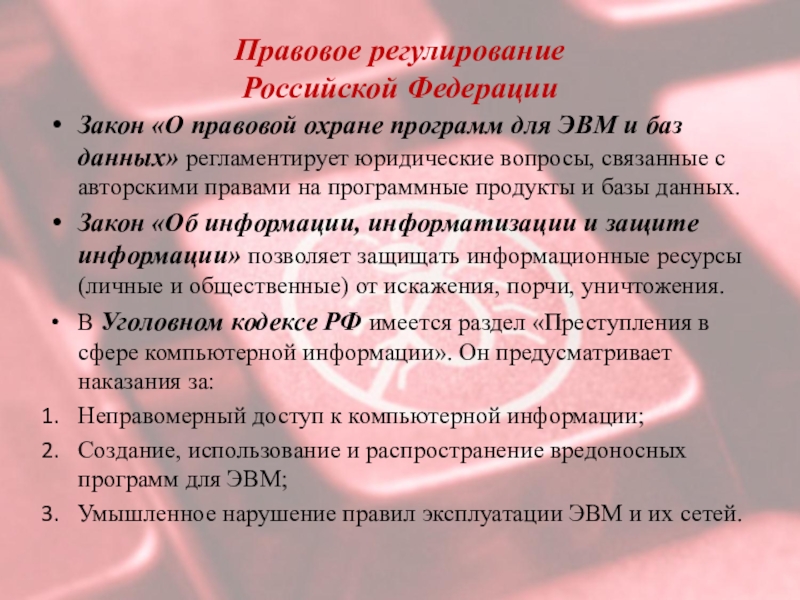

Слайд 13Правовое регулирование

Российской Федерации

Закон «О правовой охране программ для ЭВМ и

Закон «Об информации, информатизации и защите информации» позволяет защищать информационные ресурсы (личные и общественные) от искажения, порчи, уничтожения.

В Уголовном кодексе РФ имеется раздел «Преступления в сфере компьютерной информации». Он предусматривает наказания за:

Неправомерный доступ к компьютерной информации;

Создание, использование и распространение вредоносных программ для ЭВМ;

Умышленное нарушение правил эксплуатации ЭВМ и их сетей.

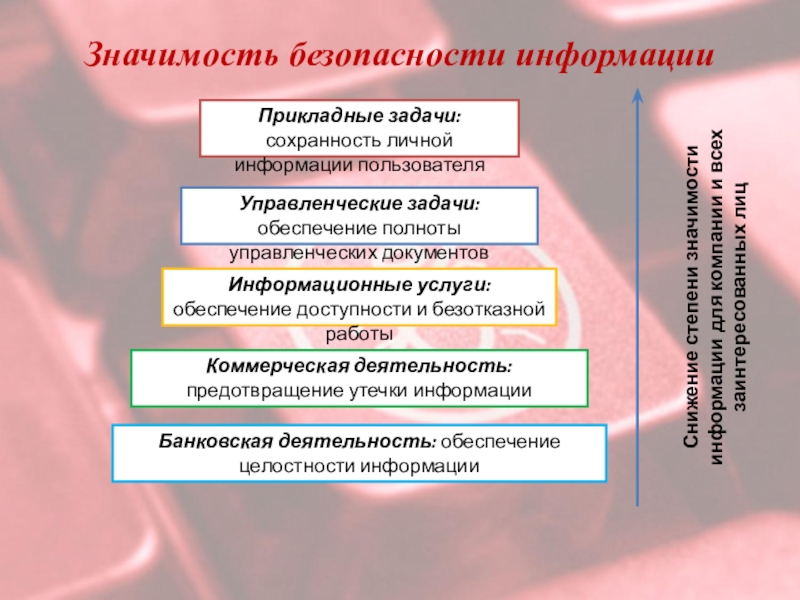

Слайд 14Значимость безопасности информации

Прикладные задачи: сохранность личной информации пользователя

Управленческие задачи: обеспечение полноты

Информационные услуги: обеспечение доступности и безотказной работы

Коммерческая деятельность: предотвращение утечки информации

Банковская деятельность: обеспечение целостности информации

Снижение степени значимости информации для компании и всех заинтересованных лиц

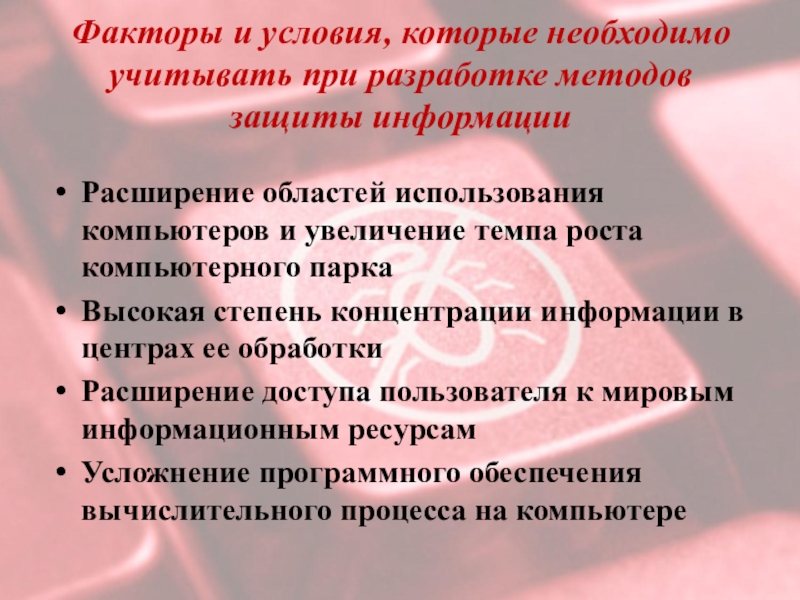

Слайд 15Факторы и условия, которые необходимо учитывать при разработке методов

защиты информации

Расширение

Высокая степень концентрации информации в центрах ее обработки

Расширение доступа пользователя к мировым информационным ресурсам

Усложнение программного обеспечения вычислительного процесса на компьютере

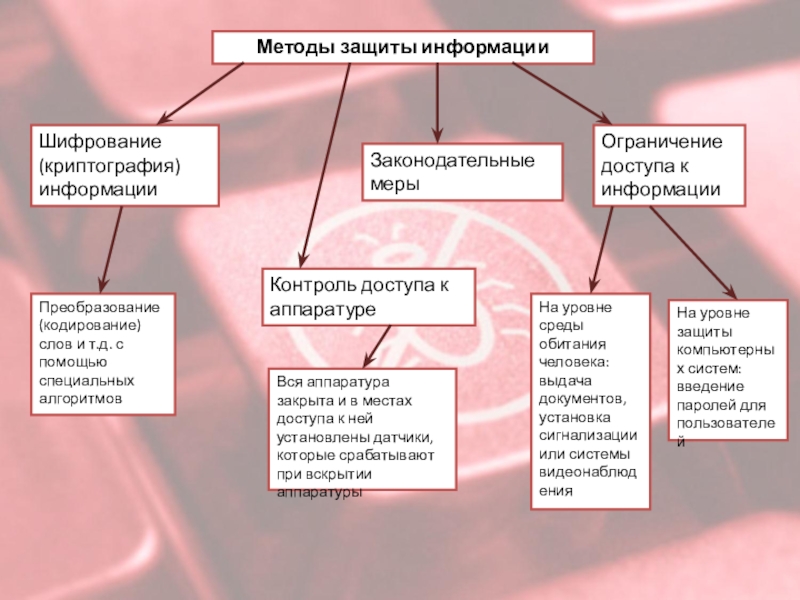

Слайд 16Методы защиты информации

Ограничение доступа к информации

Шифрование (криптография) информации

Контроль доступа к аппаратуре

Законодательные

На уровне среды обитания человека: выдача документов, установка сигнализации или системы видеонаблюдения

На уровне защиты компьютерных систем: введение паролей для пользователей

Преобразование (кодирование) слов и т.д. с помощью специальных алгоритмов

Вся аппаратура закрыта и в местах доступа к ней установлены датчики, которые срабатывают при вскрытии аппаратуры

Слайд 17Биометрические системы защиты

По отпечаткам пальцев

По характеристикам речи

По геометрии ладони руки

По радужной

По изображению лица

Слайд 18Вредоносные программы

Вирусы, черви, троянские и хакерские программы

Потенциально опасное программное обеспечение

Шпионское, рекламное

Загрузочные вирусы

Файловые вирусы

Макровирусы

Web-черви

Почтовые черви

Троянские утилиты удаленного администрирования

Троянские программы-шпионы

Рекламные программы

Сетевые атаки

Утилиты взлома удаленных компьютеров

Руткиты

Методы борьбы: антивирусные программы, межсетевой экран, своевременное обновление системы безопасности операционной системы и приложений, проверка скриптов в браузере

Слайд 19Вопросы:

- Что такое правовое регулирование?

- Что такое информационная безопасность?

- Что понимается

- Что в себя включают преступления в сфере информационных технологий?

- Правовое регулирование РФ.

- Значимость безопасности информации.

- Методы защиты информации.

- Биометрические системы защиты информации.