- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад на тему Обоснование затрат на информационную безопасность

Содержание

- 1. Обоснование затрат на информационную безопасность

- 2. Основная цель - предложить варианты обоснования затрат

- 3. 0 уровень:• ИБ в компании никто не занимается,

- 4. 2 уровень:• ИБ рассматривается руководством как комплекс организационных

- 5. 3 уровень:• ИБ является частью корпоративной культуры, назначен

- 6. Процентное соотношение компаний применительно к описанным 4

- 7. При внедрении различных технологий и средств защиты

- 8. Исходя из приведенного графика видно, что наиболее

- 9. К наиболее дешевым, однако имеющим высокий уровень

- 10. В качестве такого обоснования могут выступать результаты

- 11. На этапе идентификации и классификации объектов защиты

- 12. Категорирование заключается в определении уровня конфиденциальности и

- 13. Например, файлы с информацией об уровне зарплат

- 14. Построение модели злоумышленника - это процесс классификации

- 15. Идентификация, классификация и анализ угроз и уязвимостей

- 16. Основной параметр - частота реализации угрозы.Она зависит

- 17. На этапе оценки риска определяется потенциальный ущерб

- 18. Единственным уязвимым местом в предлагаемой методике оценке

- 19. Процедура обработки инцидентов состоит из следующих процессов:• идентификация

- 20. Таким образом, процесс внедрения и модернизации СОИБ

Основная цель - предложить варианты обоснования затрат на информационную безопасность. Как правило "корень зла" заключается в отсутствии в компании формализованных, зафиксированных и утвержденных процессов обеспечения информационной безопасности. Эти процессы должны определять единую техническую политику в части

Слайд 2Основная цель - предложить варианты обоснования затрат на информационную безопасность.

Как

правило "корень зла" заключается в отсутствии в компании

формализованных, зафиксированных и утвержденных процессов

обеспечения информационной безопасности. Эти процессы должны

определять единую техническую политику в части выбора средств

защиты, текущее состояние (уровень зрелости компании с точки

зрения обеспечения информационной безопасности) и планы

развития.

формализованных, зафиксированных и утвержденных процессов

обеспечения информационной безопасности. Эти процессы должны

определять единую техническую политику в части выбора средств

защиты, текущее состояние (уровень зрелости компании с точки

зрения обеспечения информационной безопасности) и планы

развития.

Слайд 30 уровень:

• ИБ в компании никто не занимается, руководство компании не осознает

важности проблем ИБ;

• Финансирование отсутствует;

• ИБ реализуется штатными средствами операционных систем, СУБД и приложений (парольная защита, разграничение доступа к ресурсам и сервисам).

1 уровень:

• ИБ рассматривается руководством как чисто "техническая" проблема, отсутствует единая программа (концепция, политика) развития системы обеспечения информационной безопасности (СОИБ) компании;

• Финансирование ведется в рамках общего ИТ-бюджета;

• ИБ реализуется средствами нулевого уровня + средства резервного копирования, антивирусные средства, межсетевые экраны, средства организации VPN (традиционные средства защиты).

• Финансирование отсутствует;

• ИБ реализуется штатными средствами операционных систем, СУБД и приложений (парольная защита, разграничение доступа к ресурсам и сервисам).

1 уровень:

• ИБ рассматривается руководством как чисто "техническая" проблема, отсутствует единая программа (концепция, политика) развития системы обеспечения информационной безопасности (СОИБ) компании;

• Финансирование ведется в рамках общего ИТ-бюджета;

• ИБ реализуется средствами нулевого уровня + средства резервного копирования, антивирусные средства, межсетевые экраны, средства организации VPN (традиционные средства защиты).

Слайд 42 уровень:

• ИБ рассматривается руководством как комплекс организационных и технических мероприятий, существует

понимание важности ИБ для производственных процессов, есть утвержденная руководством программа развития СОИБ компании;

• Финансирование ведется в рамках отдельного бюджета;

• ИБ реализуется средствами первого уровня + средства усиленной аутентификации, средства анализа почтовых сообщений и web-контента, IDS (системы обнаружения вторжений), средства анализа защищенности, SSO (средства однократной аутентификации), PKI (инфраструктура открытых ключей) и организационные меры (внутренний и внешний аудит, анализ риска, политика информационной безопасности, положения, процедуры, регламенты и руководства).

• Финансирование ведется в рамках отдельного бюджета;

• ИБ реализуется средствами первого уровня + средства усиленной аутентификации, средства анализа почтовых сообщений и web-контента, IDS (системы обнаружения вторжений), средства анализа защищенности, SSO (средства однократной аутентификации), PKI (инфраструктура открытых ключей) и организационные меры (внутренний и внешний аудит, анализ риска, политика информационной безопасности, положения, процедуры, регламенты и руководства).

Слайд 53 уровень:

• ИБ является частью корпоративной культуры, назначен администратор безопасности;

• Финансирование ведется в

рамках отдельного бюджета;

• ИБ реализуется средствами второго уровня + системы управления ИБ, группа реагирования на инциденты нарушения ИБ, соглашение об уровне сервиса.

• ИБ реализуется средствами второго уровня + системы управления ИБ, группа реагирования на инциденты нарушения ИБ, соглашение об уровне сервиса.

Слайд 6Процентное соотношение компаний применительно к описанным 4

уровням выглядит следующим образом

за

2001 год

0 уровень - 30%,

1 уровень - 55%,

2 уровень - 10 %,

3 уровень - 5 %.

за 2005 год

0 уровень - 20%,

1 уровень - 35%,

2 уровень - 30 %,

3 уровень - 15 %.

0 уровень - 30%,

1 уровень - 55%,

2 уровень - 10 %,

3 уровень - 5 %.

за 2005 год

0 уровень - 20%,

1 уровень - 35%,

2 уровень - 30 %,

3 уровень - 15 %.

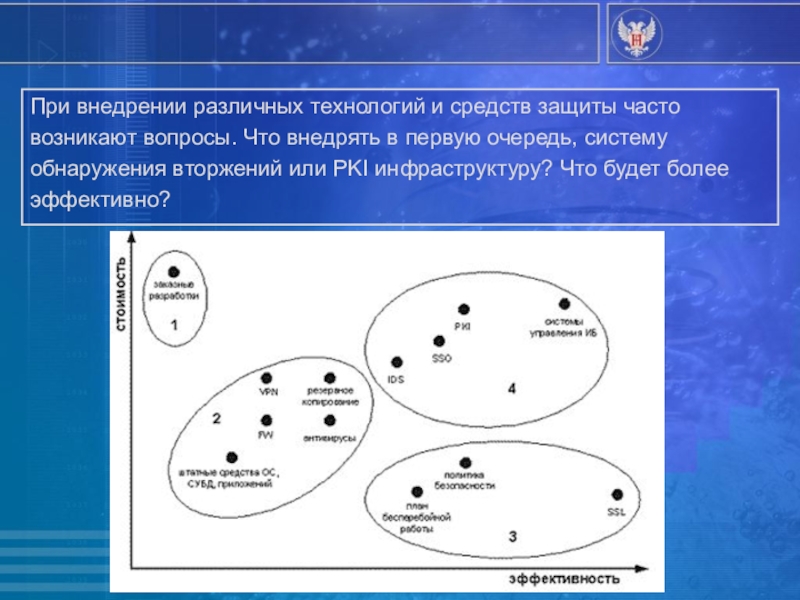

Слайд 7При внедрении различных технологий и средств защиты часто

возникают вопросы. Что

внедрять в первую очередь, систему

обнаружения вторжений или PKI инфраструктуру? Что будет более

эффективно?

обнаружения вторжений или PKI инфраструктуру? Что будет более

эффективно?

Слайд 8Исходя из приведенного графика видно, что наиболее дорогими и

наименее эффективными

являются специализированные средства

(собственные или заказные разработки).

Ко второй категории относятся штатные средства защиты ОС, СУБД и

традиционные средства защиты (уровень 0 и 1).

Наиболее дорогими, но в тоже время наиболее эффективными

являются средства защиты 4 категории (уровень 2 и 3).

Для внедрения средств данной категории необходимо

использовать процедуру анализа риска. Анализ риска в данном

случае позволит гарантировать адекватность затрат на внедрение

существующим угрозам нарушения ИБ.

(собственные или заказные разработки).

Ко второй категории относятся штатные средства защиты ОС, СУБД и

традиционные средства защиты (уровень 0 и 1).

Наиболее дорогими, но в тоже время наиболее эффективными

являются средства защиты 4 категории (уровень 2 и 3).

Для внедрения средств данной категории необходимо

использовать процедуру анализа риска. Анализ риска в данном

случае позволит гарантировать адекватность затрат на внедрение

существующим угрозам нарушения ИБ.

Слайд 9К наиболее дешевым, однако имеющим высокий уровень

эффективности, относятся организационные меры

(внутренний и

внешний аудит, анализ риска, политика информационной

безопасности, план бесперебойной работы, положения, процедуры,

регламенты и руководства).

Внедрение дополнительных средств защиты (переход на уровни 2 и 3)

требует существенных финансовых вложений и соответственно

обоснования. Отсутствие единой программы развития СОИБ,

одобренной и подписанной руководством, обостряет проблему

обоснования вложений в безопасность.

внешний аудит, анализ риска, политика информационной

безопасности, план бесперебойной работы, положения, процедуры,

регламенты и руководства).

Внедрение дополнительных средств защиты (переход на уровни 2 и 3)

требует существенных финансовых вложений и соответственно

обоснования. Отсутствие единой программы развития СОИБ,

одобренной и подписанной руководством, обостряет проблему

обоснования вложений в безопасность.

Слайд 10В качестве такого обоснования могут выступать результаты анализа

риска и статистика,

накопленная по инцидентам. Механизмы

реализации анализа риска и накопления статистики должны быть

прописаны в политике ИБ компании. Процесс анализа риска состоит

из 6 последовательных этапов:

1. Идентификация и классификация объектов защиты (ресурсов компании, подлежащих защите);

2. Категорирование ресурсов;

3. Построение модели злоумышленника;

4. Идентификация, классификация и анализ угроз и уязвимостей;

5. Оценка риска;

6. Выбор организационных мер и технических средств защиты.

реализации анализа риска и накопления статистики должны быть

прописаны в политике ИБ компании. Процесс анализа риска состоит

из 6 последовательных этапов:

1. Идентификация и классификация объектов защиты (ресурсов компании, подлежащих защите);

2. Категорирование ресурсов;

3. Построение модели злоумышленника;

4. Идентификация, классификация и анализ угроз и уязвимостей;

5. Оценка риска;

6. Выбор организационных мер и технических средств защиты.

Слайд 11На этапе идентификации и классификации объектов защиты

необходимо провести инвентаризацию ресурсов

компании по

следующим направлениям:

• Информационные ресурсы (конфиденциальная и критичная информация компании);

• Программные ресурсы (ОС, СУБД, критичные приложения, например ERP);

• Физические ресурсы (сервера, рабочие станции, сетевое и телекоммуникационное оборудование);

• Сервисные ресурсы (электронная почта, www и т.д.).

следующим направлениям:

• Информационные ресурсы (конфиденциальная и критичная информация компании);

• Программные ресурсы (ОС, СУБД, критичные приложения, например ERP);

• Физические ресурсы (сервера, рабочие станции, сетевое и телекоммуникационное оборудование);

• Сервисные ресурсы (электронная почта, www и т.д.).

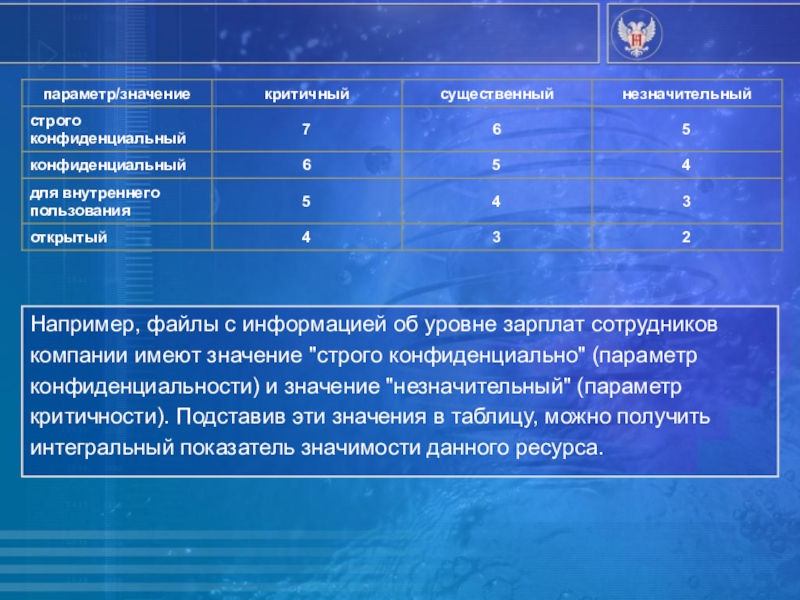

Слайд 12Категорирование заключается в определении уровня

конфиденциальности и критичности ресурса.

Под конфиденциальностью

понимается уровень секретности

сведений, которые хранятся, обрабатываются и передаются

ресурсом.

Под критичностью понимается степень влияния ресурса на

эффективность функционирования производственных процессов

компании (например, в случае простоя телекоммуникационных

ресурсов компания - провайдер может разориться).

Присвоив параметрам конфиденциальности и критичности

определенные качественные значения, можно определить уровень

значимости каждого ресурса, с точки зрения его участия в

производственных процессах компании.

Для определения значимости ресурсов компании с точки зрения

информационной безопасности можно получить следующую таблицу:

сведений, которые хранятся, обрабатываются и передаются

ресурсом.

Под критичностью понимается степень влияния ресурса на

эффективность функционирования производственных процессов

компании (например, в случае простоя телекоммуникационных

ресурсов компания - провайдер может разориться).

Присвоив параметрам конфиденциальности и критичности

определенные качественные значения, можно определить уровень

значимости каждого ресурса, с точки зрения его участия в

производственных процессах компании.

Для определения значимости ресурсов компании с точки зрения

информационной безопасности можно получить следующую таблицу:

Слайд 13Например, файлы с информацией об уровне зарплат сотрудников

компании имеют значение

"строго конфиденциально" (параметр

конфиденциальности) и значение "незначительный" (параметр

критичности). Подставив эти значения в таблицу, можно получить

интегральный показатель значимости данного ресурса.

конфиденциальности) и значение "незначительный" (параметр

критичности). Подставив эти значения в таблицу, можно получить

интегральный показатель значимости данного ресурса.

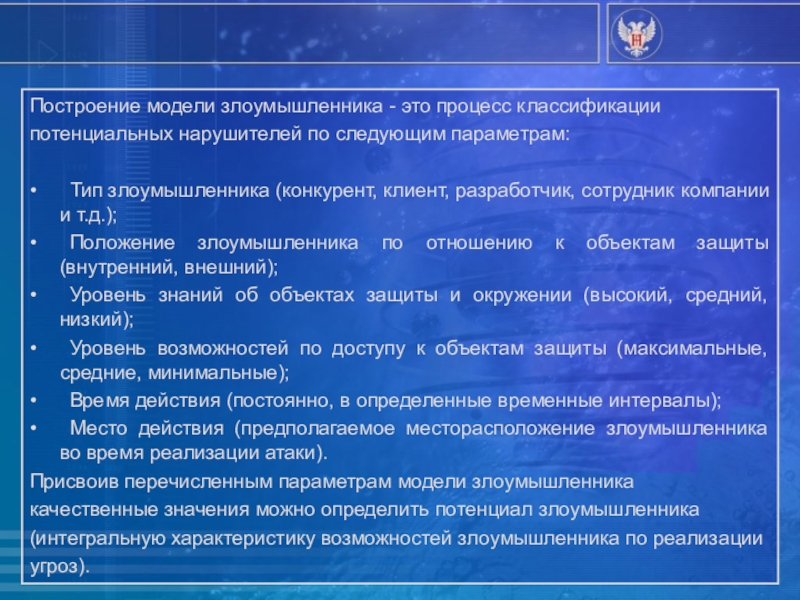

Слайд 14Построение модели злоумышленника - это процесс классификации

потенциальных нарушителей по следующим

параметрам:

• Тип злоумышленника (конкурент, клиент, разработчик, сотрудник компании и т.д.);

• Положение злоумышленника по отношению к объектам защиты (внутренний, внешний);

• Уровень знаний об объектах защиты и окружении (высокий, средний, низкий);

• Уровень возможностей по доступу к объектам защиты (максимальные, средние, минимальные);

• Время действия (постоянно, в определенные временные интервалы);

• Место действия (предполагаемое месторасположение злоумышленника во время реализации атаки).

Присвоив перечисленным параметрам модели злоумышленника

качественные значения можно определить потенциал злоумышленника

(интегральную характеристику возможностей злоумышленника по реализации

угроз).

• Тип злоумышленника (конкурент, клиент, разработчик, сотрудник компании и т.д.);

• Положение злоумышленника по отношению к объектам защиты (внутренний, внешний);

• Уровень знаний об объектах защиты и окружении (высокий, средний, низкий);

• Уровень возможностей по доступу к объектам защиты (максимальные, средние, минимальные);

• Время действия (постоянно, в определенные временные интервалы);

• Место действия (предполагаемое месторасположение злоумышленника во время реализации атаки).

Присвоив перечисленным параметрам модели злоумышленника

качественные значения можно определить потенциал злоумышленника

(интегральную характеристику возможностей злоумышленника по реализации

угроз).

Слайд 15Идентификация, классификация и анализ угроз и уязвимостей

позволяют определить пути реализации

атак на объекты защиты.

Уязвимости - это свойства ресурса или его окружения, используемые

злоумышленником для реализации угроз. Перечень уязвимостей

программных ресурсов можно найти в сети интернет. Угрозы

классифицируются по следующим признакам:

• наименование угрозы;

• тип злоумышленника;

• средства реализации;

• используемые уязвимости;

• совершаемые действия;

• частота реализации.

Уязвимости - это свойства ресурса или его окружения, используемые

злоумышленником для реализации угроз. Перечень уязвимостей

программных ресурсов можно найти в сети интернет. Угрозы

классифицируются по следующим признакам:

• наименование угрозы;

• тип злоумышленника;

• средства реализации;

• используемые уязвимости;

• совершаемые действия;

• частота реализации.

Слайд 16Основной параметр - частота реализации угрозы.

Она зависит от значений параметров "потенциал

злоумышленника" и

"защищенность ресурса". Значение параметра "защищенность

ресурса" определяется путем экспертных оценок. При определении

значения параметра принимается во внимание субъективные

параметры злоумышленника: мотивация для реализации угрозы и

статистика от попыток реализации угроз данного типа (в случае ее

наличия). Результатом этапа анализа угроз и уязвимостей является

оценка параметра "частота реализации" по каждой из угроз.

"защищенность ресурса". Значение параметра "защищенность

ресурса" определяется путем экспертных оценок. При определении

значения параметра принимается во внимание субъективные

параметры злоумышленника: мотивация для реализации угрозы и

статистика от попыток реализации угроз данного типа (в случае ее

наличия). Результатом этапа анализа угроз и уязвимостей является

оценка параметра "частота реализации" по каждой из угроз.

Слайд 17На этапе оценки риска определяется потенциальный ущерб от угроз

нарушения информационной

безопасности для каждого ресурса или

группы ресурсов. Качественный показатель ущерба зависит от двух

параметров:

• Значимость ресурса;

• Частота реализации угрозы на этот ресурс.

Исходя из полученных оценок ущерба, обоснованно выбираются

адекватные организационные меры и технические средства защиты.

группы ресурсов. Качественный показатель ущерба зависит от двух

параметров:

• Значимость ресурса;

• Частота реализации угрозы на этот ресурс.

Исходя из полученных оценок ущерба, обоснованно выбираются

адекватные организационные меры и технические средства защиты.

Слайд 18Единственным уязвимым местом в предлагаемой методике оценке

риска и соответственно обосновании

необходимости внедрения новых

или изменения существующих технологий защиты является

определение параметра "частота реализации угрозы".

Единственный путь получения объективных значений этого параметра

- накопление статистики по инцидентам. Накопленная статистика,

например, за год позволит определить количество реализаций

угроз (определенного типа) на ресурс (определенного типа).

Работу по накоплению статистики целесообразно вести в рамках

процедуры обработки инцидентов.

или изменения существующих технологий защиты является

определение параметра "частота реализации угрозы".

Единственный путь получения объективных значений этого параметра

- накопление статистики по инцидентам. Накопленная статистика,

например, за год позволит определить количество реализаций

угроз (определенного типа) на ресурс (определенного типа).

Работу по накоплению статистики целесообразно вести в рамках

процедуры обработки инцидентов.

Слайд 19Процедура обработки инцидентов состоит из следующих процессов:

• идентификация нарушения;

• фиксация нарушения;

• принятие решения об

обработке инцидента;

• регистрация инцидента;

• назначение исполнителей;

• сопровождение обработки инцидента;

• фиксация действий и результатов расследования;

• определение ущерба;

• закрытие процесса.

Накопление статистики по инцидентам помимо получения

объективных данных, необходимых для обоснования вложений в ИБ,

позволяет оценить эффективность функционирования СОИБ.

Накопленная за определенный временной интервал статистика

позволяет отследить общую тенденцию в сторону уменьшения или

увеличения количества инцидентов.

• регистрация инцидента;

• назначение исполнителей;

• сопровождение обработки инцидента;

• фиксация действий и результатов расследования;

• определение ущерба;

• закрытие процесса.

Накопление статистики по инцидентам помимо получения

объективных данных, необходимых для обоснования вложений в ИБ,

позволяет оценить эффективность функционирования СОИБ.

Накопленная за определенный временной интервал статистика

позволяет отследить общую тенденцию в сторону уменьшения или

увеличения количества инцидентов.

Слайд 20Таким образом, процесс внедрения и модернизации

СОИБ будет принят и одобрен

руководством, если:

• компания имеет утвержденную руководством программу развития СОИБ;

• применяется процедура анализ риска;

• существуют процедуры обработки и учета инцидентов нарушения ИБ.

• компания имеет утвержденную руководством программу развития СОИБ;

• применяется процедура анализ риска;

• существуют процедуры обработки и учета инцидентов нарушения ИБ.