- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад на тему Виды угроз информационной безопасности

Содержание

- 1. Виды угроз информационной безопасности

- 2. Цель урока: Изучить угрозы информационной безопасности в автоматизированных информационных системах (АИС)

- 3. Вопросы темы:Основные определения и критерии классификации угрозВиды угроз, возникающие в ИС.Основные задачи защиты.Уровни защиты.

- 4. 1. Основные определения и критерии классификации угроз

- 5. Чаще всего угроза является следствием наличия уязвимых

- 6. Для большинства уязвимых мест окно опасности существует

- 7. Угрозы можно классифицировать по нескольким критериям:по аспекту

- 8. 2. Виды угроз, возникающие в ИС.Несанкционированное использование

- 9. Ошибочные действия пользователей и персонала.Проявление ошибок в

- 10. Угрозы и препятствия, стоящие на пути к

- 11. Компьютерные вирусы, троянские кони Анализаторы протоколов и

- 12. Человеческий факторУволенные или недовольные сотрудникиПромышленный шпионажХалатностьНизкая квалификация.

- 13. Возможными последствиями нарушения защиты являются следующие: Получение

- 14. 3. Основные задачи защиты. Целью защиты является

- 15. Исходя из возможных угроз безопасности выделяют следующие

- 16. 2. Защита информации от потери – подразумевает

- 17. 4. Уровни защитыРазличают четыре уровня защиты:Предотвращение –

- 18. Ограничение – уменьшается размер потерь, если преступление

- 19. Контрольные вопросы:Что понимают под угрозой ИПО?Что называется

Слайд 2

Цель урока: Изучить угрозы информационной безопасности в автоматизированных информационных системах

Слайд 3Вопросы темы:

Основные определения и критерии классификации угроз

Виды угроз, возникающие в ИС.

Основные

Уровни защиты.

Слайд 41. Основные определения и критерии классификации угроз

Под угрозой АИС понимается возможность

Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку, - злоумышленником.

Слайд 5Чаще всего угроза является следствием наличия уязвимых мест в защите информационных

Промежуток времени от момента, когда появляется возможность использовать слабое место, и до момента, когда пробел ликвидируется, называется окном опасности, ассоциированным с данным уязвимым местом.

Пока существует окно опасности, возможны успешные атаки на ИС.

Слайд 6Для большинства уязвимых мест окно опасности существует сравнительно долго (несколько дней,

должно стать известно о средствах использования пробела в защите;

должны быть выпущены соответствующие заплаты;

заплаты должны быть установлены в защищаемой ИС.

Слайд 7Угрозы можно классифицировать по нескольким критериям:

по аспекту информационной безопасности (доступность, целостность,

по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура);

по способу осуществления (случайные/преднамеренные действия природного/техногенного характера);

по расположению источника угроз (внутри/вне рассматриваемой ИС).

Слайд 82. Виды угроз, возникающие в ИС.

Несанкционированное использование ресурсов:

Использование данных(копирование, модификация, удаление,

Копирование и модификация программ

Исследование программ для последующего вторжения в систему.

Некорректное использование ресурсов:

Случайный доступ прикладных программ к чужим разделам основной памяти

Случайный доступ к системным областям дисковой памяти

Некорректное изменение БД (ввод неверных данных, нарушение ссылочной целостности):

Слайд 9Ошибочные действия пользователей и персонала.

Проявление ошибок в программных и аппаратных средствах.

Перехват

Несанкционированная регистрация электромагнитных излучений.

Хищение устройств ВС, носителей информации и документов.

Несанкционированное изменение состава компонентов ВС, средств передачи информации или их вывода из строя

Несанкционированный доступ к информационным ресурсам.

Слайд 10Угрозы и препятствия, стоящие на пути к достижению ИБ, делятся на

Технические угрозы

Ошибки в программном обеспечении

DoS-атаки (Denial of Service – отказ в обслуживании) – вид атак, направленный на выведение сети или сервера из работоспособного состояния.

Новый тип атак DDoS (Distributed Denial of Service – распределенный DoS) – перегрузка сетевого канала трафиком, которая мешает прохождению полезной информации или полностью блокирует ее.

Слайд 11Компьютерные вирусы, троянские кони

Анализаторы протоколов и снифферы – в данную

Технические средства съема информации – сюда относятся клавиатурные жучки, различные мини-камеры, звукозаписывающие устройства и т.д.

Слайд 12Человеческий фактор

Уволенные или недовольные сотрудники

Промышленный шпионаж

Халатность

Низкая квалификация.

Слайд 13Возможными последствиями нарушения защиты являются следующие:

Получение секретных сведений;

Снижение производительности или

Невозможность загрузки ОС с жесткого диска;

Материальный ущерб;

Катастрофические последствия.

Слайд 143. Основные задачи защиты.

Целью защиты является обеспечение безопасности информации в ВС,

Слайд 15Исходя из возможных угроз безопасности выделяют следующие задачи защиты:

Защита информации от

Слайд 162. Защита информации от потери – подразумевает поддержание целостности и корректности

3. Защита ВС от сбоев и отказов аппаратно-программного обеспечения является одним из необходимых условий нормального функционирования системы.

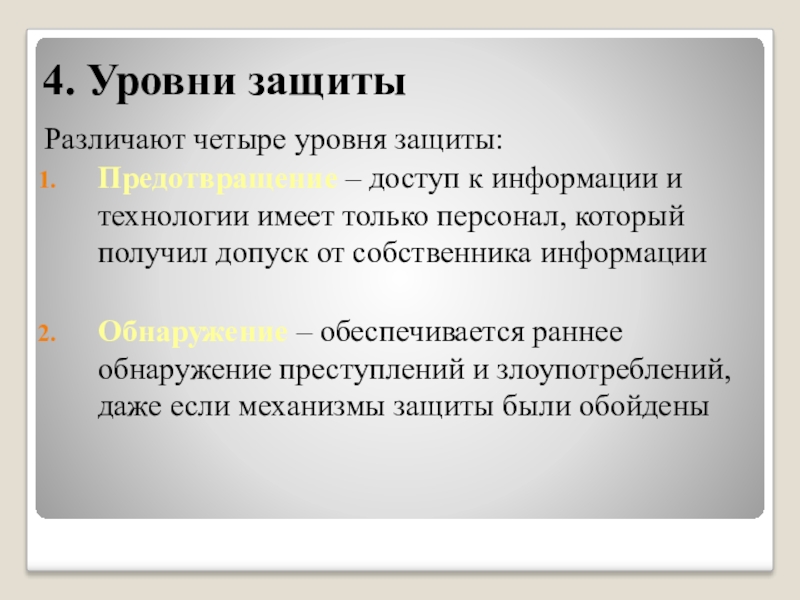

Слайд 174. Уровни защиты

Различают четыре уровня защиты:

Предотвращение – доступ к информации и

Обнаружение – обеспечивается раннее обнаружение преступлений и злоупотреблений, даже если механизмы защиты были обойдены

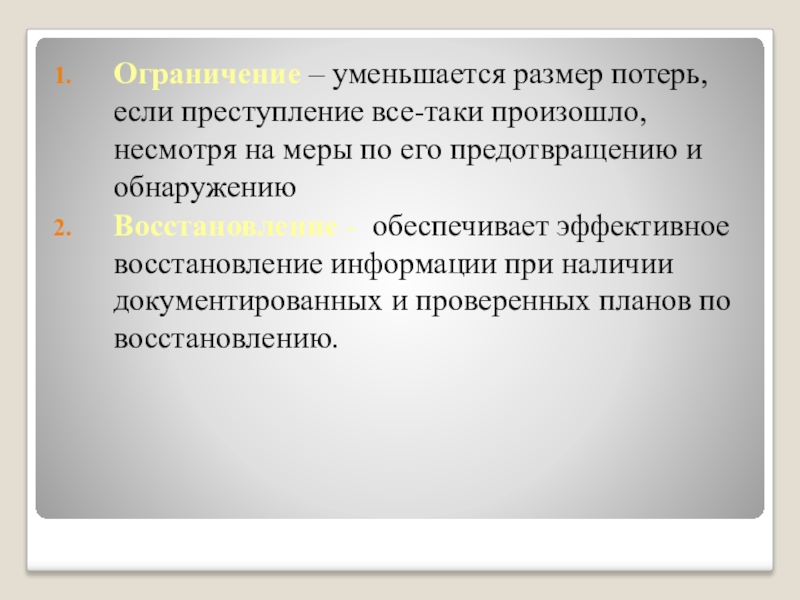

Слайд 18Ограничение – уменьшается размер потерь, если преступление все-таки произошло, несмотря на

Восстановление - обеспечивает эффективное восстановление информации при наличии документированных и проверенных планов по восстановлению.

Слайд 19Контрольные вопросы:

Что понимают под угрозой ИПО?

Что называется атакой и кто такой

Что такое окно опасности?

По каким критериям классифицируют угрозы в ИС?

Перечислите основные виды угроз, возникающие в ИС.

Каковы возможные последствия нарушения системы защиты?

Перечислите основные задачи и уровни защиты.