- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад по дисциплине Информационные технологии в профессиональной деятельности среднего профессионального образования по теме: Защита информации.

Содержание

- 1. Презентация по дисциплине Информационные технологии в профессиональной деятельности среднего профессионального образования по теме: Защита информации.

- 2. Цель урока:Изучить основные технологии идентификации и аутентификации;Научиться отличать средства идентификации от средств аутентификации.

- 3. ЗАЩИТА ИНФОРМАЦИИ

- 4. Слайд 4

- 5. СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ Средство защиты информации –

- 6. Идентификация- процедура распознавания субъекта по его уникальному

- 7. Аутентификация- процедура проверки подлинности входящего в систему объекта, предъявившего свой идентификатор.

- 8. Технологии идентификации

- 9. В зависимости от степени доверительных отношений, структуры,

- 10. Авторизацияпроцедура предоставления субъекту определенных прав доступа к

- 11. Администрирование - процесс управления доступом субъектов к ресурсам

- 12. Аудит- процесс контроля (мониторинга) доступа субъектов к

- 13. В последнее десятилетие интенсивно развивается направление электронной

- 14. Технологии идентификации Штрих -

- 15. Штрих - кодовая идентификация Штрих-коды в основном

- 16. К достоинствам применения штрих-кодовой идентификации относятся:

- 17. Основные недостаткам штрих-кодовой идентификации: данные идентификационной метки

- 18. В настоящее время штрих-кодовая идентификация начинает вытесняться технологией радиочастотной идентификации.

- 19. Радиочастотная идентификация В средствах радиочастотной идентификации

- 20. Биометрическая идентификация Данная технология основана

- 21. Биометрические характеристики можно разделить на две группы:

- 22. Физиологические биометрические характеристики - характеристики, основанные на

- 23. Поведенческие биометрические характеристики - биометрические характеристики, основанные

- 24. Идентификации на основе карт с магнитной полосой

- 25. Существенным преимуществом магнитных карт является их низкая стоимость.

- 26. К основным недостаткам данной технологии можно

- 27. Технологии аутентификации Аутентификация по многоразовым паролям Аутентификация

- 28. Для того, чтобы понять, что такое AAA

- 29. Налицо так называемая двухфакторная аутентификация. Вам надо

- 30. Аналогом SIM-карты может являться микропроцессорная смарт-карта или

- 31. Рассмотрим основные методы аутентификации по принципу

- 32. Аутентификация по многоразовым паролям данная технология, как

- 33. Учетные записи пользователей современных операционных систем

- 34. В зависимости от степени защищенности в рамках

- 35. Протокол аутентификации Kerberos

- 36. Когда пользователь выполняет первичную аутентификацию, после успешного

- 37. Одним из преимуществ протокола Kerberos, обеспечивающих

- 38. Протоколы аутентификации для

- 39. Протокол аутентификации RADIUS Протокол аутентификации Remote

- 40. Аутентификация на основе одноразовых паролей Для

- 41. Наиболее распространены аппаратные

- 42. форм-факторы одноразовых паролей:карманный калькулятор; брелок; смарт-карта; устройство, комбинированное с USB-ключом.

- 43. Аутентификация по предъявлению цифрового сертификата Механизмы

- 44. Аутентификация по предъявлению цифрового сертификатаАутентификация с открытым ключом Использование смарт-картИспользование USB-ключей

- 45. Смарт-карты Смарт-карты - пластиковые карты стандартного

- 46. USB-ключи Используется для хранения и использования

- 47. Технологический диктант

- 48. Распределить слова по столбцам и добавить про

- 49. Слайд 49

- 50. Домашнее заданиеКонспект лекцииУчебник В.П. Мельников«Информационная безопасность» стр.

Цель урока:Изучить основные технологии идентификации и аутентификации;Научиться отличать средства идентификации от средств аутентификации.

Слайд 2Цель урока:

Изучить основные технологии идентификации и аутентификации;

Научиться отличать средства идентификации от

средств аутентификации.

Слайд 4

ЦЕЛИ ЗАЩИТЫ ИНФОРМАЦИИ

1. Соблюдение конфиденциальности информации ограниченного доступа.

2. Предотвращение несанкционированного

доступа к информации и (или) передачи ее лицам, не имеющим права на доступ к такой информации.

3. Предотвращение несанкционированных действий по уничтожению, модификации, копированию, блокированию и предоставлению информации, а также иных неправомерных действий в отношении такой информации.

4. Реализация конституционного права граждан на доступ к информации.

5. Недопущение воздействия на технические средства обработки информации, в результате которого нарушается их функционирование

3. Предотвращение несанкционированных действий по уничтожению, модификации, копированию, блокированию и предоставлению информации, а также иных неправомерных действий в отношении такой информации.

4. Реализация конституционного права граждан на доступ к информации.

5. Недопущение воздействия на технические средства обработки информации, в результате которого нарушается их функционирование

Слайд 5СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ

Средство защиты информации – техническое, криптографическое, программное и иное

средство, предназначенное для защиты информации, средство, в котором оно реализовано, а также средство контроля эффективности защиты информации.

Слайд 6Идентификация

- процедура распознавания субъекта по его уникальному идентификатору, присвоенному данному субъекту

ранее и занесенному в базу данных в момент регистрации субъекта в качестве легального пользователя системы.

Слайд 7Аутентификация

- процедура проверки подлинности входящего в систему объекта, предъявившего свой идентификатор.

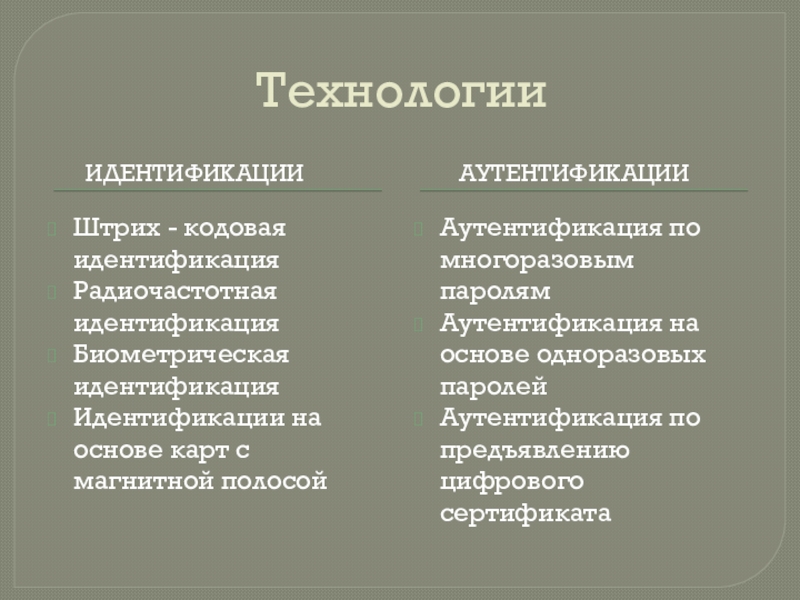

Слайд 8Технологии

идентификации

аутентификации

Штрих - кодовая идентификация

Радиочастотная идентификация

Биометрическая идентификация

Идентификации на основе карт с магнитной полосой

Аутентификация по многоразовым паролям

Аутентификация на основе одноразовых паролей

Аутентификация по предъявлению цифрового сертификата

Слайд 9 В зависимости от степени доверительных отношений, структуры, особенностей сети и удаленностью

объекта проверка может быть односторонней или взаимной.

Данная проверка, как правило, производится с применением криптографических преобразований, которые нужны, с одной стороны, для того, чтобы достоверно убедиться в том, что субъект является тем, за кого себя выдает, с другой стороны - для защиты трафика обмена субъект система от злоумышленника.

Таким образом, идентификация и аутентификация являются взаимосвязанными процессами распознавания и проверки подлинности пользователей.

Данная проверка, как правило, производится с применением криптографических преобразований, которые нужны, с одной стороны, для того, чтобы достоверно убедиться в том, что субъект является тем, за кого себя выдает, с другой стороны - для защиты трафика обмена субъект система от злоумышленника.

Таким образом, идентификация и аутентификация являются взаимосвязанными процессами распознавания и проверки подлинности пользователей.

Слайд 10Авторизация

процедура предоставления субъекту определенных прав доступа к ресурсам системы после успешного

прохождения им процедуры аутентификации.

Для каждого субъекта в системе определяется набор прав, которые он может использовать при обращении к её ресурсам.

Для каждого субъекта в системе определяется набор прав, которые он может использовать при обращении к её ресурсам.

Слайд 11Администрирование

- процесс управления доступом субъектов к ресурсам системы.

Данный процесс включает

в себя:

создание идентификатора субъекта (создание учётной записи пользователя) в системе;

управление данными субъекта, используемыми для его аутентификации (смена пароля, издание сертификата и т. п.);

управление правами доступа субъекта к ресурсам системы.

создание идентификатора субъекта (создание учётной записи пользователя) в системе;

управление данными субъекта, используемыми для его аутентификации (смена пароля, издание сертификата и т. п.);

управление правами доступа субъекта к ресурсам системы.

Слайд 12Аудит

- процесс контроля (мониторинга) доступа субъектов к ресурсам системы, включающий протоколирование

действий субъектов при их работе с ресурсами системы в целях обеспечения возможности обнаружения несанкционированных действий.

Слайд 13 В последнее десятилетие интенсивно развивается направление электронной цифровой идентификации, в которой

сбор информации происходит с минимальным участием человека.

Технологии автоматической идентификации наиболее полно соответствуют требованиям компьютерных систем и систем управления, где нужно четко распознавать объекты в реальном масштабе времени.

Кратко рассмотрим основные технологии, которые могут использоваться в различных комбинациях.

Технологии автоматической идентификации наиболее полно соответствуют требованиям компьютерных систем и систем управления, где нужно четко распознавать объекты в реальном масштабе времени.

Кратко рассмотрим основные технологии, которые могут использоваться в различных комбинациях.

Слайд 14

Технологии идентификации

Штрих - кодовая идентификация

Радиочастотная идентификация

Биометрическая идентификация

Идентификации на

основе карт с магнитной полосой

Слайд 15Штрих - кодовая идентификация

Штрих-коды в основном используются производителями товаров для автоматизации

товародвижения.

В настоящее время штриховые коды EAN/UPC лежат в основе всемирной многоотраслевой коммуникационной системы.

Наиболее широко распространен тринадцатиразрядный код EAN-13, разработанный в 1976г. для удовлетворения требований пищевой промышленности

В настоящее время штриховые коды EAN/UPC лежат в основе всемирной многоотраслевой коммуникационной системы.

Наиболее широко распространен тринадцатиразрядный код EAN-13, разработанный в 1976г. для удовлетворения требований пищевой промышленности

Слайд 16 К достоинствам применения штрих-кодовой идентификации относятся:

максимальное снижение бумажного документооборота

и количества ошибок при вводе информации;

повышение скорости обслуживания клиентов;

автоматизация основных технологических процессов товародвижения на всех этапах от производителя до конечного покупателя.

повышение скорости обслуживания клиентов;

автоматизация основных технологических процессов товародвижения на всех этапах от производителя до конечного покупателя.

Слайд 17Основные недостаткам штрих-кодовой идентификации:

данные идентификационной метки не могут дополняться -

штриховой код записывается только один раз при его печати;

небольшой объем данных (обычно не более 50 байт);

данные на метку заносятся медленно - для получения штрихового кода обычно требуется напечатать его символ либо на упаковке, либо на бумажной этикетке, а наклеивание липкой этикетки часто выполняется вручную;

данные на метке представлены в открытом виде и не защищают товары от подделок и краж;

штрих-кодовые метки недолговечны, т.к. не защищены от пыли, сырости, грязи, механических воздействий.

небольшой объем данных (обычно не более 50 байт);

данные на метку заносятся медленно - для получения штрихового кода обычно требуется напечатать его символ либо на упаковке, либо на бумажной этикетке, а наклеивание липкой этикетки часто выполняется вручную;

данные на метке представлены в открытом виде и не защищают товары от подделок и краж;

штрих-кодовые метки недолговечны, т.к. не защищены от пыли, сырости, грязи, механических воздействий.

Слайд 18 В настоящее время штрих-кодовая идентификация начинает вытесняться технологией радиочастотной идентификации.

Слайд 19Радиочастотная идентификация

В средствах радиочастотной идентификации разработчики постарались развить все достоинства

штрих-кодовой идентификации и преодолеть практически все недостатки и ограничения.

В настоящее время данная технология интенсивно внедряется во многие отрасли мирового хозяйства. RFID позволяет получать информацию о предмете без прямого контакта.

Дистанции, на которых может происходить считывание и запись информации, могут варьироваться от нескольких миллиметров до нескольких метров в зависимости от используемых технологий

В настоящее время данная технология интенсивно внедряется во многие отрасли мирового хозяйства. RFID позволяет получать информацию о предмете без прямого контакта.

Дистанции, на которых может происходить считывание и запись информации, могут варьироваться от нескольких миллиметров до нескольких метров в зависимости от используемых технологий

Слайд 20

Биометрическая идентификация

Данная технология основана на применении статистического анализа биологических наблюдений

и явлений. Биометрическая характеристика - это измеримая физиологическая или поведенческая черта человека.

Слайд 21Биометрические характеристики можно разделить на две группы:

Физиологические биометрические характеристики (называемые

физическими или статическими)

Поведенческие биометрические характеристики (также называемые динамическими биометрическими характеристиками)

Поведенческие биометрические характеристики (также называемые динамическими биометрическими характеристиками)

Слайд 22Физиологические биометрические характеристики

- характеристики, основанные на данных, полученных путём измерения

анатомических данных человека(отпечатки пальцев, форма лица, кисти, структура сетчатки глаза и др.).

Слайд 23Поведенческие биометрические характеристики

- биометрические характеристики, основанные на данных, полученных

путём измерения действий человека. Характерной чертой для поведенческих характеристик является их протяжённость во времени (типичные примеры - голос, подпись).

Слайд 24Идентификации на основе карт с магнитной полосой

Карты с магнитной полосой

уже более двух десятилетий используются в системах контроля физического доступа.

Магнитные карты срабатывают при проведении в определенном направлении и с определенной скоростью по щели считывателя. Повременные магнитные полосы изготовлены из материалов, требующих сильных магнитных полей для записи и уничтожения информации, с целью сохранности информации от случайного размагничивания.

Магнитные карты срабатывают при проведении в определенном направлении и с определенной скоростью по щели считывателя. Повременные магнитные полосы изготовлены из материалов, требующих сильных магнитных полей для записи и уничтожения информации, с целью сохранности информации от случайного размагничивания.

Слайд 26 К основным недостаткам данной технологии можно отнести:

ограничение по объему

информации, которая может быть записана на магнитную полосу;

незащищенность от копирования;

чувствительность к загрязнению, механическим повреждениям (например, царапинам, изломам), воздействию влаги;

короткий срок службы (не более 1-1,5 лет).

незащищенность от копирования;

чувствительность к загрязнению, механическим повреждениям (например, царапинам, изломам), воздействию влаги;

короткий срок службы (не более 1-1,5 лет).

Слайд 27Технологии аутентификации

Аутентификация по многоразовым паролям

Аутентификация на основе одноразовых паролей

Аутентификация

по предъявлению цифрового сертификата

Слайд 28 Для того, чтобы понять, что такое AAA и, в частности, аутентификация,

обратимся к простому примеру: Ваш сотовый телефон.

Телефон -это устройство, куда для начала работы Вы вкладываете SIM-карту. Когда Вы включаете телефон, на дисплее появляется надпись: "введите PIN-код". После правильного ввода PIN-кода (как правило, это 4 легко запоминаемые цифры) телефон начинает работать.

Телефон -это устройство, куда для начала работы Вы вкладываете SIM-карту. Когда Вы включаете телефон, на дисплее появляется надпись: "введите PIN-код". После правильного ввода PIN-кода (как правило, это 4 легко запоминаемые цифры) телефон начинает работать.

Слайд 29 Налицо так называемая двухфакторная аутентификация. Вам надо иметь персональный носитель (SIM-карту)

и знать личный PIN-код.

Они связаны между собой. Причем эта связь закладывается администратором оператора сотовой связи при предпродажной подготовке контрактов с определенным тарифом и самих SIM-карт. Сам телефонный аппарат по аналогии с корпоративными информационными системами играет роль компьютера.

Они связаны между собой. Причем эта связь закладывается администратором оператора сотовой связи при предпродажной подготовке контрактов с определенным тарифом и самих SIM-карт. Сам телефонный аппарат по аналогии с корпоративными информационными системами играет роль компьютера.

Слайд 30 Аналогом SIM-карты может являться микропроцессорная смарт-карта или устройство eToken, к которому

привязан личный PIN-код. Только в отличие от сотового телефона PIN-код для доступа к информационной системе предприятия содержит, как правило, не менее 5-7 символов различных регистров (не только цифр). Да и алгоритмы аутентификации и шифрования там намного сложнее, чем используемые в сотовой связи A3 (алгоритм аутентификации), А8 (алгоритм генерации криптоключа), А5/2 (алгоритм шифрования оцифрованной речи для обеспечения конфиденциальности переговоров).

Слайд 31 Рассмотрим основные методы аутентификации по принципу нарастающей сложности. Начнем с

самого простого и общеизвестного метода - аутентификация по паролю.

Поскольку данная технология, как правило, используется без изменения параметров в течение длительного времени (неделя, месяц, год - в зависимости от политик безопасности предприятия), то она получила название "аутентификация по многоразовым паролям".

Поскольку данная технология, как правило, используется без изменения параметров в течение длительного времени (неделя, месяц, год - в зависимости от политик безопасности предприятия), то она получила название "аутентификация по многоразовым паролям".

Слайд 32Аутентификация по многоразовым паролям

данная технология, как правило, используется без изменения параметров

в течение длительного времени (неделя, месяц, год - в зависимости от политик безопасности предприятия), то она получила название "аутентификация по многоразовым паролям".

Слайд 33 Учетные записи пользователей современных операционных систем включают в себя службу

аутентификации, которая может хранить простейший идентификатор (login) и пароль (password) пользователя в своей базе данных. При попытке логического входа в сеть пользователь набирает свой пароль, который поступает в службу аутентификации.

По итогам сравнения пары login/password с эталонным значением из базы данных учетных записей пользователей пользователь может успешно пройти процедуру простейшей аутентификации и авторизоваться в информационной системе.

По итогам сравнения пары login/password с эталонным значением из базы данных учетных записей пользователей пользователь может успешно пройти процедуру простейшей аутентификации и авторизоваться в информационной системе.

Слайд 34 В зависимости от степени защищенности в рамках эволюционного развития операционных систем

Windows компанией Microsoft использовались протоколы LAN Manager (LM), NT LAN Manager (NTLM), NT LAN Manager версии 2 (NTLM v2) и Kerberos.

В качестве примера кратко рассмотрим Kerberos, как наиболее распространенный и защищенный на сегодняшний день протокол аутентификации в локальных сетях.

В качестве примера кратко рассмотрим Kerberos, как наиболее распространенный и защищенный на сегодняшний день протокол аутентификации в локальных сетях.

Слайд 35

Протокол аутентификации Kerberos

Протокол Kerberos предлагает механизм взаимной аутентификации клиента и

сервера перед установлением связи между ними с учетом того, что начальный обмен информацией между клиентом и сервером может происходить в незащищённой среде, а передаваемые пакеты - перехвачены и модифицированы. Протокол использует понятие Ticket (билет, удостоверение). Ticket является зашифрованным пакетом данных, выданным выделенным доверенным центром аутентификации, в терминах протокола Kerberos -KDC (Key Distribution Center, центр распределения ключей).

Слайд 36 Когда пользователь выполняет первичную аутентификацию, после успешного подтверждения его подлинности KDC

выдаёт первичное удостоверение пользователя для доступа к сетевым ресурсам - TGT (Ticket Granting Ticket).

В дальнейшем при обращении к отдельным сетевым ресурсам пользователь, предъявляя TGT, получает от KDC удостоверение для доступа к конкретному сетевому ресурсу - Service Ticket.

В дальнейшем при обращении к отдельным сетевым ресурсам пользователь, предъявляя TGT, получает от KDC удостоверение для доступа к конкретному сетевому ресурсу - Service Ticket.

Слайд 37 Одним из преимуществ протокола Kerberos, обеспечивающих очень высокий уровень сетевой

безопасности, является то, что во всех сетевых взаимодействиях в открытом виде не передаются ни пароли, ни хэши паролей.

Все удостоверения являются зашифрованными пакетами данных. В качестве примера реализации протокола Kerberos следует отметить доменную аутентификацию пользователей в операционных системах компании Microsoft, начиная с Windows 2000.

Все удостоверения являются зашифрованными пакетами данных. В качестве примера реализации протокола Kerberos следует отметить доменную аутентификацию пользователей в операционных системах компании Microsoft, начиная с Windows 2000.

Слайд 38

Протоколы аутентификации для удалённого доступа

Часть протоколов сетевой аутентификации были разработаны

специально для обеспечения удаленного доступа к информационным ресурсам посредством открытых каналов связи (к примеру, телефонные линии, Internet). В качестве примера можно привести протоколы PAP, CHAP, EAP, RADIUS, TACACS и другие. В качестве примера кратко рассмотрим работу протокола RADIUS.

Слайд 39Протокол аутентификации RADIUS

Протокол аутентификации Remote Authentication Dial-in User Service (RADIUS)2

рассматривается как механизм аутентификации и авторизации удалённых пользователей в условиях распределённой сетевой инфраструктуры, предоставляющий централизованные услуги по проверке подлинности и учёту для служб удалённого доступа.

Слайд 40Аутентификация на основе одноразовых паролей

Для организации удаленного доступа пользователей к

защищенным информационным ресурсам были разработаны достаточно надежные схемы с применением одноразовых паролей (OTP – One Time Password).

Суть концепции одноразовых паролей состоит в использовании различных паролей при каждом новом запросе на предоставление доступа. Одноразовый пароль действителен только для одного входа в систему. Динамический механизм задания пароля является одним из лучших способов защитить процесс аутентификации от внешних угроз.

Суть концепции одноразовых паролей состоит в использовании различных паролей при каждом новом запросе на предоставление доступа. Одноразовый пароль действителен только для одного входа в систему. Динамический механизм задания пароля является одним из лучших способов защитить процесс аутентификации от внешних угроз.

Слайд 41 Наиболее распространены аппаратные реализации одноразовых паролей. Их называют ОТР-токенами. Они имеют

небольшой размер и выпускаются в виде различных форм-факторах.

Слайд 42форм-факторы одноразовых паролей:

карманный калькулятор;

брелок;

смарт-карта;

устройство, комбинированное с USB-ключом.

Слайд 43Аутентификация по предъявлению цифрового сертификата

Механизмы аутентификации с применением сертификатов обычно

используют протокол с запросом и ответом. Согласно этому протоколу, сервер аутентификации направляет пользователю последовательность символов, называемую запросом, а программное обеспечение клиентского компьютера для генерирования ответа вырабатывает с помощью закрытого ключа пользователя цифровую подпись под запросом от сервера аутентификации.

Слайд 44Аутентификация по предъявлению цифрового сертификата

Аутентификация с открытым ключом

Использование смарт-карт

Использование USB-ключей

Слайд 45Смарт-карты

Смарт-карты - пластиковые карты стандартного размера банковской карты, имеющие встроенную

микросхему. Они находят всё более широкое применение в различных областях, от систем накопительных скидок до кредитных и дебетовых карт, студенческих билетов и телефонов стандарта GSM.

Слайд 46USB-ключи

Используется для хранения и использования закрытого ключа

USB-ключи достаточно привлекательны,

поскольку USB стал стандартным портом для подключения периферийных устройств и организации не нужно приобретать для пользователей какие бы то ни было считыватели.

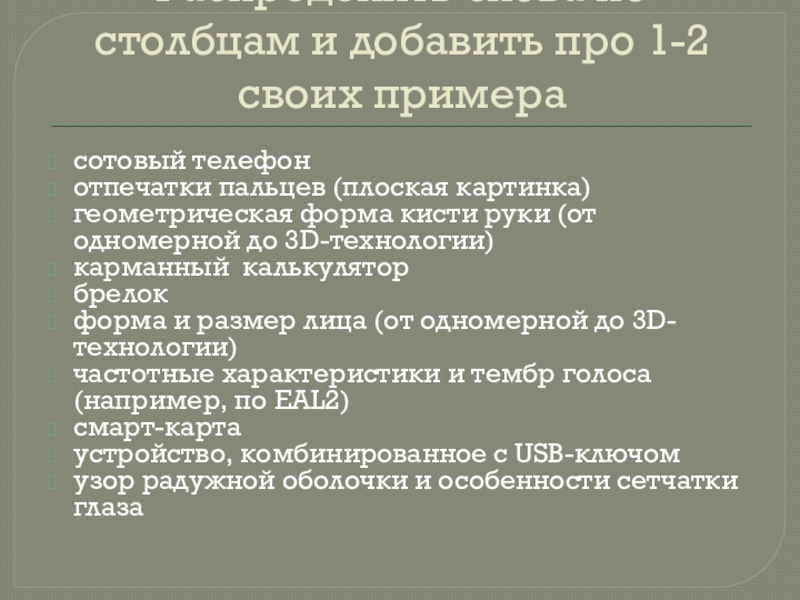

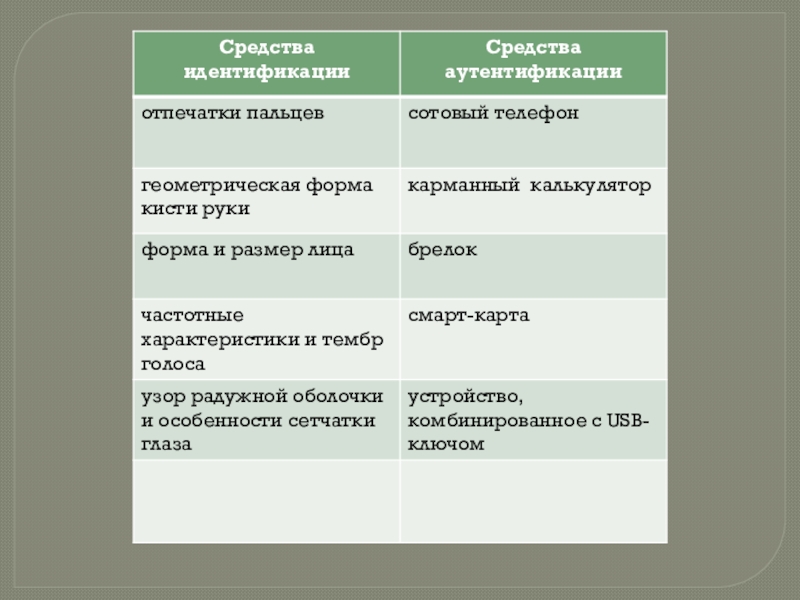

Слайд 48Распределить слова по столбцам и добавить про 1-2 своих примера

сотовый телефон

отпечатки

пальцев (плоская картинка)

геометрическая форма кисти руки (от одномерной до 3D-технологии)

карманный калькулятор

брелок

форма и размер лица (от одномерной до 3D-технологии)

частотные характеристики и тембр голоса (например, по EAL2)

смарт-карта

устройство, комбинированное с USB-ключом

узор радужной оболочки и особенности сетчатки глаза

геометрическая форма кисти руки (от одномерной до 3D-технологии)

карманный калькулятор

брелок

форма и размер лица (от одномерной до 3D-технологии)

частотные характеристики и тембр голоса (например, по EAL2)

смарт-карта

устройство, комбинированное с USB-ключом

узор радужной оболочки и особенности сетчатки глаза

Слайд 50Домашнее задание

Конспект лекции

Учебник В.П. Мельников«Информационная безопасность» стр. 314-322, контрольные вопросы на

стр. 323.

Доклады и рефераты по теме : «Идентификация и аутентификация»

Интернет-Университет Информационных технологий http://www.intuit.ru/

Доклады и рефераты по теме : «Идентификация и аутентификация»

Интернет-Университет Информационных технологий http://www.intuit.ru/