- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад Аудит и мониторинг компьютерных информационных систем

Содержание

- 1. Презентация Аудит и мониторинг компьютерных информационных систем

- 2. Цель:Провести анализ средств аудита и мониторинга ИС.Выявить

- 3. Введение Бурное развитие средств вычислительной техники открыло перед

- 4. Аудит представляет собой независимую экспертизу отдельных областей

- 5. Мониторинг информационной безопасности – это постоянное наблюдение

- 6. Описание предметной области Предметной областью аудита являются информационные

- 7. Классификация информации Основная информация, хранящаяся на центральном

- 8. Классификация угроз Угрозы разделают по признакам:По источнику;По вероятности

- 9. Оценка рисков Процесс анализа рисков можно разделить на

- 10. Требования к подсистемам Подсистемы аудита безопасности должны соответствовать

- 11. Методы и средства реализации Аудит безопасности, вне зависимости

- 12. Методы и средства реализации Обычно рекомендации направлены не

- 13. В завершение процедуры аудита его результаты оформляются

- 14. Аудит информационной безопасности - один из наиболее

Цель:Провести анализ средств аудита и мониторинга ИС.Выявить угрозы.Оценить риски.Определить наиболее эффективные средства реализации аудита и мониторинга в соответствии с действующими стандартами.

Слайд 2Цель:

Провести анализ средств аудита и мониторинга ИС.

Выявить угрозы.

Оценить риски.

Определить наиболее эффективные

средства реализации аудита и мониторинга в соответствии с действующими стандартами.

Слайд 3Введение

Бурное развитие средств вычислительной техники открыло перед человечеством небывалые возможности по

автоматизации умственного труда и привело к созданию большого числа разного рода автоматизированных информационных систем. Но развитие средств, методов и форм автоматизации процессов хранения и обработки информации делают её гораздо более уязвимой.

Поэтому для обеспечения безопасности компьютерной информационной системы необходимо осуществление регулярного аудита и постоянного мониторинга безопасности самой информационной системы.

Поэтому для обеспечения безопасности компьютерной информационной системы необходимо осуществление регулярного аудита и постоянного мониторинга безопасности самой информационной системы.

Слайд 4

Аудит представляет собой независимую экспертизу отдельных областей функционирования информационной системы (далее

ИС). Проведение аудита позволяет оценить текущую безопасность ИС, оценить риски, прогнозировать и управлять их влиянием на бизнес-процессы организации, корректно и обоснованно подойти к вопросу обеспечения безопасности информационных ресурсов организации.

Цели проведения аудита безопасности ИС:

Оценка текущего уровня защищенности ИС;

Локализация узких мест в системе защиты ИС;

Анализ рисков, связанных с возможностью осуществления угроз безопасности в отношении ресурсов ИС;

Выработка рекомендаций по внедрению новых и повышению эффективности существующих механизмов безопасности ИС;

Оценка соответствия ИС существующим стандартам в области информационной безопасности.

Цели проведения аудита безопасности ИС:

Оценка текущего уровня защищенности ИС;

Локализация узких мест в системе защиты ИС;

Анализ рисков, связанных с возможностью осуществления угроз безопасности в отношении ресурсов ИС;

Выработка рекомендаций по внедрению новых и повышению эффективности существующих механизмов безопасности ИС;

Оценка соответствия ИС существующим стандартам в области информационной безопасности.

Слайд 5 Мониторинг информационной безопасности – это постоянное наблюдение за объектами, влияющими на

обеспечение информационной безопасности, сбор, анализ и обобщение результатов наблюдения под заданные цели.

Цели проведения мониторинга безопасности ИС:

Защита от внешних угроз посредством контроля трафика, проходящего между внешней и внутренней сетями. При этом система мониторинга безопасности дополняет возможности межсетевого экрана в части фильтрации трафика;

Защита от внутренних угроз посредством контроля внутреннего трафика.

Цели проведения мониторинга безопасности ИС:

Защита от внешних угроз посредством контроля трафика, проходящего между внешней и внутренней сетями. При этом система мониторинга безопасности дополняет возможности межсетевого экрана в части фильтрации трафика;

Защита от внутренних угроз посредством контроля внутреннего трафика.

Слайд 6Описание предметной области

Предметной областью аудита являются информационные потоки, протекающие в информационной

системе и отражающие реальную информационную безопасность текущей информационной системы.

Слайд 7Классификация информации

Основная информация, хранящаяся на центральном сервере, подразделяется на следующие

категории:

Служебная тайна;

Коммерческая тайна;

Информация, составляющая коммерческую тайну;

Персональные данные.

Служебная тайна;

Коммерческая тайна;

Информация, составляющая коммерческую тайну;

Персональные данные.

Слайд 8Классификация угроз

Угрозы разделают по признакам:

По источнику;

По вероятности реализации;

По размерам наносимого ущерба;

По

природе происхождения;

По предпосылкам возникновения;

По видам объектов безопасности.

По предпосылкам возникновения;

По видам объектов безопасности.

Слайд 9Оценка рисков

Процесс анализа рисков можно разделить на несколько последовательных этапов:

Идентификация ключевых

ресурсов ИС;

Определение важности тех или иных ресурсов для организации;

Идентификация существующих угроз безопасности и уязвимостей, делающих возможным осуществление угроз;

Вычисление рисков, связанных с осуществлением угроз безопасности.

Определение важности тех или иных ресурсов для организации;

Идентификация существующих угроз безопасности и уязвимостей, делающих возможным осуществление угроз;

Вычисление рисков, связанных с осуществлением угроз безопасности.

Слайд 10Требования к подсистемам

Подсистемы аудита безопасности должны соответствовать следующим требованиям:

Отслеживание событий, влияющих

на безопасность системы;

Регистрация и учет событий, связанных с безопасностью в журнале аудита;

Выявление нарушений безопасности путем анализа данных журналов аудита администратором безопасности в фоновом режиме.

Регистрация и учет событий, связанных с безопасностью в журнале аудита;

Выявление нарушений безопасности путем анализа данных журналов аудита администратором безопасности в фоновом режиме.

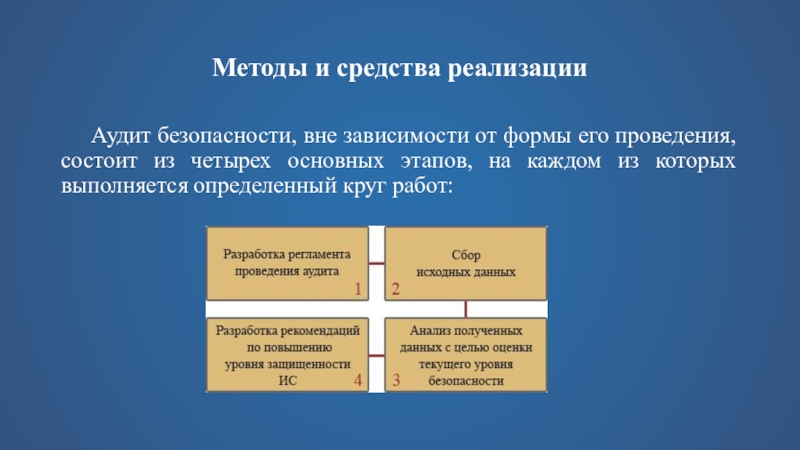

Слайд 11Методы и средства реализации

Аудит безопасности, вне зависимости от формы его проведения,

состоит из четырех основных этапов, на каждом из которых выполняется определенный круг работ:

Слайд 12Методы и средства реализации

Обычно рекомендации направлены не на полное устранение всех

выявленных рисков, а лишь на их уменьшение до приемлемого уровня.

При выборе мер для повышения уровня защиты ИС учитывается одно принципиальное ограничение - стоимость реализации этих мер не должна превышать стоимости защищаемых информационных ресурсов, а также убытков компании от возможного нарушения конфиденциальности, целостности или доступности информации.

При выборе мер для повышения уровня защиты ИС учитывается одно принципиальное ограничение - стоимость реализации этих мер не должна превышать стоимости защищаемых информационных ресурсов, а также убытков компании от возможного нарушения конфиденциальности, целостности или доступности информации.

Слайд 13

В завершение процедуры аудита его результаты оформляются в виде отчетного документа,

который предоставляется заказчику. В общем случае этот документ состоит из следующих основных разделов:

Описание границ, в рамках которых проводился аудит безопасности;

Описание структуры ИС заказчика;

Методы и средства, которые использовались в процессе проведения аудита;

Описание выявленных уязвимостей и недостатков, включая уровень их риска;

Рекомендации по совершенствованию комплексной системы обеспечения информационной безопасности;

Предложения к плану реализации первоочередных мер, направленных на минимизацию выявленных рисков.

Описание границ, в рамках которых проводился аудит безопасности;

Описание структуры ИС заказчика;

Методы и средства, которые использовались в процессе проведения аудита;

Описание выявленных уязвимостей и недостатков, включая уровень их риска;

Рекомендации по совершенствованию комплексной системы обеспечения информационной безопасности;

Предложения к плану реализации первоочередных мер, направленных на минимизацию выявленных рисков.

Слайд 14 Аудит информационной безопасности - один из наиболее эффективных инструментов для получения

независимой и объективной оценки текущего уровня защищенности от угроз информационной безопасности. Кроме того, результаты аудита дают основу для формирования стратегии развития системы обеспечения информационной безопасности организации.

Однако необходимо понимать, что аудит безопасности - не разовая процедура, он должен проводиться на регулярной основе. Только в этом случае аудит будет приносить реальную отдачу и способствовать повышению уровня информационной безопасности компании.

Однако необходимо понимать, что аудит безопасности - не разовая процедура, он должен проводиться на регулярной основе. Только в этом случае аудит будет приносить реальную отдачу и способствовать повышению уровня информационной безопасности компании.