- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад на тему Комплекс презентаций и лекций по МДК03.02. Программно-аппаратные средства защиты информации 1. Введение и основные понятия защиты информации 2. Комплексное обеспечение информационной безопасности 3. Защита от НСД к информации в корпоративных системах 4. З

Содержание

- 1. Комплекс презентаций и лекций по МДК03.02. Программно-аппаратные средства защиты информации 1. Введение и основные понятия защиты информации 2. Комплексное обеспечение информационной безопасности 3. Защита от НСД к информации в корпоративных системах 4. З

- 2. Классификация защиты семейства ОС Windows Требования к

- 3. Идентификация пользователей1. LSA2. SAM3. SRM4. AD5. EFS

- 4. Все действующие в системе объекты идентифицируются в Windows не по именам, а по идентификаторам защиты SID.

- 5. SID представляет собой числовое значение переменной длины:S

- 6. Узнать SID конкретного пользователя в системе, а

- 7. После аутентификации пользователя процессом Winlogon, все процессы,

- 8. Управление привилегиями и доступом пользователей осуществляется в

- 9. Маркер доступа может быть создан не только

- 10. Слайд 10

- 11. - консольную команду runas:runas /user:имя_пользователя program

- 12. Защита объектов системы. Используется дескриптор безопасности. Каждому объекту

- 13. Для определения и просмотра прав доступа пользователей

- 14. Слайд 14

- 15. Для просмотра и изменения прав доступа к

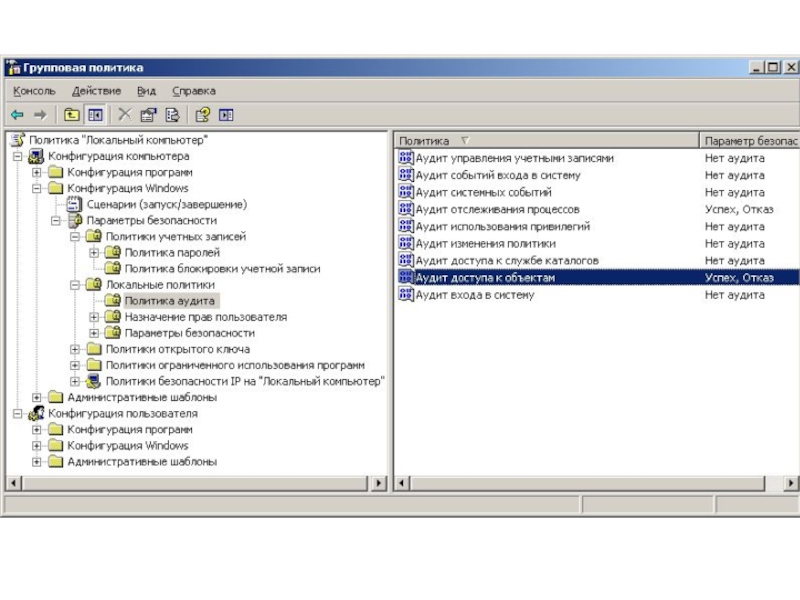

- 16. Подсистема аудита. Важный элемент политики безопасности –

- 17. Слайд 17

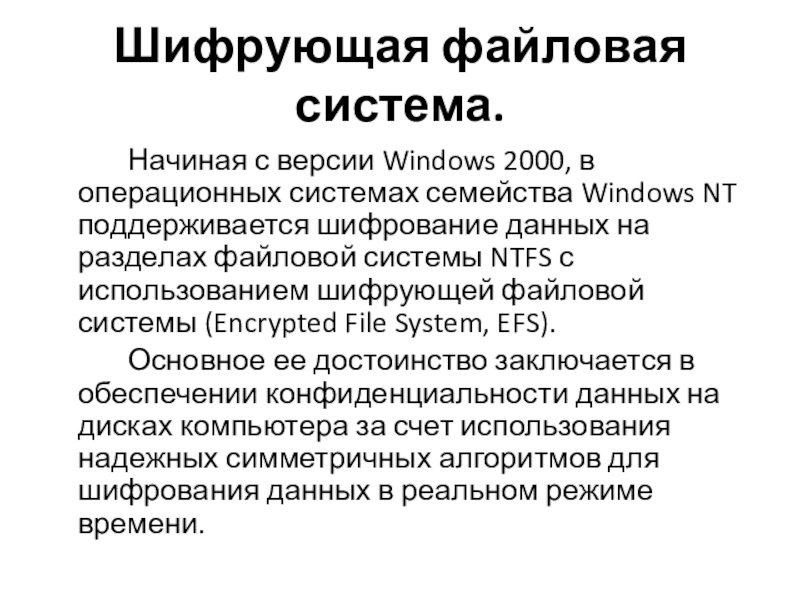

- 18. Шифрующая файловая система. Начиная с версии Windows 2000,

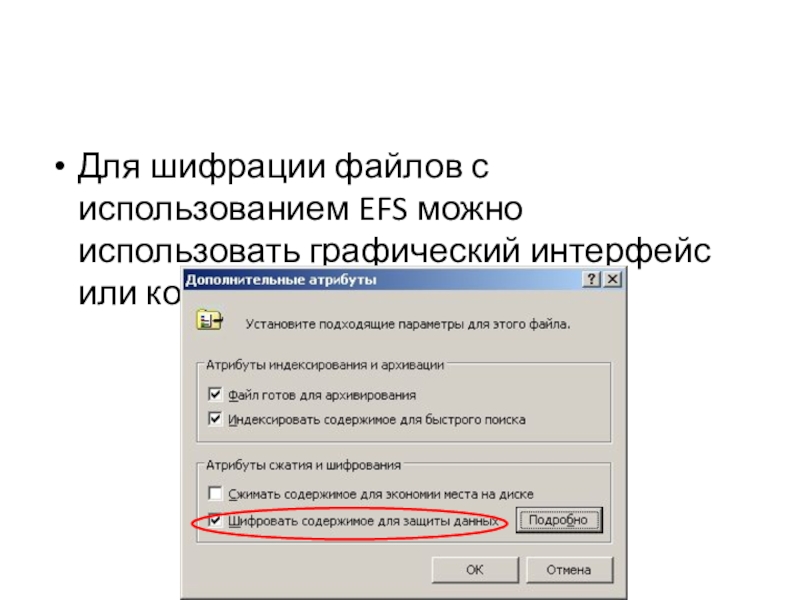

- 19. Для шифрации файлов с использованием EFS можно использовать графический интерфейс или команду cipher

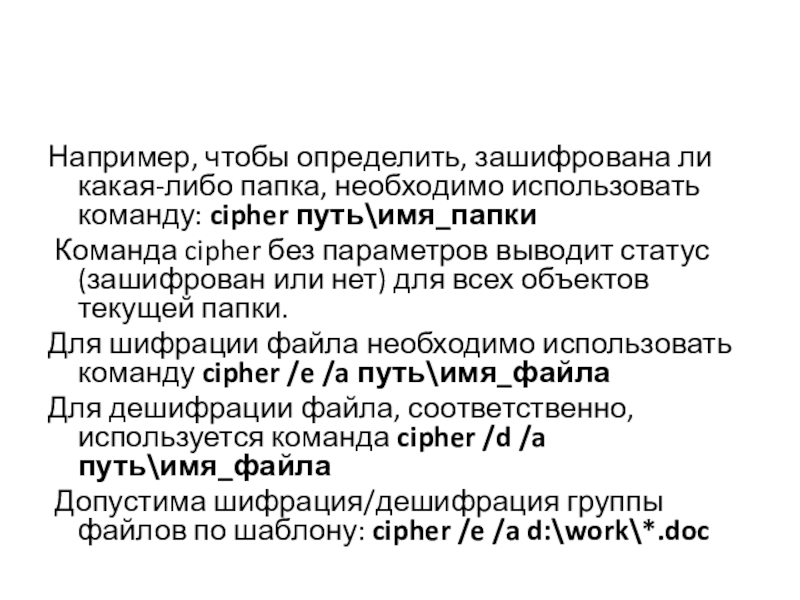

- 20. Например, чтобы определить, зашифрована ли какая-либо папка,

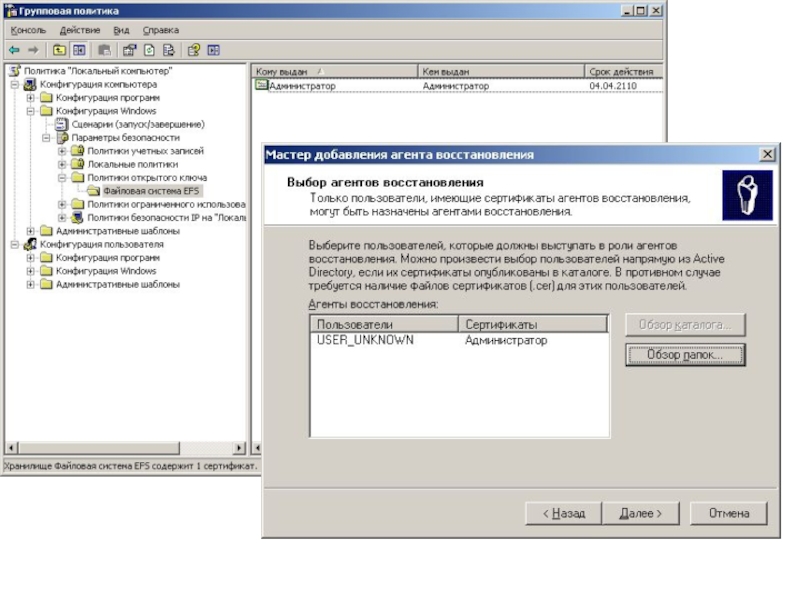

- 21. Если некоторый пользователь или группа пользователей зашифровали

- 22. Слайд 22

- 23. Слайд 23

Классификация защиты семейства ОС Windows Требования к операционной системе, защищенной по классу С2, включают: - обязательную идентификацию и аутентификацию всех пользователей операционной системы. - разграничительный контроль доступа- системный аудит — способность системы вести подробный аудит всех

Слайд 2Классификация защиты семейства ОС Windows

Требования к операционной системе, защищенной по

классу С2, включают:

- обязательную идентификацию и аутентификацию всех пользователей операционной системы.

- разграничительный контроль доступа

- системный аудит — способность системы вести подробный аудит всех действий

-защита объектов от повторного использования — способность системы предотвратить доступ пользователя к информации ресурсов, с которыми до этого работал другой пользователь.

- обязательную идентификацию и аутентификацию всех пользователей операционной системы.

- разграничительный контроль доступа

- системный аудит — способность системы вести подробный аудит всех действий

-защита объектов от повторного использования — способность системы предотвратить доступ пользователя к информации ресурсов, с которыми до этого работал другой пользователь.

Слайд 4 Все действующие в системе объекты идентифицируются в Windows не по именам,

а по идентификаторам защиты SID.

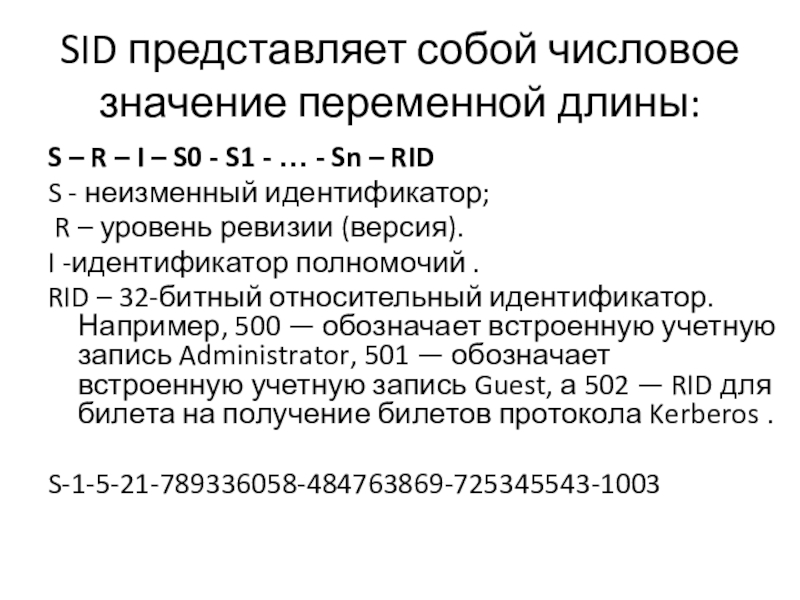

Слайд 5SID представляет собой числовое значение переменной длины:

S – R – I

– S0 - S1 - … - Sn – RID

S - неизменный идентификатор;

R – уровень ревизии (версия).

I -идентификатор полномочий .

RID – 32-битный относительный идентификатор. Например, 500 — обозначает встроенную учетную запись Administrator, 501 — обозначает встроенную учетную запись Guest, а 502 — RID для билета на получение билетов протокола Kerberos .

S-1-5-21-789336058-484763869-725345543-1003

S - неизменный идентификатор;

R – уровень ревизии (версия).

I -идентификатор полномочий .

RID – 32-битный относительный идентификатор. Например, 500 — обозначает встроенную учетную запись Administrator, 501 — обозначает встроенную учетную запись Guest, а 502 — RID для билета на получение билетов протокола Kerberos .

S-1-5-21-789336058-484763869-725345543-1003

Слайд 6 Узнать SID конкретного пользователя в системе, а также SID групп, в

которые он включен, можно, используя консольную команду whoami:

whoami /user

Соответствие имени пользователя и его SID можно отследить также в ключе реестра HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ ProfileList.

whoami /user

Соответствие имени пользователя и его SID можно отследить также в ключе реестра HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ ProfileList.

Слайд 7 После аутентификации пользователя процессом Winlogon, все процессы, за- пущенные от имени

этого пользователя будут идентифицироваться специальным объектом, называемым маркером доступа.

Маркер доступа содержит идентификатор доступа самого пользователя и всех групп, в которые он включен

Маркер доступа содержит идентификатор доступа самого пользователя и всех групп, в которые он включен

Слайд 8 Управление привилегиями и доступом пользователей осуществляется в оснастке «Групповая политика», раздел

Конфигурация Windows/Локальные полити- ки/Назначение прав пользователя.

Чтобы посмотреть привилегии пользователя, можно также использовать команду whoami /all

Чтобы посмотреть привилегии пользователя, можно также использовать команду whoami /all

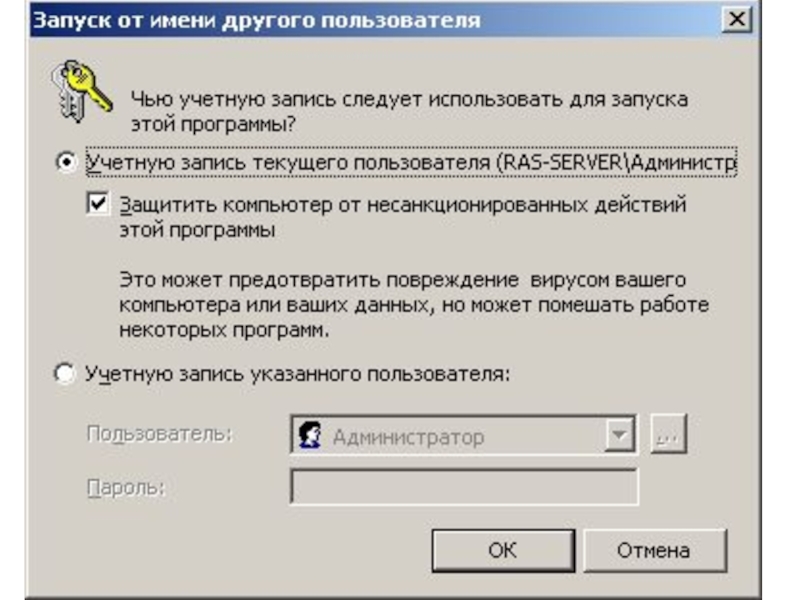

Слайд 9 Маркер доступа может быть создан не только при первоначальном входе пользователя

в систему. Windows предоставляет возможность запуска процессов от имени других пользователей, создавая для этих процессов соответствующий маркер.

Для этих целей можно использовать: - оконный интерфейс, инициализирующийся при выборе пункта контекстного меню “Запуск от имени…”;

Для этих целей можно использовать: - оконный интерфейс, инициализирующийся при выборе пункта контекстного меню “Запуск от имени…”;

Слайд 12Защита объектов системы.

Используется дескриптор безопасности.

Каждому объекту системы определяют права доступа

к объекту и содержат следующие основные атрибуты:

SID владельца, идентифицирующий учетную запись пользователя-владельца объекта;

- пользовательский список управления доступом

системный список управления доступом

флаги, задающие атрибуты объекта.

SID владельца, идентифицирующий учетную запись пользователя-владельца объекта;

- пользовательский список управления доступом

системный список управления доступом

флаги, задающие атрибуты объекта.

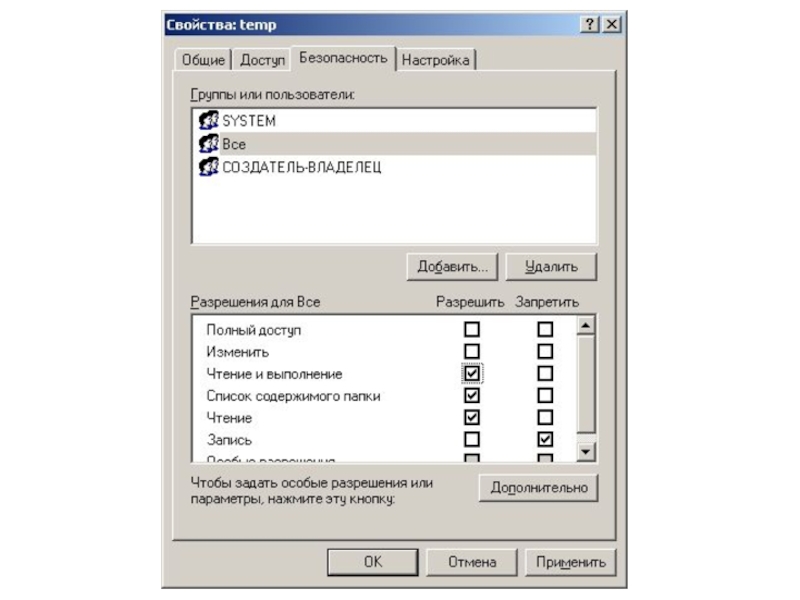

Слайд 13 Для определения и просмотра прав доступа пользователей к ресурсам можно использовать

как графические средства контроля, так и консольные команды.

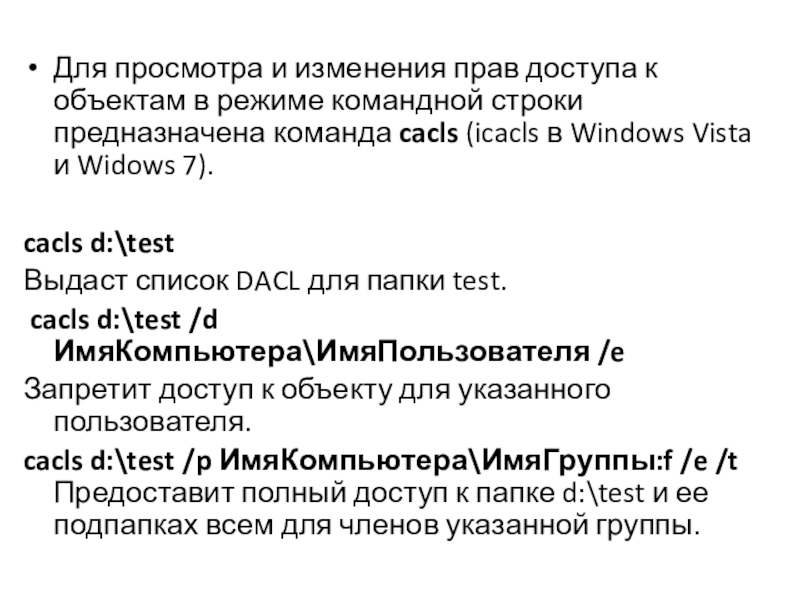

Слайд 15Для просмотра и изменения прав доступа к объектам в режиме командной

строки предназначена команда cacls (icacls в Windows Vista и Widows 7).

cacls d:\test

Выдаст список DACL для папки test.

cacls d:\test /d ИмяКомпьютера\ИмяПользователя /e

Запретит доступ к объекту для указанного пользователя.

cacls d:\test /p ИмяКомпьютера\ИмяГруппы:f /e /t Предоставит полный доступ к папке d:\test и ее подпапках всем для членов указанной группы.

cacls d:\test

Выдаст список DACL для папки test.

cacls d:\test /d ИмяКомпьютера\ИмяПользователя /e

Запретит доступ к объекту для указанного пользователя.

cacls d:\test /p ИмяКомпьютера\ИмяГруппы:f /e /t Предоставит полный доступ к папке d:\test и ее подпапках всем для членов указанной группы.

Слайд 16Подсистема аудита.

Важный элемент политики безопасности – аудит событий в системе.

ОС Windows ведет аудит событий по 9 категориям. Настроить аудит событий можно в панели управления компьютера -> групповые политики -> политика аудита. :

1. Аудит событий входа в систему.

2. Аудит управления учетными записями.

3. Аудит доступа к службе каталогов.

4. Аудит входа в систему.

5. Аудит доступа к объектам.

6. Аудит изменения политики.

7. Аудит использования привилегий.

8. Аудит отслеживания процессов.

9. Аудит системных событий.

1. Аудит событий входа в систему.

2. Аудит управления учетными записями.

3. Аудит доступа к службе каталогов.

4. Аудит входа в систему.

5. Аудит доступа к объектам.

6. Аудит изменения политики.

7. Аудит использования привилегий.

8. Аудит отслеживания процессов.

9. Аудит системных событий.

Слайд 18Шифрующая файловая система.

Начиная с версии Windows 2000, в операционных системах семейства

Windows NT поддерживается шифрование данных на разделах файловой системы NTFS с использованием шифрующей файловой системы (Encrypted File System, EFS).

Основное ее достоинство заключается в обеспечении конфиденциальности данных на дисках компьютера за счет использования надежных симметричных алгоритмов для шифрования данных в реальном режиме времени.

Основное ее достоинство заключается в обеспечении конфиденциальности данных на дисках компьютера за счет использования надежных симметричных алгоритмов для шифрования данных в реальном режиме времени.

Слайд 19Для шифрации файлов с использованием EFS можно использовать графический интерфейс или

команду cipher

Слайд 20Например, чтобы определить, зашифрована ли какая-либо папка, необходимо использовать команду: cipher

путь\имя_папки

Команда cipher без параметров выводит статус (зашифрован или нет) для всех объектов текущей папки.

Для шифрации файла необходимо использовать команду cipher /e /a путь\имя_файла

Для дешифрации файла, соответственно, используется команда cipher /d /a путь\имя_файла

Допустима шифрация/дешифрация группы файлов по шаблону: cipher /e /a d:\work\*.doc

Команда cipher без параметров выводит статус (зашифрован или нет) для всех объектов текущей папки.

Для шифрации файла необходимо использовать команду cipher /e /a путь\имя_файла

Для дешифрации файла, соответственно, используется команда cipher /d /a путь\имя_файла

Допустима шифрация/дешифрация группы файлов по шаблону: cipher /e /a d:\work\*.doc

Слайд 21 Если некоторый пользователь или группа пользователей зашифровали файл с использованием EFS,

то его содержимое доступно только им. Это приводит к рискам утери доступа к данным в зашифрованных файлах в случае утраты пароля данным пользователем. Для предотвращения подобных проблем администратор может определить некоторые учетные записи в качестве агентов восстановления.