безопасности

- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад на тему Урок-обобщение по информатике игра

Содержание

- 1. Урок-обобщение по информатике игра

- 2. Игра«Друзья, учитесь соблюдать информационную безопасность!» Урок – обобщение по информатике.

- 3. I этап.2 команде1 команде«Мы подумаем!»

- 4. Вопросы 1 команде1. Как называются вирусы, использующие

- 5. Вопросы 1 команде4. Как называются вирусы, содержащие

- 6. Вопросы 2 команде1. Как называются вирусы, внедряющиеся

- 7. Вопросы 2 команде4. Как называются вирусы, которые

- 8. II этап.«Заморочки из бочки»

- 9. 1485710263 гейм39

- 10. № 1. Известные вирусыНайди почтовый червь1. IM-Worm

- 11. № 4. Известные вирусыЧерви для файлообменных сетей?1.

- 12. № 6. Известные вирусыЧерви в IRC-каналах?1. IM-Worm 2. IRC-Worm 3. Email-Worm 4. Net-Worm 5. P2P-Worm Ответ:IRC-Worm

- 13. № 10. Известные вирусыЧерви, использующие интернет-пейджеры?1. IM-Worm 2. IRC-Worm 3. Email-Worm 4. Net-Worm 5. P2P-Worm Ответ:IM-Worm

- 14. № 2. История вирусовПервый компьютерный вирус?1. Игра

- 15. № 5. История вирусовКто создатель программы игра

- 16. № 8. История вирусовПервый вирус для Windows,

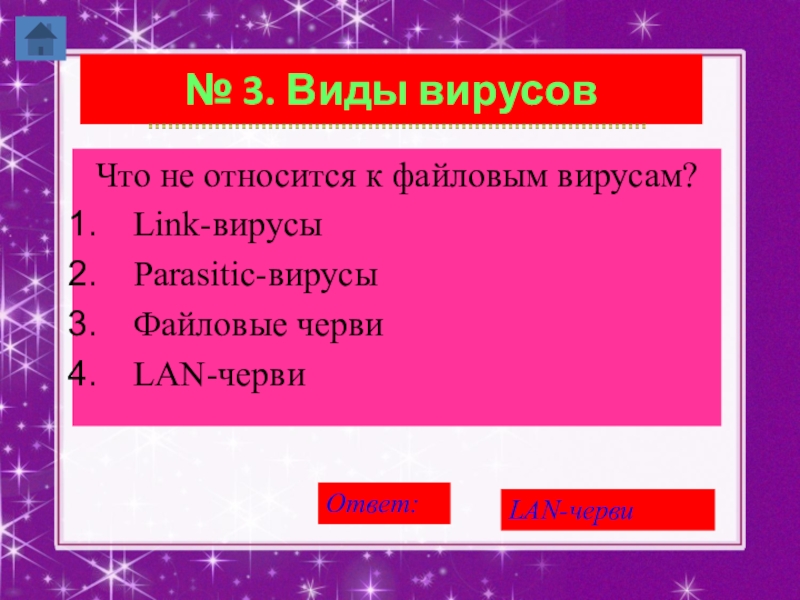

- 17. № 3. Виды вирусовЧто не относится к файловым вирусам?Link-вирусыParasitic-вирусыФайловые червиLAN-червиОтвет:LAN-черви

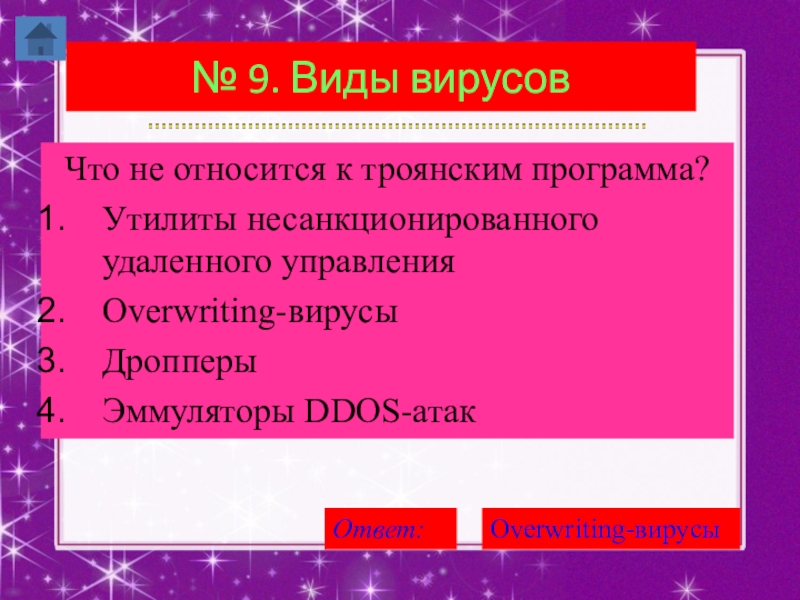

- 18. № 9. Виды вирусовЧто не относится к троянским программа?Утилиты несанкционированного удаленного управленияOverwriting-вирусыДропперыЭммуляторы DDOS-атакОтвет:Overwriting-вирусы

- 19. III этап. "Темная лошадка"

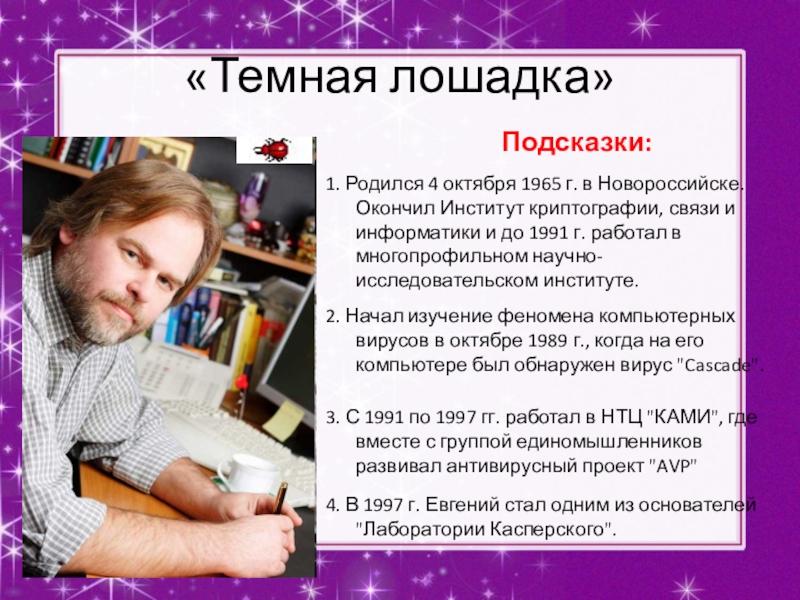

- 20. «Темная лошадка»Подсказки:1. Родился 4 октября 1965 г.

- 21. IV Мини-этап"Ты - мне, я - тебе"

- 22. V этап "Гонка за лидером"

- 23. 1. По среде обитания вирусы классифицируют на:1)

- 24. 2. Герундий – это:

- 25. 3. Наиболее опасные свойства компьютерного вируса —

- 26. 4. По особенностям алгоритма вирусы можно классифицировать

- 27. 5. Термин «информатизация общества» обозначает:1) целенаправленное и

- 28. 6. Развитый рынок информационных продуктов и услуг,

- 29. 7. Компьютерные вирусы - это:1) вредоносные программы,

- 30. 8. Какой законодательный акт регламентирует отношения в

- 31. 9. Для написания самостоятельной работы вы скопировали

- 32. 10. Можно ли разместить на своем сайте

- 33. "Друзья! Учитесь соблюдать информационную безопасность!"

- 34. 1. http://www.bibliotekar.ru/rInform/124.htm 2. http://test-inform.blogspot.com/p/blog-page_8.html

- 35. Спасибо за внимание ! Проверено! Вирусов нет!

Слайд 2 Игра

«Друзья, учитесь соблюдать информационную безопасность!»

Урок – обобщение

по информатике.

Слайд 4Вопросы 1 команде

1. Как называются вирусы, использующие для своего распространения протоколы

2. Как называются вирусы, написанные на макроязыках, заражают файлы данных.

3. Как называются вирусы, которые распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и записывают по этим адресам свои копии

Сетевые вирусы

Макро-вирусы

Вирусы-репликаторы или черви

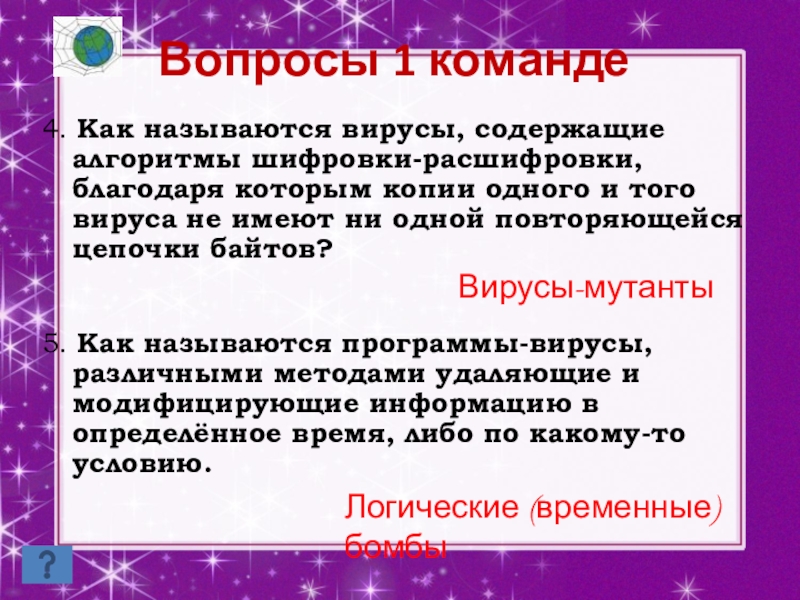

Слайд 5Вопросы 1 команде

4. Как называются вирусы, содержащие алгоритмы шифровки-расшифровки, благодаря которым

5. Как называются программы-вирусы, различными методами удаляющие и модифицирующие информацию в определённое время, либо по какому-то условию.

Вирусы-мутанты

Логические (временные) бомбы

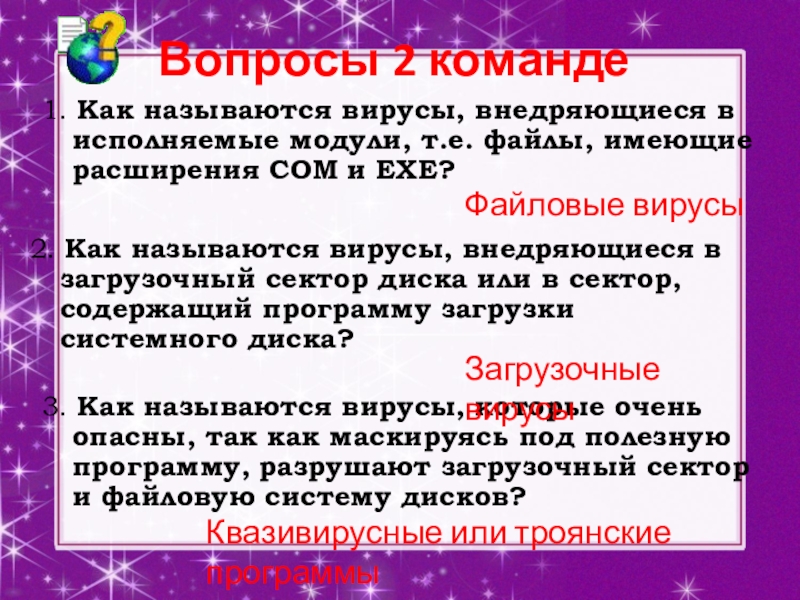

Слайд 6Вопросы 2 команде

1. Как называются вирусы, внедряющиеся в исполняемые модули, т.е.

2. Как называются вирусы, внедряющиеся в загрузочный сектор диска или в сектор, содержащий программу загрузки системного диска?

3. Как называются вирусы, которые очень опасны, так как маскируясь под полезную программу, разрушают загрузочный сектор и файловую систему дисков?

Файловые вирусы

Загрузочные вирусы

Квазивирусные или троянские программы

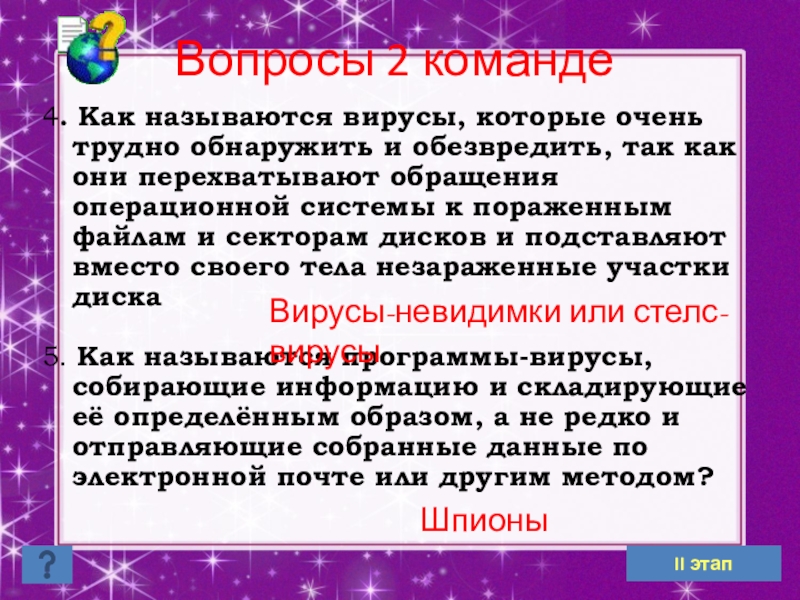

Слайд 7Вопросы 2 команде

4. Как называются вирусы, которые очень трудно обнаружить и

5. Как называются программы-вирусы, собирающие информацию и складирующие её определённым образом, а не редко и отправляющие собранные данные по электронной почте или другим методом?

Вирусы-невидимки или стелс-вирусы

Шпионы

II этап

Слайд 10№ 1. Известные вирусы

Найди почтовый червь

1. IM-Worm

2. IRC-Worm

3. Email-Worm

4. Net-Worm

5. P2P-Worm

Ответ:

Email-Worm

Слайд 11№ 4. Известные вирусы

Черви для файлообменных сетей?

1. IM-Worm

2. IRC-Worm

3. Email-Worm

4. Net-Worm

5. P2P-Worm

Ответ:

P2P-Worm

Слайд 12№ 6. Известные вирусы

Черви в IRC-каналах?

1. IM-Worm

2. IRC-Worm

3. Email-Worm

4. Net-Worm

5. P2P-Worm

Ответ:

IRC-Worm

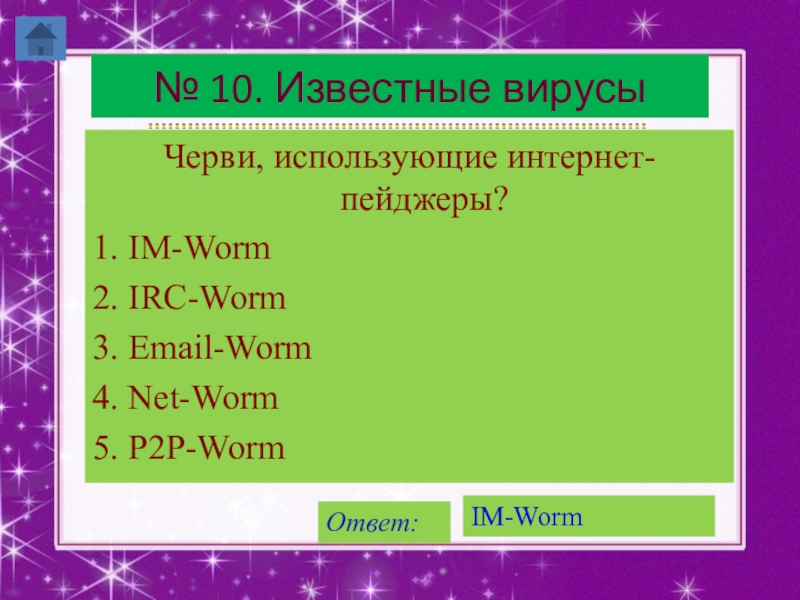

Слайд 13№ 10. Известные вирусы

Черви, использующие интернет-пейджеры?

1. IM-Worm

2. IRC-Worm

3. Email-Worm

4. Net-Worm

5. P2P-Worm

Ответ:

IM-Worm

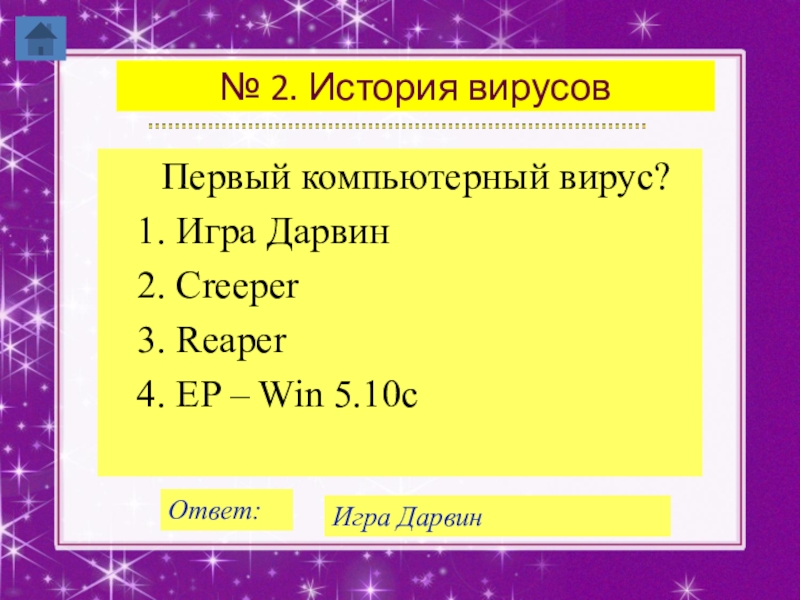

Слайд 14№ 2. История вирусов

Первый компьютерный вирус?

1. Игра Дарвин

2. Creeper

3.

4. EP – Win 5.10c

Ответ:

Игра Дарвин

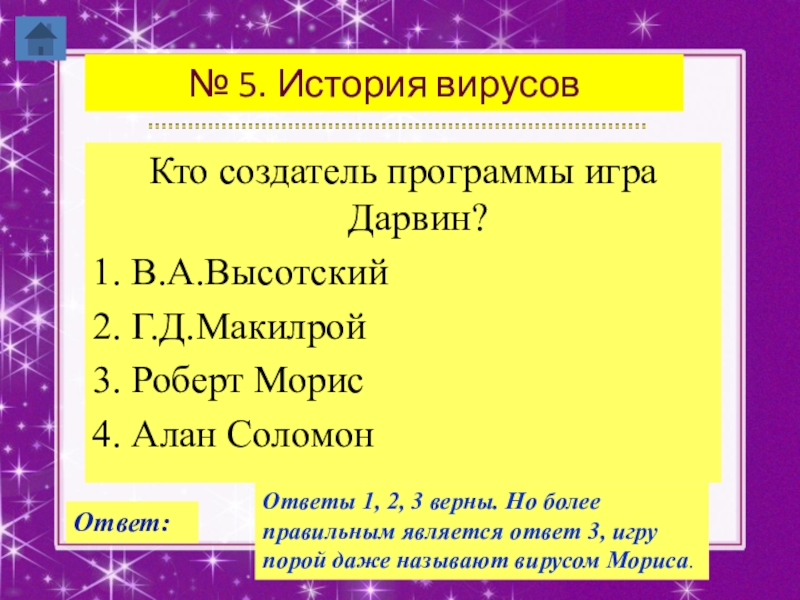

Слайд 15№ 5. История вирусов

Кто создатель программы игра Дарвин?

1. В.А.Высотский

2. Г.Д.Макилрой

3. Роберт Морис

4. Алан Соломон

Ответы 1, 2, 3 верны. Но более правильным является ответ 3, игру порой даже называют вирусом Мориса.

Ответ:

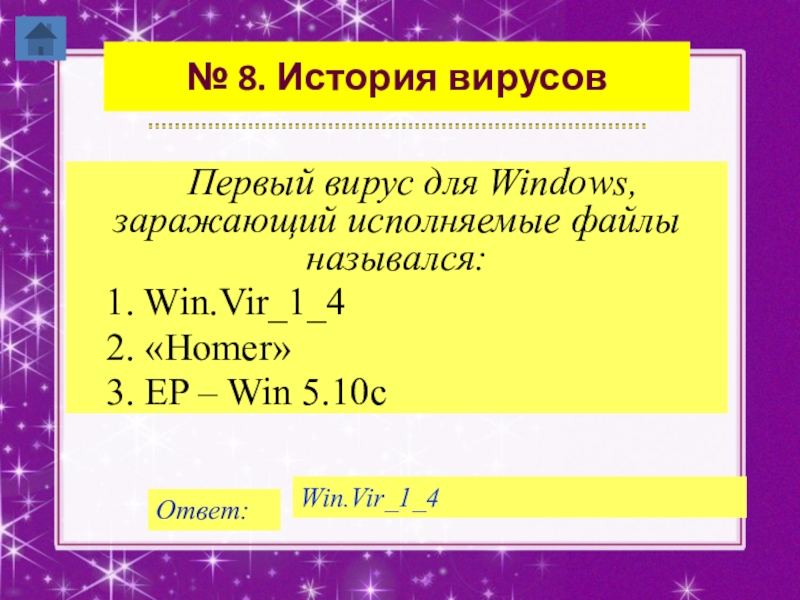

Слайд 16№ 8. История вирусов

Первый вирус для Windows, заражающий исполняемые файлы назывался:

1.

2. «Homer»

3. EP – Win 5.10c

Ответ:

Win.Vir_1_4

Слайд 17№ 3. Виды вирусов

Что не относится к файловым вирусам?

Link-вирусы

Parasitic-вирусы

Файловые черви

LAN-черви

Ответ:

LAN-черви

Слайд 18№ 9. Виды вирусов

Что не относится к троянским программа?

Утилиты несанкционированного удаленного

Overwriting-вирусы

Дропперы

Эммуляторы DDOS-атак

Ответ:

Overwriting-вирусы

Слайд 20«Темная лошадка»

Подсказки:

1. Родился 4 октября 1965 г. в Новороссийске. Окончил Институт

2. Начал изучение феномена компьютерных вирусов в октябре 1989 г., когда на его компьютере был обнаружен вирус "Cascade".

3. С 1991 по 1997 гг. работал в НТЦ "КАМИ", где вместе с группой единомышленников развивал антивирусный проект "AVP"

4. В 1997 г. Евгений стал одним из основателей "Лаборатории Касперского".

Слайд 231. По среде обитания вирусы классифицируют на:

1) резидентные, нерезидентные;

2) не опасные,

3) сетевые, файловые, загрузочные, макровирусы;

4) паразиты, репликаторы, невидимки, мутанты, троянские.

Ответ: 3) сетевые, файловые, загрузочные, макровирусы;

Слайд 24

2. Герундий – это:

1) резидентный вирус;

3) неличная форма глагола;

4) третья форма глагола.

Ответ: 3) неличная форма глагола

Слайд 253. Наиболее опасные свойства компьютерного вируса — способность к:

1) удалению данных

2) модификации себя и форматированию винчестера;

3) форматированию винчестера и внедрению в файлы;

4) внедрению в файлы и саморазмножению.

Ответ: 4) внедрению в файлы и саморазмножению.

Слайд 264. По особенностям алгоритма вирусы можно классифицировать на:

1) резидентные и нерезидентные;

2)

3) сетевые, файловые, загрузочные, макровирусы;

4) паразиты, репликаторы, невидимки, мутанты, троянские.

Ответ: 4) паразиты, репликаторы, невидимки, мутанты, троянские.

Слайд 275. Термин «информатизация общества» обозначает:

1) целенаправленное и эффективное использование информации во

2) увеличение избыточной информации, циркулирующей в обществе;

3) увеличение роли средств массовой информации;

4) введение изучения информатики во все учебные заведения страны;

5) организацию свободного доступа каждого человека к информационным ресурсам человеческой цивилизации.

Ответ: вариант 1 )

Слайд 286. Развитый рынок информационных продуктов и услуг, изменения в структуре экономики,

1) информационной культуры;

2) высшей степени развития цивилизации;

3) информационного кризиса;

4) информационного общества;

5) информационной зависимости.

Ответ:4) информационного общества

Слайд 297. Компьютерные вирусы - это:

1) вредоносные программы, которые возникают в связи

2) программы, которые пишутся хакерами специально для нанесения ущерба пользователям ПК;

3) программы, являющиеся следствием ошибок в операционной системе;

4) пункты а) и в);

5) вирусы, сходные по природе с биологическими вирусами.

Ответ: вариант 2)

Слайд 308. Какой законодательный акт регламентирует отношения в области защиты авторских и

1) Доктрина информационной безопасности РК;

2) Закон «О правовой охране программ для ЭВМ и баз данных»;

3) раздел «Преступления в сфере компьютерной информации» Уголовного кодекса РК;

4) Указ Президента РК;

5) Закон «Об информации, информатизации и защите информации».

Ответ: Закон «О правовой охране программ для ЭВМ и баз данных»;

Слайд 319. Для написания самостоятельной работы вы скопировали из Интернета полный текст

1) Да, нарушено авторское право владельца сайта;

2) нет, так как нормативно-правовые акты не являются объектом авторского права;

3) нет, если есть разрешение владельца сайта;

4) да, нарушено авторское право автора документа;

5) нет, если истек срок действия авторского права.

Ответ: 4) да, нарушено авторское право автора документа

Слайд 3210. Можно ли разместить на своем сайте в Интернете опубликованную в

1) Можно, с указанием имени автора и источника заимствования;

2) можно, с разрешения и автора статьи и издателя;

3) можно, но исключительно с ведома автора и с выплатой ему авторского вознаграждения;

4) можно, поскольку опубликованные статьи не охраняются авторским правом;

5) можно, с разрешения издателя, выпустившего в свет данную статью, или автора статьи.

Ответ: вариант 1)