- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад по информатике понятие информационная безопасность

Содержание

- 1. Презентация по информатике понятие информационная безопасность

- 2. ЦельСформировать представления об информационной безопасности.????????

- 3. Ключевые слова:Информационная безопасностьКонфиденциальностьЦелостностьДоступностьУгрозы информационной безопасности

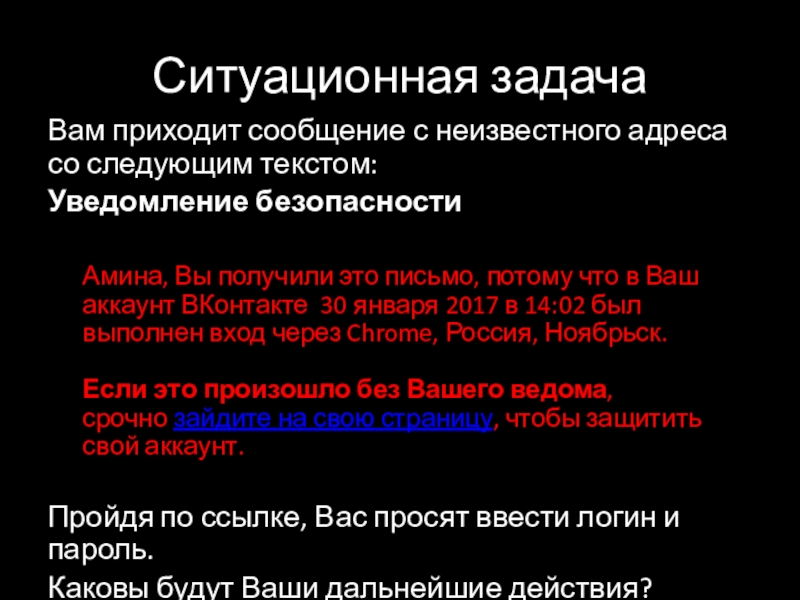

- 4. Ситуационная задачаВам приходит сообщение с неизвестного адреса

- 5. Понятие информационной безопасностиПод информационной безопасностью (ИБ) понимается

- 6. Основные категории ИБ:Конфиденциальность – состояние информации, при котором

- 7. Целостность – состояние информации, при котором отсутствует любое

- 8. Доступность – состояние информации, при котором субъекты, имеющие право доступа, могут реализовывать его беспрепятственно.

- 9. Понятие доступа к информацииПод доступом к информации

- 10. Несанкционированный доступ к информации характеризуется нарушением установленных правил разграничения доступа.

- 11. Атака на информационную систему (сеть) — это

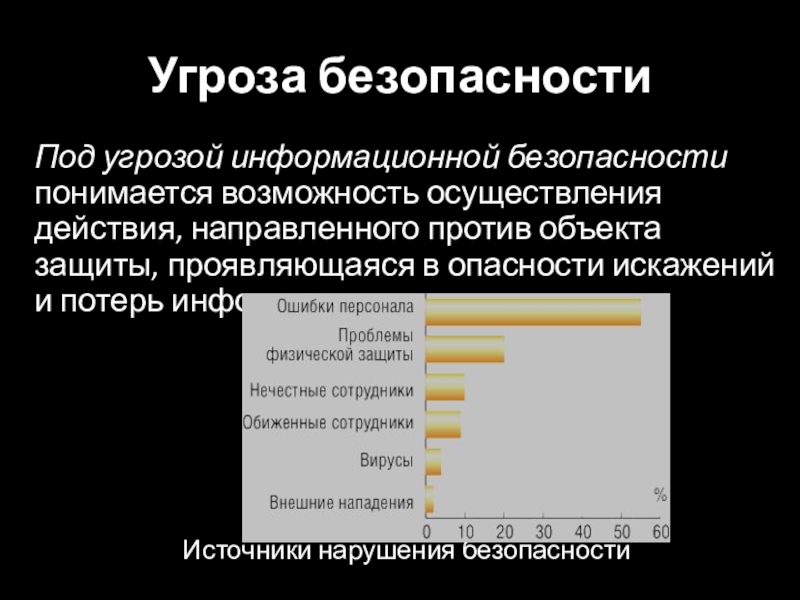

- 12. Угроза безопасностиПод угрозой информационной безопасности понимается возможность

- 13. Так же угрозы информационной безопасности можно разделить

- 14. деструктивный, когда несанкционированный доступ приводит к потере (изменению) данных или прекращению сервиса.Фото

- 15. Для успешной борьбы с компьютерной преступностью обязательны

- 16. Этапы развития компьютерной преступностиИспользование информационных технологий при

- 17. Меры и средства программно-технического уровняприменение защищенных виртуальных

- 18. Организационно-экономическое обеспечение безопасностистандартизация способов и средств защиты

- 19. РефлексияЧто такое информационная безопасность?На какие категории делится

- 20. Опережающее домашнее задание «Безопасность в сети интернет.

- 21. Защита информации от несанкционированного доступа1. Защита с

- 22. Защита информации от несанкционированного доступа1. Защита с

- 23. Защита информации от несанкционированного доступа2. Биометрические системы

ЦельСформировать представления об информационной безопасности.????????

Слайд 3Ключевые слова:

Информационная безопасность

Конфиденциальность

Целостность

Доступность

Угрозы информационной безопасности

Слайд 4Ситуационная задача

Вам приходит сообщение с неизвестного адреса со следующим текстом:

Уведомление безопасности

Амина,

Вы получили это письмо, потому что в Ваш аккаунт ВКонтакте 30 января 2017 в 14:02 был выполнен вход через Chrome, Россия, Ноябрьск.

Если это произошло без Вашего ведома, срочно зайдите на свою страницу, чтобы защитить свой аккаунт.

Пройдя по ссылке, Вас просят ввести логин и пароль.

Каковы будут Ваши дальнейшие действия?

Пройдя по ссылке, Вас просят ввести логин и пароль.

Каковы будут Ваши дальнейшие действия?

Слайд 5Понятие информационной безопасности

Под информационной безопасностью (ИБ) понимается защищенность информации и поддерживающей

инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, направленных на нанесение ущерба владельцам или пользователям информации и поддерживающей инфраструктуры.

Слайд 6Основные категории ИБ:

Конфиденциальность – состояние информации, при котором доступ к ней осуществляют

только субъекты, имеющие на него право.

Слайд 7Целостность – состояние информации, при котором отсутствует любое ее изменение либо изменение

осуществляется только преднамеренно субъектами, имеющими на него право;

Слайд 8Доступность – состояние информации, при котором субъекты, имеющие право доступа, могут реализовывать

его беспрепятственно.

Слайд 9Понятие доступа к информации

Под доступом к информации понимается ознакомление с информацией,

ее обработка, в частности копирование, модификация или уничтожение информации.

Санкционированный доступ к информации — это доступ к информации, не нарушающий установленные правила разграничения доступа.

Санкционированный доступ к информации — это доступ к информации, не нарушающий установленные правила разграничения доступа.

Слайд 10Несанкционированный доступ к информации характеризуется нарушением установленных правил разграничения доступа.

Слайд 11Атака на информационную систему (сеть) — это действие, предпринимаемое злоумышленником с

целью поиска и использования той или иной уязвимости системы.

Слайд 12Угроза безопасности

Под угрозой информационной безопасности понимается возможность осуществления действия, направленного против

объекта защиты, проявляющаяся в опасности искажений и потерь информации.

Источники нарушения безопасности

Источники нарушения безопасности

Слайд 13Так же угрозы информационной безопасности можно разделить на два класса:

конструктивный,

когда основной целью несанкционированного доступа является получение копии конфиденциальной информации, т.е. можно говорить о разведывательном характере воздействия

Слайд 14деструктивный, когда несанкционированный доступ приводит к потере (изменению) данных или прекращению

сервиса.

Фото

Фото

Слайд 15Для успешной борьбы с компьютерной преступностью обязательны три составляющих:

гармонизация национального законодательства

по борьбе с компьютерной преступностью с требованиями международного права;

высокая профессиональная подготовка правоохранительных органов — от следователя до судебной системы;

сотрудничество и правовой механизм по взаимодействию правоохранительных органов различных государств.

высокая профессиональная подготовка правоохранительных органов — от следователя до судебной системы;

сотрудничество и правовой механизм по взаимодействию правоохранительных органов различных государств.

Слайд 16Этапы развития компьютерной преступности

Использование информационных технологий при совершении таких традиционных уголовных

преступлений как кража, причинение вреда и мошенничество.

Возникновение специфических компьютерных преступлений.

Перерастание компьютерной преступности в компьютерный терроризм и экстремизм.

Превращение компьютерного терроризма и экстремизма в информационные войны.

Возникновение специфических компьютерных преступлений.

Перерастание компьютерной преступности в компьютерный терроризм и экстремизм.

Превращение компьютерного терроризма и экстремизма в информационные войны.

Слайд 17Меры и средства программно-технического уровня

применение защищенных виртуальных частных сетей VPN для

защиты информации, передаваемой по открытым каналам связи

применение межсетевых экранов для защиты корпоративной сети от внешних угроз при подключении к общедоступным сетям связи;

управление доступом на уровне пользователей и защита от несанкционированного доступа к информации;

гарантированная идентификация пользователей путем применения токенов;

защита информации на файловом уровне (путем шифрования файлов и каталогов);

защита от вирусов с использованием специализированных комплексов антивирусной профилактики и защиты;

технологии обнаружения вторжений и активного исследования защищенности информационных ресурсов;

криптографическое преобразование данных для обеспечения целостности, подлинности и конфиденциальности информации

применение межсетевых экранов для защиты корпоративной сети от внешних угроз при подключении к общедоступным сетям связи;

управление доступом на уровне пользователей и защита от несанкционированного доступа к информации;

гарантированная идентификация пользователей путем применения токенов;

защита информации на файловом уровне (путем шифрования файлов и каталогов);

защита от вирусов с использованием специализированных комплексов антивирусной профилактики и защиты;

технологии обнаружения вторжений и активного исследования защищенности информационных ресурсов;

криптографическое преобразование данных для обеспечения целостности, подлинности и конфиденциальности информации

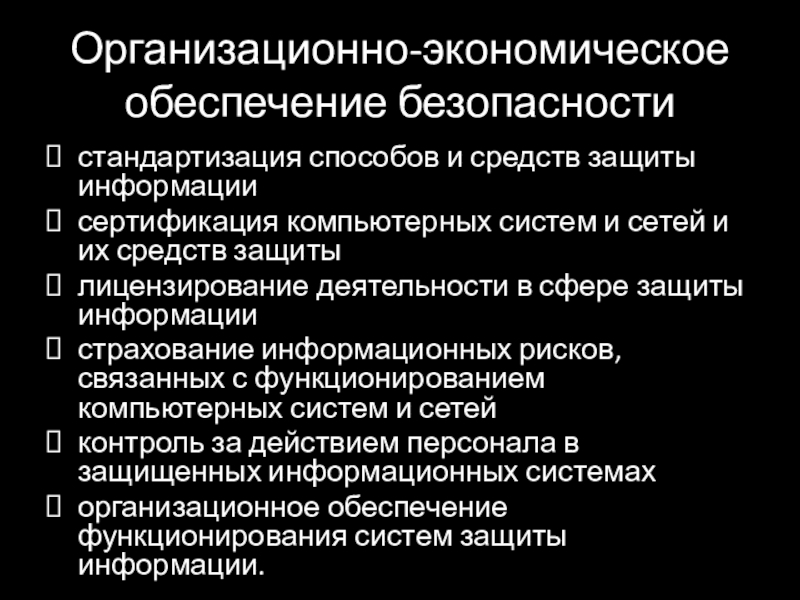

Слайд 18Организационно-экономическое обеспечение безопасности

стандартизация способов и средств защиты информации

сертификация компьютерных систем и

сетей и их средств защиты

лицензирование деятельности в сфере защиты информации

страхование информационных рисков, связанных с функционированием компьютерных систем и сетей

контроль за действием персонала в защищенных информационных системах

организационное обеспечение функционирования систем защиты информации.

лицензирование деятельности в сфере защиты информации

страхование информационных рисков, связанных с функционированием компьютерных систем и сетей

контроль за действием персонала в защищенных информационных системах

организационное обеспечение функционирования систем защиты информации.

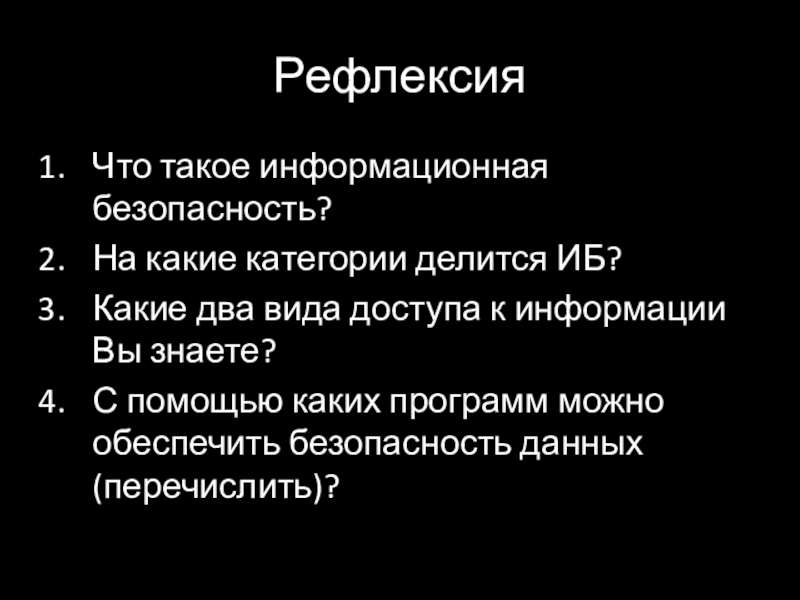

Слайд 19Рефлексия

Что такое информационная безопасность?

На какие категории делится ИБ?

Какие два вида доступа

к информации Вы знаете?

С помощью каких программ можно обеспечить безопасность данных (перечислить)?

С помощью каких программ можно обеспечить безопасность данных (перечислить)?

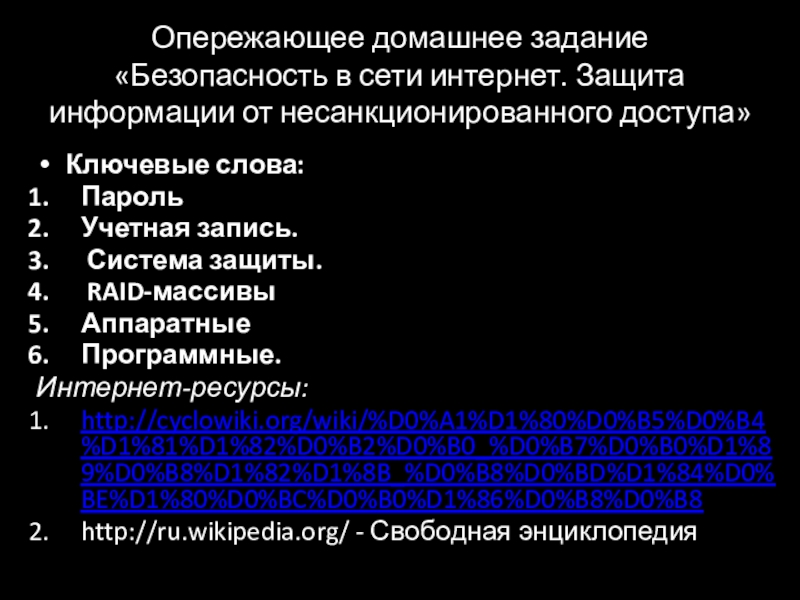

Слайд 20Опережающее домашнее задание

«Безопасность в сети интернет. Защита информации от несанкционированного доступа»

Ключевые

слова:

Пароль

Учетная запись.

Система защиты.

RAID-массивы

Аппаратные

Программные.

Интернет-ресурсы:

http://cyclowiki.org/wiki/%D0%A1%D1%80%D0%B5%D0%B4%D1%81%D1%82%D0%B2%D0%B0_%D0%B7%D0%B0%D1%89%D0%B8%D1%82%D1%8B_%D0%B8%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%B8

http://ru.wikipedia.org/ - Свободная энциклопедия

Пароль

Учетная запись.

Система защиты.

RAID-массивы

Аппаратные

Программные.

Интернет-ресурсы:

http://cyclowiki.org/wiki/%D0%A1%D1%80%D0%B5%D0%B4%D1%81%D1%82%D0%B2%D0%B0_%D0%B7%D0%B0%D1%89%D0%B8%D1%82%D1%8B_%D0%B8%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%B8

http://ru.wikipedia.org/ - Свободная энциклопедия

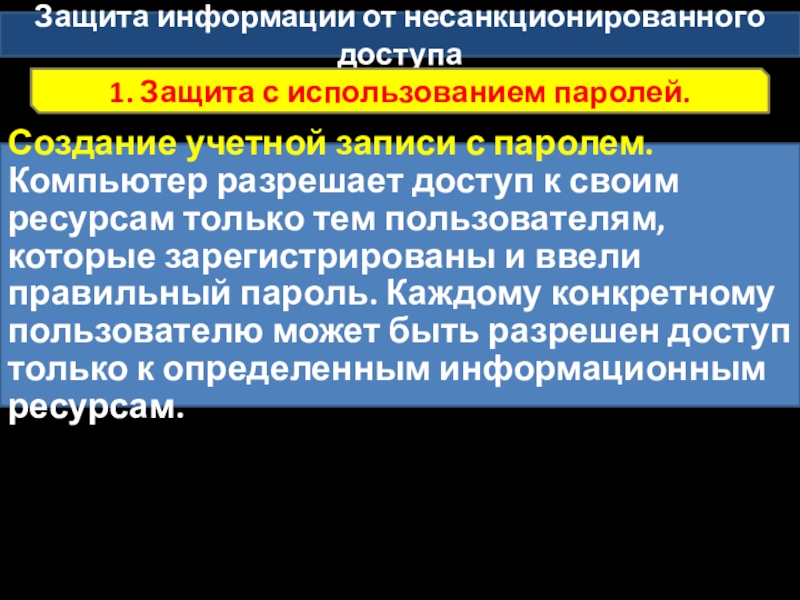

Слайд 21Защита информации от несанкционированного доступа

1. Защита с использованием паролей.

Создание учетной записи

с паролем.

Компьютер разрешает доступ к своим ресурсам только тем пользователям, которые зарегистрированы и ввели правильный пароль. Каждому конкретному пользователю может быть разрешен доступ только к определенным информационным ресурсам.

Компьютер разрешает доступ к своим ресурсам только тем пользователям, которые зарегистрированы и ввели правильный пароль. Каждому конкретному пользователю может быть разрешен доступ только к определенным информационным ресурсам.

Слайд 22Защита информации от несанкционированного доступа

1. Защита с использованием паролей.

От несанкционированного доступа

может быть защищен каждый диск, папка или файл локального компьютера. Для них могут быть установлены определенные права доступа (полный доступ, изменение, чтение, запись и др.), причем права могут быть различными для различных пользователей.

Слайд 23Защита информации от несанкционированного доступа

2. Биометрические системы защиты.

К биометрическим системам защиты

информации относятся системы идентификации:

- по отпечаткам пальцев;

- по характеристикам речи;

- по радужной оболочке глаза;

- по изображению лица;

- по геометрии ладони руки.

- по отпечаткам пальцев;

- по характеристикам речи;

- по радужной оболочке глаза;

- по изображению лица;

- по геометрии ладони руки.