- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад по информатике на тему Защита информации ( 10 класс)

Содержание

- 1. Презентация по информатике на тему Защита информации ( 10 класс)

- 2. Предисловие

- 3. Важность защиты информацииБурное развитие сферы электронной обработки

- 4. Слайд 4

- 5. Как появились вирусыМнений по поводу рождения первого

- 6. Вредоносное ПОЧасть 1

- 7. Типы Вредоносного ПО

- 8. Вирусы К

- 9. Сетевые черви

- 10. Троянские программы

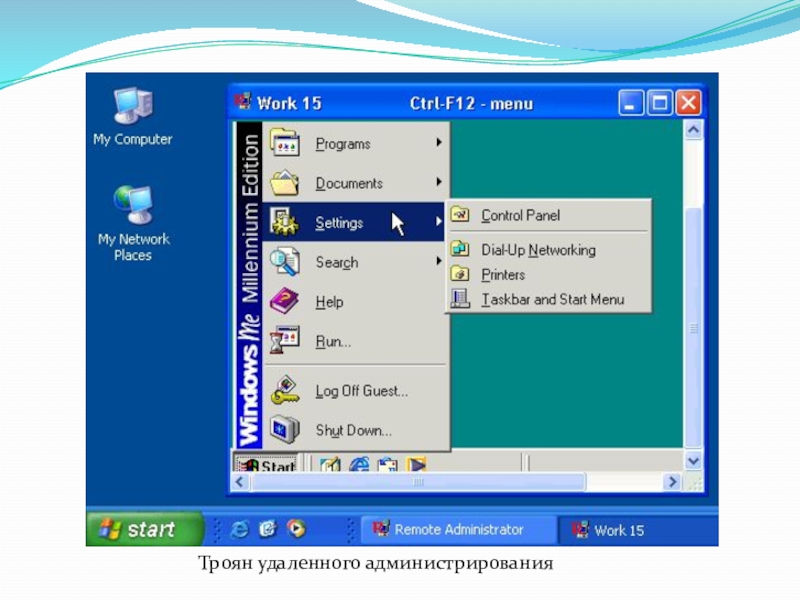

- 11. Троян удаленного администрирования

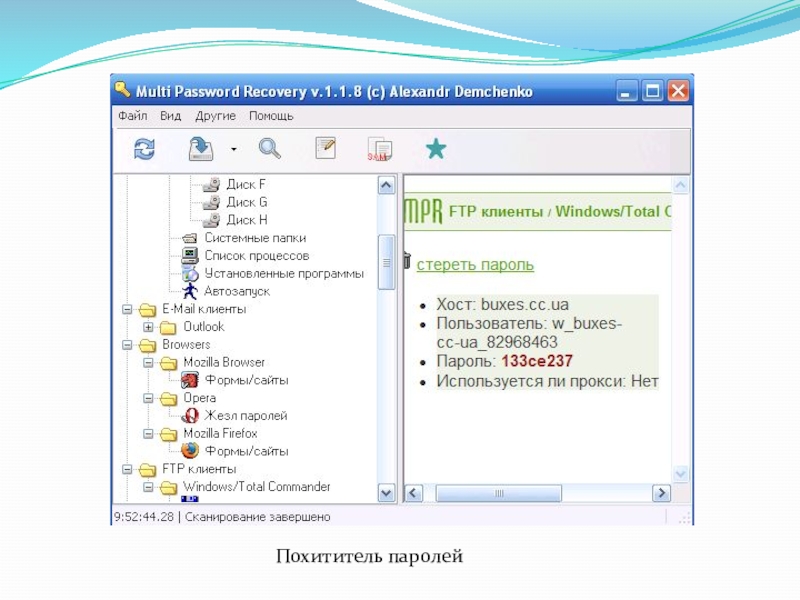

- 12. Похититель паролей

- 13. Статистика

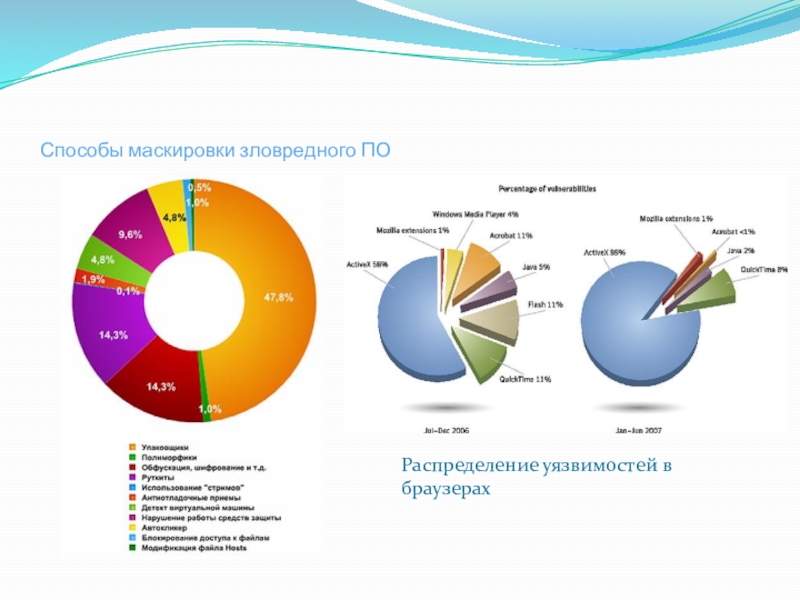

- 14. Способы маскировки зловредного ПОРаспределение уязвимостей в браузерах

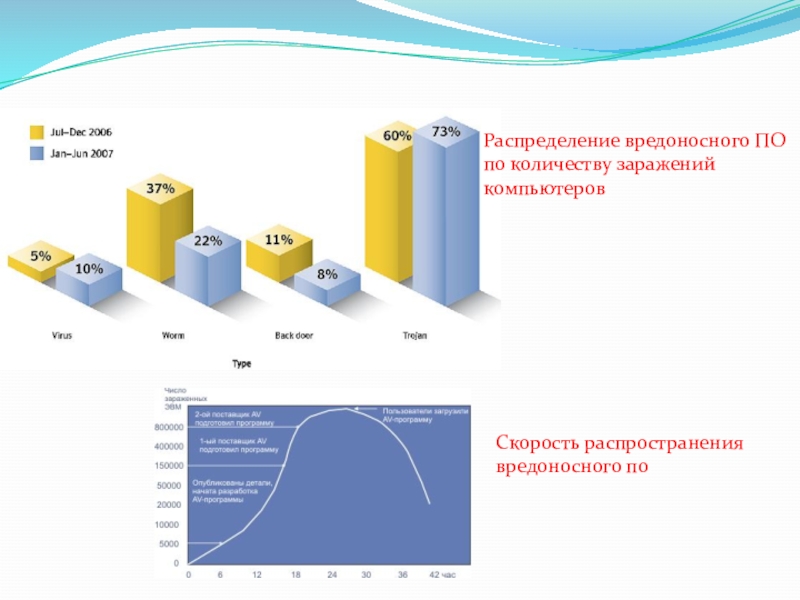

- 15. Распределение вредоносного ПО по количеству заражений компьютеровСкорость распространения вредоносного по

- 16. Операционные Системы и Вирусы

- 17. Слайд 17

- 18. Windows Vista

- 19. Windows 7

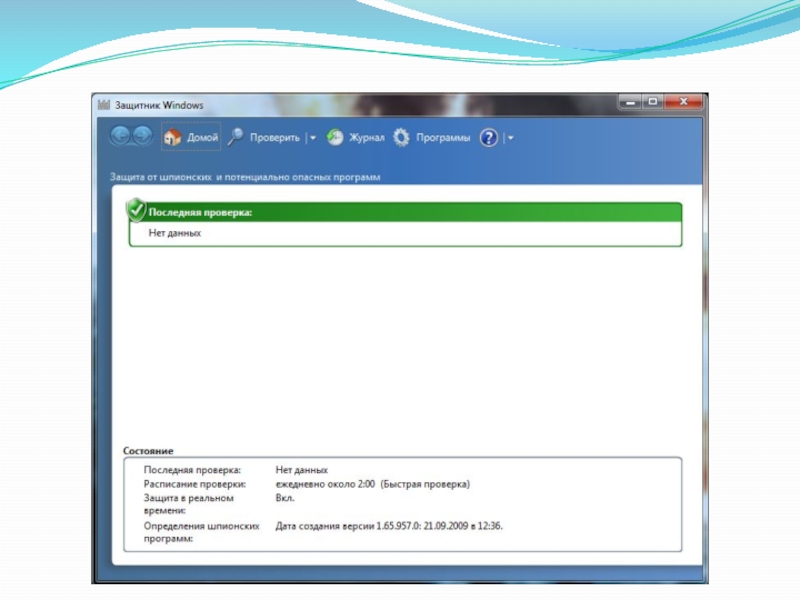

- 20. Защитник WindowsWindows Defender (Защитник Windows), ранее известный

- 21. Слайд 21

- 22. Слайд 22

- 23. Linux Ubuntu с KDE 4.3

- 24. Часть 2Защита информации

- 25. Признаки заражения компьютера Непрофессионалу

- 26. Что делать при наличии признаков заражения? Если

- 27. АнтивирусыАнтивирус — программный пакет, специально разработанный для

- 28. Антивирус Касперского

- 29. ESET NOD

- 30. Антивирус Dr.Web

- 31. Антивирус Avira

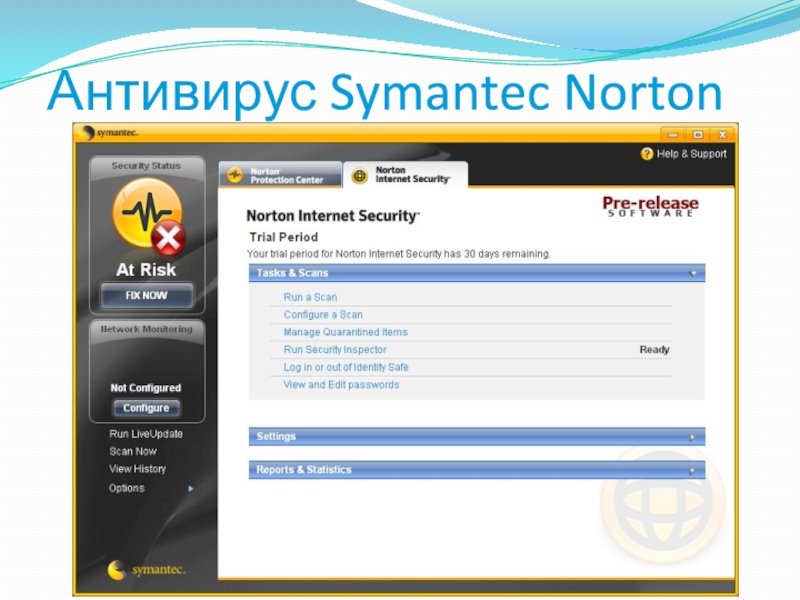

- 32. Антивирус Symantec Norton

- 33. Методы обнаружения вирусов

- 34. Обнаружение, основанное на сигнатурах

- 35. Эвристический анализ

- 36. Недостатки эвристического сканирования Чрезмерная подозрительность эвристического

- 37. Заключение

- 38. Вирусы против АнтивирусовВирусыАнтивирусы Хакеры пользуются антивирусами,

- 39. Вредоносное ПО на

- 40. Слайд 40

- 41. Слайд 41

- 42. Заключение

Слайд 3Важность защиты информации

Бурное развитие сферы электронной обработки информации, начавшееся в начале

Рост компьютеризации при обработке персональных данных (например, в банковской, кредитной и страховой сферах, при трудоустройстве, адресном маркетинге, в статистике) заставил задуматься над многими практическими вопросами. Развитие новых информационных технологий, электронной торговли и свободный обмен информацией также порождают опасения относительно соблюдения требований безопасности и уважения основных прав и свобод. Для защиты права на неприкосновенность частной жизни и предотвращения незаконного сбора персональных данных Советом Европы разработана четкая правовая база, устанавливающая стандарты в области защиты информации.

Слайд 5Как появились вирусы

Мнений по поводу рождения первого компьютерного вируса очень много.

Несмотря на это, сама идея компьютерных вирусов появилась значительно раньше. Отправной точкой можно считать труды Джона фон Неймана по изучению самовоспроизводящихся математических автоматов, которые стали известны в 1940-х годах. В 1951 г. этот знаменитый ученый предложил метод, который демонстрировал возможность создания таких автоматов. Позднее, в 1959 г. журнал 'Scientific American' опубликовал статью Л.С. Пенроуза, которая также была посвящена самовоспроизводящимся механическим структурам. В отличие от ранее известных работ, здесь была описана простейшая двумерная модель подобных структур, способных к активации, размножению, мутациям, захвату. Позднее, по следам этой статьи другой ученый - Ф.Ж. Шталь - реализовал модель на практике с помощью машинного кода на IBM 650

Слайд 8 Вирусы

К данной категории относятся программы,

Последующего запуска своего кода при каких-либо действиях пользователя;

Дальнейшего внедрения в другие ресурсы компьютера.

В отличие от червей, вирусы не используют сетевых сервисов для проникновения на другие компьютеры. Копия вируса попадает на удалённые компьютеры только в том случае, если зараженный объект по каким-либо не зависящим от функционала вируса причинам оказывается активизированным на другом компьютере, например:

При заражении доступных дисков вирус проник в файлы, расположенные на сетевом ресурсе;

Вирус скопировал себя на съёмный носитель или заразил файлы на нем;

Пользователь отослал электронное письмо с зараженным вложением.

Некоторые вирусы содержат в себе свойства других разновидностей вредоносного программного обеспечения, например бэкдор - процедуру или троянскую компоненту уничтожения информации на диске.

Слайд 9Сетевые черви

К данной категории

Проникновения на удаленные компьютеры;

Запуска своей копии на удаленном компьютере;

Дальнейшего распространения на другие компьютеры в сети.

Для своего распространения сетевые черви используют разнообразные компьютерные и мобильные сети: электронную почту, системы обмена мгновенными сообщениями, файло-обменные (P2P) и IRC-сети, LAN, сети обмена данными между мобильными устройствами (телефонами, карманными компьютерами) и т. д.

Большинство известных червей распространяется в виде файлов: вложение в электронное письмо, ссылка на зараженный файл на каком-либо веб или FTP-ресурсе в ICQ- и IRC-сообщениях, файл в каталоге обмена P2P и т. д.

Некоторые черви (так называемые «без - файловые» или «пакетные» черви) распространяются в виде сетевых пакетов, проникают непосредственно в память компьютера и активизируют свой код.

Для проникновения на удаленные компьютеры и запуска своей копии черви используют различные методы: социальный инжиниринг (например, текст электронного письма, призывающий открыть вложенный файл), недочеты в конфигурации сети (например, копирование на диск, открытый на полный доступ), ошибки в службах безопасности операционных систем и приложений.

Некоторые черви обладают также свойствами других разновидностей вредоносного программного обеспечения. Например, некоторые черви содержат троянские функции или способны заражать выполняемые файлы на локальном диске, т. е. имеют свойство троянской программы и/или компьютерного вируса.

Слайд 10Троянские программы

Троянская программа —

Троянские утилиты удаленного администрирования (Backdoor). Троянские программы этого класса являются утилитами удаленного администрирования (управления) компьютеров. В общем, они очень похожи на «легальные» утилиты того же направления. Единственное, что определяет их как вредоносные программы, — это их действия без ведома пользователя. Данная программа при установке и\или загрузке не выдает никаких уведомлений. Таким образом, обладатель конкретной копии данного ПО может без ведома пользователя осуществлять операции разного рода (от выключения компьютера до манипуляций с файлами). Таким образом, троянские программы данного класса являются одними из наиболее опасных. Некоторые backdoor’ы, также могут распространяться по сети, как сетевые черви, но не самостоятельно, а после соответствующей команды владельца копии.

Похитители паролей (Trojan-PSW). Эти занимаются тем, что воруют пароли. Проникнув на компьютер и инсталлировавшись, троянец сразу приступает к поиску файлов, содержащих соответствующую информацию. Кража паролей — не основная спецификация программ этого класса — они также могут красть информацию о системе, файлы, номера счетов, коды активации другого ПО и т.д.

Шпионские программы (Trojan-Spy). Данные трояны осуществляют шпионаж за пользователем: записывание информации, набранной с клавиатуры, снимки экрана и т.д. В данной категории также присутствуют «многоцелевые» троянские программы — например, те из них, которые одновременно шпионят за пользователем и предоставляют proxy-сервис удаленному злоумышленнику.

Слайд 15Распределение вредоносного ПО

по количеству заражений

компьютеров

Скорость распространения вредоносного по

Слайд 17 OS

Windows 7

В Windows Vista и реализовано множество компонентов для защиты систем от вирусов, и на сегодняшний день является самой защищенной ОС Windows.

1)User Account Control (UAC) — система контроля за правами пользователей. Она работает по принципу ограничения полномочий:

I) Любой пользователь (включая «Администратора»), вошедший в систему, имеет минимальные права, соответствующие учетной записи «Стандартный пользователь».

II)Учетная запись «Стандартный пользователь» несколько повышена в полномочиях по сравнению с таковой в предыдущих версиях Windows.

III)Если пользователь или запущенное им приложение собирается выполнить действие, не входящее в список полномочий «Стандартной» учетной записи, система запрашивает у пользователя подтверждение этого действия (если пользователь — «Администратор») либо пароль администратора (если пользователь — «Стандартный»).

2) PatchGuard (только x64) — защита ядра ОС от модификаций, которую используют некоторые вирусы для свое сокрытия в системе.

3)Проверка цифровой подписи — проверка наличия цифровой подписи у любого модуля или драйвера уровня ядра.

4)Центр Обновления Windows — компонент позволяющий обновлять Windows Vista и 7 через интернет.

Слайд 20Защитник Windows

Windows Defender (Защитник Windows), ранее известный как Microsoft AntiSpyware —

Windows Defender — не просто сканер системы, как другие подобные бесплатные программы. В него входит ряд модулей безопасности, отслеживающих подозрительные изменения в определённых сегментах системы в режиме реального времени. Также программа позволяет быстро удалять установленные приложения ActiveX. С помощью доступа к сети Microsoft SpyNet есть возможность отправлять сообщения о подозрительных объектах в Microsoft, для определения его возможной принадлежности к spyware.

Слайд 22

ОС Linux наиболее защищена от вредоносного ПО, это связанно с двумя факторами:

1) Доля Linux в среде операционных систем составляет около 1%, что делает не целесообразным написания для него любого вредоносного ПО.

2) Для запуска Linux приложений нужна их инсталляция на ПК, которая требует пароля пользователя. Это не даст чужим людям использовать вредоносный код на вашем компьютере.

На данный момент насчитывается около пятисот опасных вредоносных программ для ОС Linux, по сравнению с Windows(~ 4 млн.) это число не внушительное. Они не распространены в интернете, как их Windows аналоги.

Слайд 25Признаки заражения компьютера

Непрофессионалу сложно обнаружить присутствие вирусов

Есть ряд признаков, свидетельствующих о заражении компьютера:

1)вывод на экран непредусмотренных сообщений или изображений;

2)подача непредусмотренных звуковых сигналов;

3)неожиданное открытие и закрытие лотка CD-ROM-устройства;

4)произвольный, без вашего участия, запуск на компьютере каких-либо программ;

5)при наличии на вашем компьютере межсетевого экрана, появление предупреждений о попытке какой-либо из программ вашего компьютера выйти в интернет, хотя вы это никак не инициировали.

Если вы замечаете, что с компьютером происходит подобное, то с большой степенью вероятности можно предположить, что ваш компьютер поражен вирусом.

Кроме того, есть некоторые характерные признаки поражения вирусом через электронную почту:

1)друзья или знакомые говорят вам о сообщениях от вас, которые вы не отправляли;

2)в вашем почтовом ящике находится большое количество сообщений без обратного адреса и заголовка.

Слайд 26Что делать при наличии признаков заражения?

Если вы заметили, что ваш

1)Не паникуйте! Не поддаваться панике — золотое правило, которое может избавить вас от потери важных данных и лишних переживаний.

2)Отключите компьютер от интернета.

3)Отключите компьютер от локальной сети, если он к ней был подключен.

4)Если симптом заражения состоит в том, что вы не можете загрузиться с жесткого диска компьютера (компьютер выдает ошибку, когда вы его включаете), попробуйте загрузиться в режиме защиты от сбоев или с диска аварийной загрузки Windows, который вы создавали при установке операционной системы на компьютер.

5)Прежде чем предпринимать какие-либо действия, сохраните результаты вашей работы на внешний носитель (дискету, CD-диск, флэш-карту и пр.).

6)Скачайте и установите пробную или же купите полную версию Антивируса Касперского Personal, если вы этого еще не сделали и на вашем компьютере не установлено других антивирусных программ.

7)Получите последние обновления антивирусных баз. Если это возможно, для их получения выходите в интернет не со своего компьютера, а с незараженного компьютера друзей, из интернет-кафе, с работы. Лучше воспользоваться другим компьютером, поскольку при подключении к интернету с зараженного компьютера есть вероятность отправки вирусом важной информации злоумышленникам или распространения вируса по адресам вашей адресной книги. Именно поэтому при подозрении на заражение лучше всего сразу отключиться от интернета.

8)Установите рекомендуемый уровень настроек антивирусной программы.

9)Запустите полную проверку компьютера.

Слайд 27Антивирусы

Антивирус — программный пакет, специально разработанный для защиты, перехвата и удаления

Современные антивирусные программы способны эффективно обнаруживать вредоносные объекты внутри файлов программ и документов. В некоторых случаях антивирус может удалить тело вредоносного объекта из зараженного файла, восстановив сам файл. В большинстве случаев антивирус способен удалить вредоносный программный объект не только из программного файла, но и из файла офисного документа, не нарушив его целостность. Использование антивирусных программ не требует высокой квалификации и доступно практически любому пользователю компьютера.

В настоящее время большинство ведущих антивирусных программ сочетает в себе функции постоянной защиты (антивирусный монитор) и функции защиты по требованию пользователя (антивирусный сканер).

Слайд 34Обнаружение, основанное на сигнатурах

Обнаружение, основанное на

Удалить инфицированный файл.

Отправить файл в «карантин» .

Попытаться восстановить файл, удалив сам вирус из тела файла.

Для достижения достаточно продолжительного успеха, при использовании этого метода необходимо периодически пополнять словарь известных вирусов новыми определениями (в основном в онлайновом режиме). Обладающие чувством гражданского долга и технически искушённые пользователи, обнаружив «живьём» новый вирус, могут выслать заражённый файл разработчикам антивирусных программ, которые включат затем новый вирус в словарь.

Антивирусные программы, созданные на основе метода соответствия определению вирусов в словаре, обычно просматривают файлы тогда, когда компьютерная система создаёт, открывает, закрывает или посылает файлы по электронной почте. Таким образом, вирусы можно обнаружить сразу же после занесения их в компьютер и до того, как они смогут причинить какой-либо вред. Надо отметить, что системный администратор может составить график для антивирусной программы, согласно которому могут просматриваться (сканироваться) все файлы на жёстком диске.

Слайд 35 Эвристический анализ

Работа эвристического анализатора основана

Для поиска шпионского ПО, RootKit и Hijacker наиболее эффективен эвристический анализ не отдельно взятых файлов на диске, а всей системы в целом. При этом анализируется совокупность данных в реестре, файлов на диске, процессов и библиотек в памяти, прослушиваемых TCP и UDP портов, активных сервисов и загруженных драйверов.

Особенностью эвристического анализа является достаточно высокий процент ошибок - эвристик может сообщить об обнаружении подозрительных объектов, но эта информация нуждается в проверке специалистами-вирусологами. В результате проверки объект признается вредоносным и включается в базы или фиксируется ложное срабатывание и в алгоритмы эвристического анализатора вводится поправка.

Слайд 36Недостатки эвристического сканирования

Чрезмерная подозрительность эвристического анализатора может вызывать ложные

Наличие простых методик обмана эвристического анализатора. Как правило, прежде чем распространять вредоносную программу (вирус), ее разработчики исследуют существующие распространенные антивирусные продукты, различными методами избегая ее детектирование при эвристическом сканировании. К примеру, видоизменяя код, используя элементы, выполнение которых не поддерживается эмулятором кода данных антивирусов, используя шифрование части кода и др.

Несмотря на заявления и рекламные проспекты разработчиков антивирусных средств относительно совершенствования эвристических механизмов, эффективность эвристического сканирования на данный момент далека от ожидаемой. Независимые тесты компонентов эвристического анализа показывают, что уровень обнаружения новых вредоносных программ составляет не более чем 40-50 % от их числа.

Даже при успешном определении, лечение неизвестного вируса практически всегда является невозможным. Как исключение, некоторыми продуктами возможно лечение однотипных и ряда полиморфных, шифрующихся вирусов, не имеющих постоянного вирусного тела, но использующих единую методику внедрения. В таком случае, для лечения десятков и сотен вирусов может существовать одна запись в вирусной базе, как это реализовано, к примеру, в антивирусе И. Данилова.

Слайд 38Вирусы против Антивирусов

Вирусы

Антивирусы

Хакеры пользуются антивирусами, и на них испытывают

Хакеры незаконно изучают ядро ОС Windows и находят в нем уязвимые места.

На изучение вируса нужно время.

Не все пользователи разбираются в ОС, что делает ее уязвимой.

Вирусы осваивают новые технологии первее.

Средства защиты от неизвестных вирусов, малоэффективны.

Большое число сотрудников в вирусных лабораториях

Код ядра ОС Windows закрытый, его открытие запрещено.

Оперативная реакция на новые вирусы.

Улучшаются средства борьбы с неизвестными вирусами.

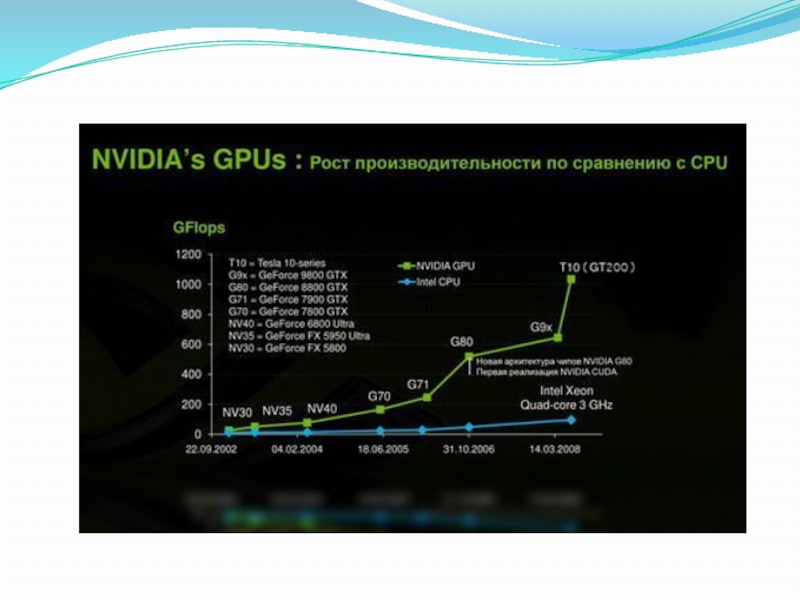

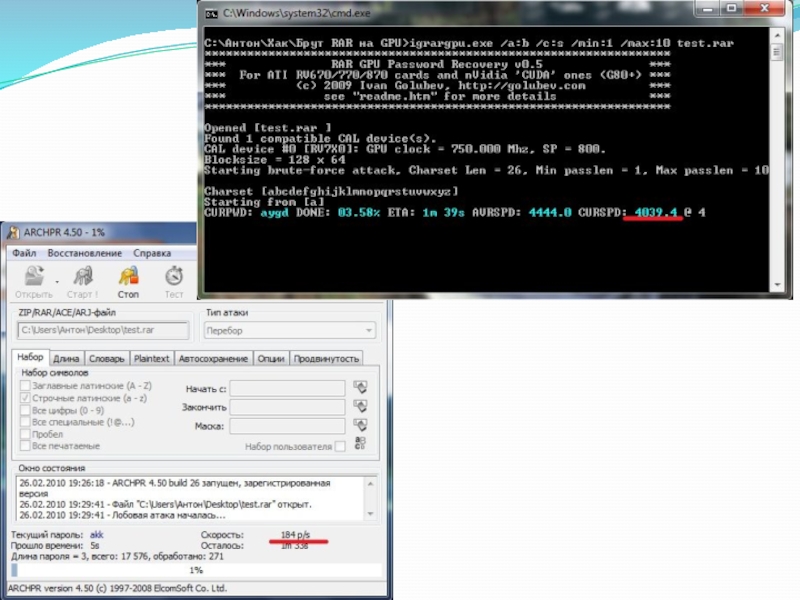

Слайд 39 Вредоносное ПО на GPGPU

На GPGPU возлагаются большие надежды. Благодаря своей многоядерной архитектуре графические процессоры (GPU) современных видеокарт способны одновременно выполнять множество задач с гораздо более высокими скоростями, чем центральные процессоры CPU. Однако помимо очевидных преимуществ, GPGPU может принести с собой и ряд проблем. В частности в вопросах исполнения на мощностях GPU вредоносных кодов.

В настоящий момент видеокарты не могут удалять или инфицировать файлы на персональных компьютерах или же красть конфиденциальную информацию. Связано это с ограничениями драйверных моделей. Однако в наши дни функциональность GPU расширяется, поэтому рано или поздно хакеры должны найти способы использовать эту функциональность в разрушительных целях.

Слайд 42 Заключение

Сдержать развитие вирусов с помощью закона и правоохранительных органов нереально. Как мы уже говорили, найти профессионального вирусописателя и доказать его вину очень и очень сложно, особенно, если учесть, что вирусные эпидемии не имеют границ и разносятся по всему миру. Поэтому пользователям необходимо самим заботиться о своей безопасности.