- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад по информатике на тему Контроль и защита информации (2-3 курс)

Содержание

- 1. Презентация по информатике на тему Контроль и защита информации (2-3 курс)

- 2. состояние защищенности информации при ее получении, обработке,

- 3. Источниками угроз информации являются люди, аппаратные и

- 4. Слайд 4

- 5. Слайд 5

- 6. Слайд 6

- 7. алгоритмические, связанные с некорректной формулировкой и программной

- 8. Ошибки пользователей и обслуживающего персонала По статистике

- 9. Ошибки данной группы приводят, как правило, к

- 10. Преднамеренные угрозыШпионаж и диверсии. Традиционные методы и

- 11. Подслушивание — один из наиболее древних методов

- 12. Технический канал утечки информации— совокупность объекта, технического

- 13. Несанкционированный доступ к информации — доступ

- 14. Право доступа к ресурсам АС определяется руководством

- 15. Электромагнитные излучения и наводки Процесс

- 16. Несанкционированная модификация структур. Несанкционированное изменение структуры АС

- 17. Вредительские программы. Одним из основных

- 18. — это программы или их части, постоянно

- 19. называют программы, которые выполняются каждый

- 20. — это программы, полученные путем явного изменения

- 21. — это небольшие программы, которые

- 22. ОБЕСПЕЧЕНИЕ СОХРАННОСТИ ИНФОРМАЦИИ В АВТОМАТИЗИРОВАННЫХ СИСТЕМАХОрганизационные методы

- 23. Основными аппаратно-программными методами повышения сохранности

- 24. Резервирование информации является одним из

- 25. Резервирование информациивосстановительное резервирование — создание и хранение

- 26. Одним из эффективных методов оперативного резервирования является

- 27. Контроль верности входных данных и защита от

- 28. ОБЕСПЕЧЕНИЕ КОНФИДЕНЦИАЛЬНОСТИ ИНФОРМАЦИИ В АВТОМАТИЗИРОВАННЫХ СИСТЕМАХ Основными

- 29. Административные — комплекс организационно-правовых мер и мероприятий, регламентирующих процессы функционирования АС.

- 30. Комплекс законодательных мер определяется законами

- 31. Комплекс физических мер и мероприятий ;предназначен

- 32. Аппаратные методы обеспечения конфиденциальности информации — это

- 33. Криптографические методы обеспечения конфиденциальности информации в АС

- 34. Защита информации от утечки по техническим каналам

- 35. Защита информации от утечки по техническим каналам

- 36. Выявление портатипных электронных устройств перехвата информации (закладных

Слайд 2состояние защищенности информации при ее получении, обработке, хранении, передаче и использовании

Безопасность информации —

Слайд 3Источниками угроз информации являются люди, аппаратные и программные средства, используемые при

Слайд 5

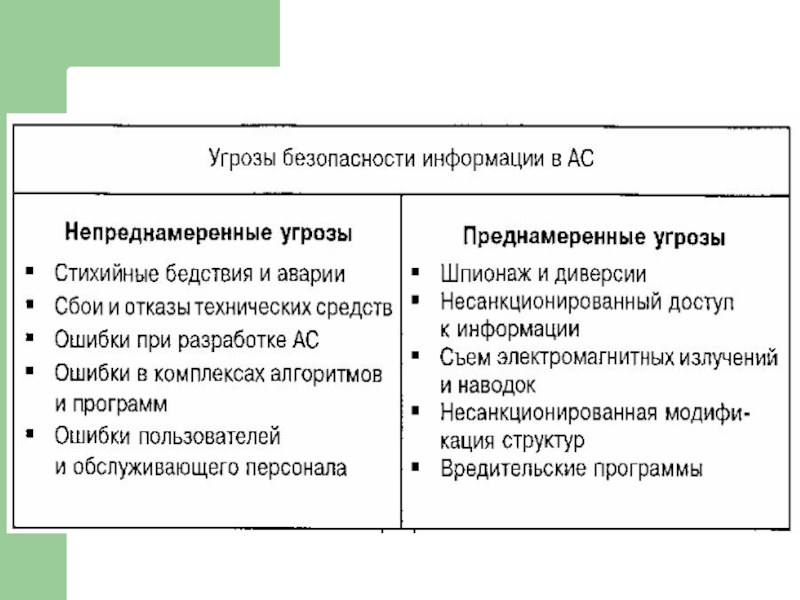

Стихийные бедствия и аварии. Примерами угроз этой группы могут служить пожар, наводнение, землетрясение и т. д. При их реализации АС, как правило, подвергаются физическому разрушению, при этом информация утрачивается, или доступ к ней становится невозможен.

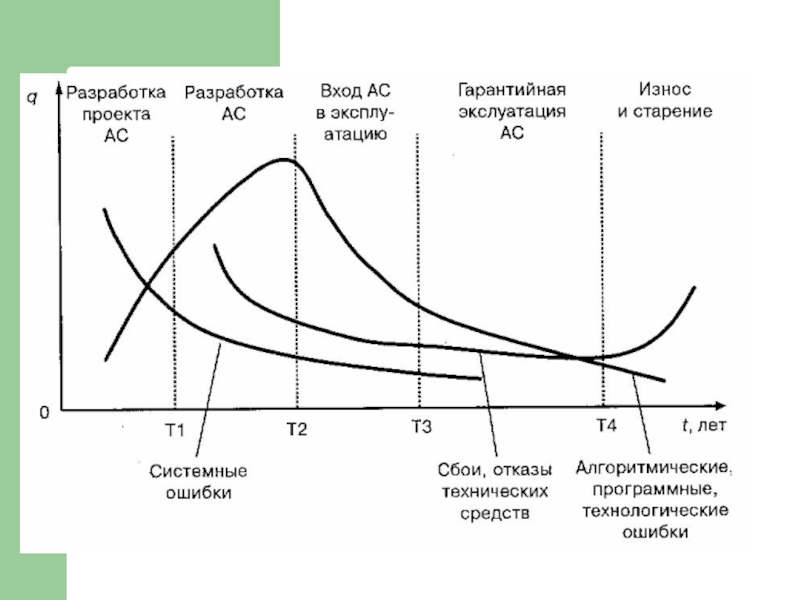

Сбои и отказы технических средств. К угрозам этой группы относятся сбои и отказы аппаратных средств ЭВМ, сбои систем электропитания, сбои кабельной системы и т. д. В результате сбоев и отказов нарушается работоспособность технических средств, уничтожаются и искажаются данные и программы, нарушается алгоритм работы устройств. Нарушения алгоритмов работы отдельных узлов и устройств могут также привести к нарушению конфиденциальности информации. Вероятность сбоев и отказов технических средств изменяется на этапах жизненного цикла АС.

Слайд 7алгоритмические, связанные с некорректной формулировкой и программной реализацией алгоритмов;

программные, возникающие вследствие

технологические, возникающие в процессе подготовки программной документации и перевода её во внутримашинную информационную

базу АС.

Вероятность данных ошибок изменяется на этапах жизненного цикла АС

Слайд 8Ошибки пользователей и обслуживающего персонала

По статистике на долю этой группы

психофизическими характеристиками человека (усталостью снижением работоспособности после определенного времени работы, неправильной интерпретацией используемых информационных массивов);

объективными причинами (несовершенством моделей представления информации, отсутствием должностных инструкций и нормативов, квалификацией персонала, несовершенством комплекса аппаратно-программных средств, неудачным расположением или неудобной конструкцией их с точки зрения эксплуатации);

субъективными причинами (небрежностью, безразличием, несознательностью, безответственностью, плохой организацией труда и др.).

Слайд 9Ошибки данной группы приводят, как правило, к уничтожению, нарушению целостности и

Современная технология разработки аппаратных и программных средств, эффективная система эксплуатации АС, включающая обязательное резервирование информации, позволяют значительно снизить потери от реализации непреднамеренных угроз.

Слайд 10Преднамеренные угрозы

Шпионаж и диверсии. Традиционные методы и средства шпионажа и диверсий

К таким методам относятся:

подслушивание;

наблюдение;

хищение документов и машинных носителей информации;

хищение программ и атрибутов системы защиты;

подкуп и шантаж сотрудников;

сбор и анализ отходов машинных носителей информации;

поджоги;

взрывы.

Слайд 11Подслушивание — один из наиболее древних методов добывания информации. Подслушивание бывает

Слайд 12Технический канал утечки информации

— совокупность объекта, технического средства, с помощью которого

В зависимости от физической природы возникновения информационных сигналов, среды распространения акустических колебаний и способов их перехвата технические каналы утечки акустической (речевой) информации можно разделить на воздушные, вибрационные, электроакустические и оптико-электронные,

Слайд 13Несанкционированный доступ к информации

— доступ к информации, нарушающий установлен-ные

Под правилами разграничения доступа понимается совокупность положений, регламентирующих права доступа лиц или процессов (субъектов доступа) к единицам информации (объектам доступа).

Слайд 14Право доступа к ресурсам АС определяется руководством для каждого сотрудника в

Выполнение установленных правил разграничения доступа в АС реализуется за счет создания системы разграничения доступа (СРД).

Несанкционированный доступ к информации возможен только с использованием штатных аппаратных и программных средств в следующих случаях:

отсутствует система разграничения доступа;

сбой или отказ в АС;

ошибочные действия пользователей или обслуживающего персонала АС;

фальсификация полномочий.

Если СРД отсутствует, то злоумышленник, имеющий навыки работы в АС, может получить без ограничений доступ к любой информации. В результате сбоев или отказов средств АС, а также ошибочных действий обслуживающего персонала и пользователей возможны состояния системы, при которых упрощается НСД. Злоумышленник может выявить ошибки в СРД и использовать их для НСД. Фальсификация полномочий является одним из наиболее вероятных путей (каналов) НСД.

Слайд 15Электромагнитные излучения и наводки

Процесс обработки и передачи информации

Слайд 16Несанкционированная модификация структур.

Несанкционированное изменение структуры АС на этапах разработки и

Слайд 17Вредительские программы.

Одним из основных видов угроз безопасности информации

«логические бомбы»;

«черви»;

«троянские кони»;

«компьютерные вирусы».

Слайд 18— это программы или их части, постоянно находящиеся в ЭВМ или

«Логические бомбы»

Слайд 19 называют программы, которые выполняются каждый раз при загрузке системы,

«Червями»

Слайд 20— это программы, полученные путем явного изменения или добавления команд в

«Троянские кони»

Слайд 21 — это небольшие программы, которые после внедрения в ЭВМ

Поскольку вирусам присущи свойства всех классов вредительских программ, то в последнее время любые вредительские программы часто называют вирусами.

«Компьютерные вирусы»

Слайд 22ОБЕСПЕЧЕНИЕ СОХРАННОСТИ ИНФОРМАЦИИ В АВТОМАТИЗИРОВАННЫХ СИСТЕМАХ

Организационные методы

учет и хранение информационных

контроль за качеством работы операторов и обслуживающего персонала;

контроль износа и старения технических средств, а также правильности их эксплуатации;

профотбор, обучение и стимулирование персонала АС;

организация труда персонала АС, обеспечивающая уменьшение возможностей нарушения им требований сохранности ИМ (минимизация сведений и данных, доступных персоналу, минимизация связей (контактов) персонала, дублирование контроля важных операций);

обеспечение противопожарной защиты и температурно-влажностного режима.

Слайд 23 Основными аппаратно-программными методами повышения сохранности информации являются:

резервирование (дублирование) информации;

контроль,

контроль верности входных данных и защита от вредительских программ-вирусов;

блокировка ошибочных операций.

Слайд 24Резервирование информации

является одним из самых эффективных методов обеспечения

оперативное резервирование — создание и хранение резер вных рабочих копий ИМ, используемых для решения функ циональных задач АС в реальном масштабе времени;

Слайд 25Резервирование информации

восстановительное резервирование — создание и хранение дополнительных резервных (восстановительных) копий

долговременное (долгосрочное) резервирование — создание, длительное хранение и обслуживание архивов оригиналов, дубликатов и резервных копий ИМ. При этом хранение архивной информации, представляющей особую ценность, должно быть организовано в специальном охраняемом помещении или даже в другом здании на случай пожара или стихийного бедствия.

Слайд 26Одним из эффективных методов оперативного резервирования является копирование информации на зеркальный

Резервирование информации

Слайд 27Контроль верности входных данных и защита от вирусов

Основными задачами системы

обнаружение вирусов в АС;

блокирование работы программ-вирусов;

устранение последствий воздействия вирусов.

Для решения данных задач используются специальные антивирусные средства.

Обнаружение вирусов должно осуществляться на стадии их внедрения или до начала осуществления деструктивных функций вирусов. При этом необходимо отметить, что не существует антивирусных средств, гарантирующих обнаружение всех возможных вирусов. Основными методами обнаружения вирусов являются:

сканирование;

обнаружение изменений;

эвристический анализ;

использование резидентных сторожей;

вакцинация программ;

аппаратно-программная защита от вирусов.

Слайд 28ОБЕСПЕЧЕНИЕ КОНФИДЕНЦИАЛЬНОСТИ ИНФОРМАЦИИ В АВТОМАТИЗИРОВАННЫХ СИСТЕМАХ

Основными направлениями обеспечения конфиденциальности информации в

защита информации от утечки по техническим каналам;

криптографическая защита ИМ

защита объектов от несанкционированного доступа посторонних лиц;

разграничение доступа в автоматизированных системах

Всю совокупность мер и мероприятий по обеспечению конфиденциальности информации в АС можно условно разделить на две группы:

организационные (административные, законодательные);

инженерно-технические (физические, аппаратные, программные и криптографические).

Слайд 29 Административные — комплекс организационно-правовых мер и мероприятий, регламентирующих процессы функционирования

Слайд 30

Комплекс законодательных мер определяется законами страны, постановлениями руководящих органов

Слайд 31

Комплекс физических мер и мероприятий ;предназначен для создания физических препятствий

Слайд 32Аппаратные методы обеспечения конфиденциальности информации — это комплекс мероприятий по разработке

Слайд 33Криптографические методы обеспечения конфиденциальности информации в АС — это комплекс процедур

Слайд 34Защита информации от утечки по техническим каналам

К техническим мероприятиям с использованием

пространственное зашумление:

пространственное электромагнитное зашумление с использованием генераторов шума или создание прицель ных помех (при обнаружении и определении частоты из лучения закладного устройства или побочных электромаг нитных излучений ТСПИ) с использованием средств со здания прицельных помех;

создание акустических и вибрационных помех с исполь зованием генераторов акустического шума;

Слайд 35Защита информации от утечки по техническим каналам

подавление диктофонов в режиме записи

линейное зашумление линий электропитания;

линейное зашумление посторонних проводников и соединительных линий имеющих выход за пределы контролируемой зоны.

уничтожение закладных устройств:

уничтожение закладных устройств, подключенных к линии, с использованием специальных генераторов импульсов (выжигателей «жучков»).

Слайд 36

Выявление портатипных электронных устройств перехвата информации (закладных устройств) осуществляется проведением специальных

Специальные обследования объектов ТСПИ и выделенных помещений проводятся путем их визуального осмотра без применения технических средств. Специальная проверка проводится с использованием технических средств. При этом осуществляется выявление закладных устройств с использованием: