- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад по информатике: КЛАССИФИКАЦИЯ КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ

Содержание

- 1. Презентация по информатике: КЛАССИФИКАЦИЯ КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ

- 2. В ЗАВИСИМОСТИ ОТ СПОСОБА ВОЗДЕЙСТВИЯ НА КОМПЬЮТЕРНУЮ СИСТЕМУ СПЕЦИАЛИСТЫ ВЫДЕЛЯЮТ ЧЕТЫРЕ ВИДА КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ:

- 3. Физические злоупотребления, которые включают в себя разрушение

- 4. Операционные злоупотребления, представляющие собой: мошенничество (выдача себя

- 5. Слайд 5

- 6. Слайд 6

- 7. ПРИ СОВЕРШЕНИИ РЯДА ПРЕСТУПЛЕНИЙ МОГУТ ИМЕТЬ МЕСТО ВСЕ СПОСОБЫ ИСПОЛЬЗОВАНИЯ КОМПЬЮТЕРА.

- 8. Компьютер как объект преступления. Можно выделить две

- 9. 2. Компьютер как орудие преступления. Компьютеры могут

- 10. 3. Компьютер как запоминающее устройство. В данной

- 11. МЕРЫ КОНТРОЛЯ НАД КОМПЬЮТЕРНОЙ ПРЕСТУПНОСТЬЮ ПОДРАЗДЕЛЯЮТСЯправовыеорганизационно-тактические программно-технические

- 12. К правовым мерам относятся разработка норм, устанавливающих

- 13. К организационно-тактическим мерам относятся охрана вычислительных центров,

- 14. К программно-техническим мерам можно отнести защиту от

- 15. УГОЛОВНО-ПРАВОВОЙ КОНТРОЛЬ НАД КОМПЬЮТЕРНОЙ ПРЕСТУПНОСТЬЮ В РОССИИ.

- 16. ПРЕСТУПЛЕНИЯ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ

- 17. Статья 272. Неправомерный доступ к компьютерной информации

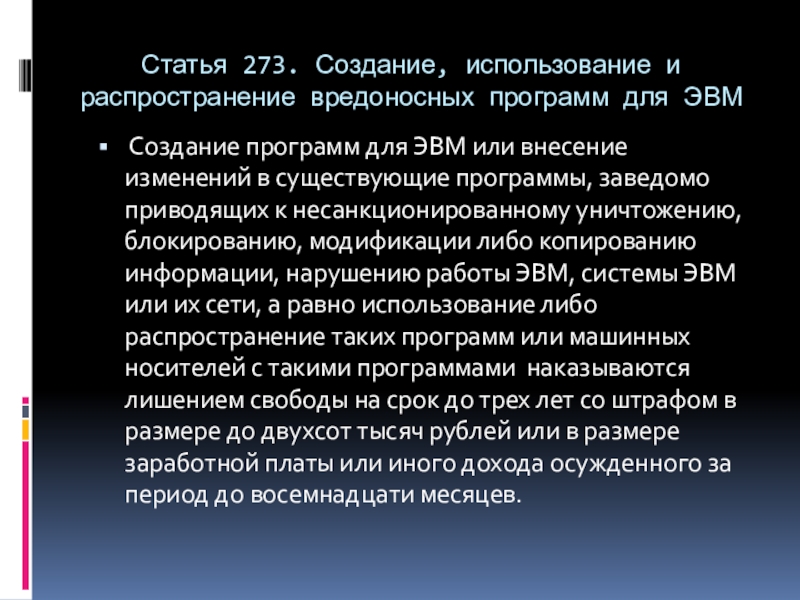

- 18. Статья 273. Создание, использование и распространение вредоносных

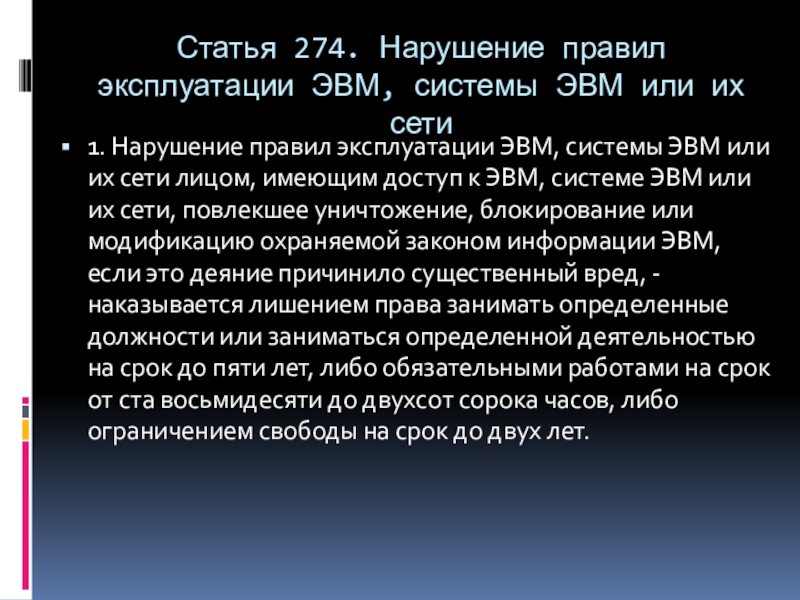

- 19. Статья 274. Нарушение правил эксплуатации ЭВМ, системы

- 20. “Нельзя доверять программам, написанным не вами самими...

Слайд 2В ЗАВИСИМОСТИ ОТ СПОСОБА ВОЗДЕЙСТВИЯ НА КОМПЬЮТЕРНУЮ СИСТЕМУ СПЕЦИАЛИСТЫ ВЫДЕЛЯЮТ ЧЕТЫРЕ

Слайд 3Физические злоупотребления, которые включают в себя разрушение оборудования; уничтожение данных или

Слайд 4Операционные злоупотребления, представляющие собой: мошенничество (выдача себя за другое лицо или

Слайд 5 Программные злоупотребления, которые включают в себя: различные способы изменения системы математического

Слайд 6 Электронные злоупотребления, которые включают в себя схемные и аппаратные изменения, приводящие

Слайд 8Компьютер как объект преступления.

Можно выделить две разновидности преступлений, где компьютер

а) Изъятие средств компьютерной техники. К этой группе относятся традиционные способы совершения обычных видов преступлений, в которых действия преступника направлены на изъятие чужого имущества.

б) Атака на компьютер с целью несанкционированного доступа в целях получения доступа к хранящейся на нем информации (хищения информации), бесплатного использования данной системы (кража услуг) или ее повреждения.

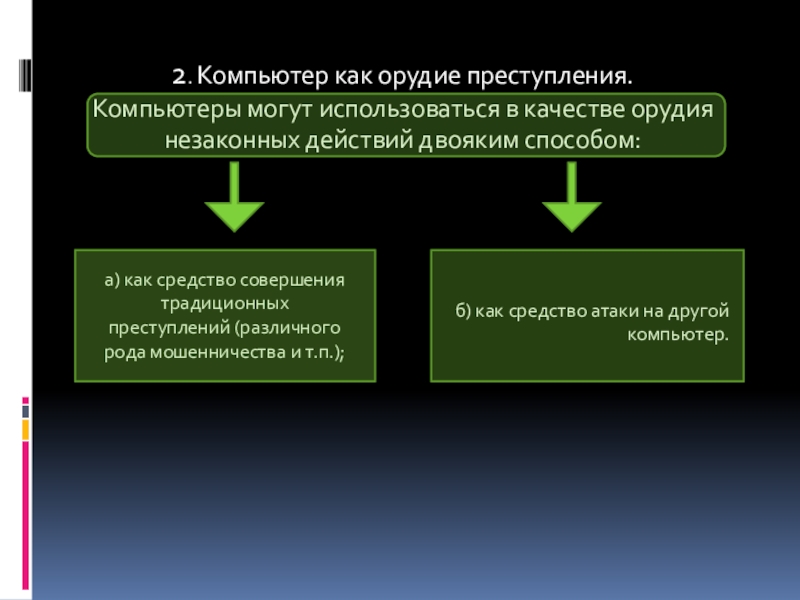

Слайд 92. Компьютер как орудие преступления.

Компьютеры могут использоваться в качестве орудия

а) как средство совершения традиционных преступлений (различного рода мошенничества и т.п.);

б) как средство атаки на другой компьютер.

Слайд 103. Компьютер как запоминающее устройство. В данной своей функции компьютер играет

После взлома системы создается специальная директория для хранения файлов, содержащих программные средства преступника, пароли для других узлов, списки украденных номеров кредитных карточек. Возможности подобного использования компьютера в преступных целях многократно возрастают при использовании сети Интернет.

Слайд 11МЕРЫ КОНТРОЛЯ НАД КОМПЬЮТЕРНОЙ ПРЕСТУПНОСТЬЮ ПОДРАЗДЕЛЯЮТСЯ

правовые

организационно-тактические

программно-технические

Слайд 12К правовым мерам относятся разработка норм, устанавливающих ответственность за совершение компьютерных

Слайд 13К организационно-тактическим мерам относятся охрана вычислительных центров, тщательность подбора персонала, исключение

Слайд 14К программно-техническим мерам можно отнести защиту от несанкционированного доступа к системе,

Слайд 17Статья 272. Неправомерный доступ к компьютерной информации

1. Неправомерный доступ к охраняемой

2. То же деяние, совершенное группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, а равно имеющим доступ к ЭВМ, системе ЭВМ или их сети, наказывается штрафом в размере от ста тысяч до трехсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период от одного года до двух лет, либо исправительными работами на срок от одного года до двух лет, либо арестом на срок от трех до шести месяцев, либо лишением свободы на срок до пяти лет.

Слайд 18Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ

Создание

Слайд 19Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

1.

Слайд 20“Нельзя доверять программам, написанным не вами самими... Никакие исследования не защитят

ПРОРОЧЕСТВО ТОМПСОНА