- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад по безопасности ИС на тему Межсетевой экран

Содержание

- 1. Презентация по безопасности ИС на тему Межсетевой экран

- 2. ВведениеМежсетевые экраны (МЭ) обеспечивают безопасность при осуществлении

- 3. Основные сведенияМежсетевой экран (МЭ) -это специализированное программное

- 4. Основные сведенияМеханизмы защиты, реализуемые МЭ:Фильтрация сетевого трафикаШифрование

- 5. Пакетные фильтрыПакетные фильтры осуществляют анализ информации сетевого

- 6. Шлюзы уровня соединенияЭтот и следующий тип МЭ

- 7. Шлюзы прикладного уровняШлюзы прикладного уровня , часто

- 8. Технологии Proxy и Stateful inspection Эта технология

- 9. Технологии Proxy и Stateful inspectionНедостаточно только лишь

- 10. Технологии Proxy и Stateful inspectionStateful Inspection -технология

- 11. Технологии Proxy и Stateful inspectionОсновываясь на технологии

- 12. Возможности межсетевого экрана Check Point Firewall -1Check

- 13. Управление объектамиПосле установки межсетевого экрана FireWall -1

- 14. Определение пользователейОпределение пользователей и групп необходимо для

- 15. Анализ содержимого пакетовМежсетевой экран представляет первую линию

- 16. Ревизия файлов, передаваемых по протоколу FTPСервер безопасности

- 17. Трансляция сетевых адресовМеханизм трансляции (преобразования, замены) адресов

- 18. Список литературы:http://asher.ru/security/book/its/25https://ru.wikipedia.org/wiki/%D0%91%D1%80%D0%B0%D0%BD%D0%B4%D0%BC%D0%B0%D1%83%D1%8D%D1%80_Windows

- 19. Спасибо за внимание

ВведениеМежсетевые экраны (МЭ) обеспечивают безопасность при осуществлении электронного обмена информацией с другими взаимодействующими автоматизированными системами и внешними сетями, разграничение доступа между сегментами корпоративной сети, а также защиту от проникновения и вмешательства в работу АС нарушителей из

Слайд 2Введение

Межсетевые экраны (МЭ) обеспечивают безопасность при осуществлении электронного обмена информацией с

другими взаимодействующими автоматизированными системами и внешними сетями, разграничение доступа между сегментами корпоративной сети, а также защиту от проникновения и вмешательства в работу АС нарушителей из внешних систем.

Слайд 3Основные сведения

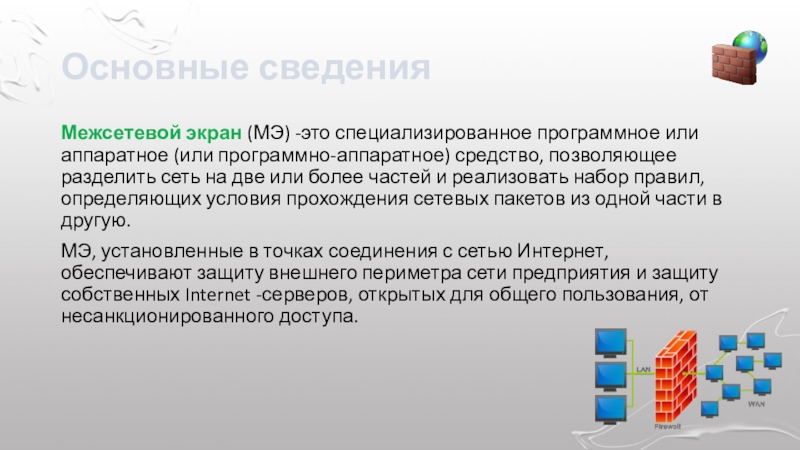

Межсетевой экран (МЭ) -это специализированное программное или аппаратное (или программно-аппаратное)

средство, позволяющее разделить сеть на две или более частей и реализовать набор правил, определяющих условия прохождения сетевых пакетов из одной части в другую.

МЭ, установленные в точках соединения с сетью Интернет, обеспечивают защиту внешнего периметра сети предприятия и защиту собственных Internet -серверов, открытых для общего пользования, от несанкционированного доступа.

МЭ, установленные в точках соединения с сетью Интернет, обеспечивают защиту внешнего периметра сети предприятия и защиту собственных Internet -серверов, открытых для общего пользования, от несанкционированного доступа.

Слайд 4Основные сведения

Механизмы защиты, реализуемые МЭ:

Фильтрация сетевого трафика

Шифрование (создание VPN )

Трансляция адресов

Аутентификация

(дополнительная)

Противодействие некоторым сетевым атакам (наиболее распространённым)

Управление списками доступа на маршрутизаторах (необязательно)

Основная функция МЭ - фильтрация сетевого трафика Она может осуществляться на любом уровне модели OSI .

Противодействие некоторым сетевым атакам (наиболее распространённым)

Управление списками доступа на маршрутизаторах (необязательно)

Основная функция МЭ - фильтрация сетевого трафика Она может осуществляться на любом уровне модели OSI .

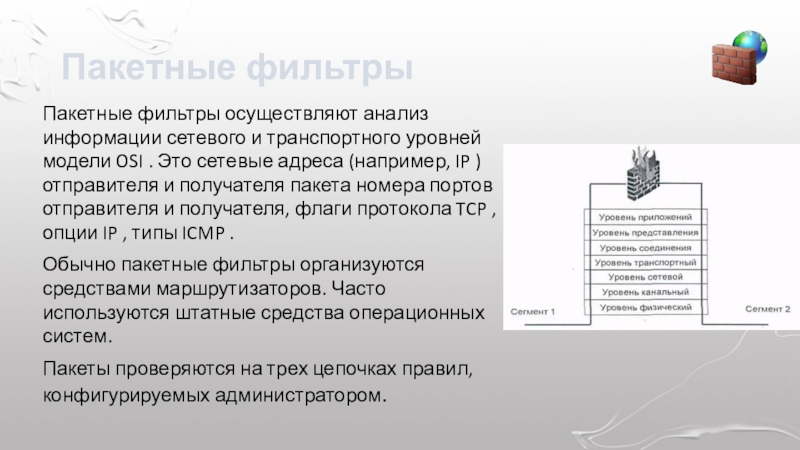

Слайд 5Пакетные фильтры

Пакетные фильтры осуществляют анализ информации сетевого и транспортного уровней модели

OSI . Это сетевые адреса (например, IP ) отправителя и получателя пакета номера портов отправителя и получателя, флаги протокола TCP , опции IP , типы ICMP .

Обычно пакетные фильтры организуются средствами маршрутизаторов. Часто используются штатные средства операционных систем.

Пакеты проверяются на трех цепочках правил, конфигурируемых администратором.

Обычно пакетные фильтры организуются средствами маршрутизаторов. Часто используются штатные средства операционных систем.

Пакеты проверяются на трех цепочках правил, конфигурируемых администратором.

Слайд 6Шлюзы уровня соединения

Этот и следующий тип МЭ основан на использовании так

называемого принципа посредничества, т.е. запрос принимается МЭ, анализируется и только потом перенаправляется реальному серверу. Прежде чем разрешить установление соединения TCP между компьютерами внутренней и внешней сети, посредники уровня соединения сначала как минимум регистрируют клиента. При этом неважно, с какой стороны (внешней или внутренней) этот клиент находится. При положительном результате регистрации между внешним и внутренним компьютерами организуется виртуальный канал, по которому пакеты передаются между сетями.

Слайд 7Шлюзы прикладного уровня

Шлюзы прикладного уровня , часто называемые proxy -серверами, контролируют

и фильтруют информацию на прикладном уровне модели OSI . Они различаются по поддерживаемым протоколам прикладного уровня. Наиболее часто поддерживаются службы Web ( HTTP ), ftp , SMTP , РОРЗ/ I МАР, NNTP , Gopher , telnet , DNS , RealAudio / RealVideo .

Когда клиент внутренней сети обращается, например; к серверу Web , то его запрос попадает к посреднику Web (или перехватывается им). Последний устанавливает связь с сервером от имени клиента, а полученную информацию передает клиенту. Для внешнего сервера посредник выступает в качестве клиента, а для внутреннего клиента - в качестве сервера Web . Аналогично посредник может работать и в случае внешнего клиента и внутреннего сервера.

Когда клиент внутренней сети обращается, например; к серверу Web , то его запрос попадает к посреднику Web (или перехватывается им). Последний устанавливает связь с сервером от имени клиента, а полученную информацию передает клиенту. Для внешнего сервера посредник выступает в качестве клиента, а для внутреннего клиента - в качестве сервера Web . Аналогично посредник может работать и в случае внешнего клиента и внутреннего сервера.

Слайд 8Технологии Proxy и Stateful inspection

Эта технология широко распространена и применяется

в таких известных моделях МЭ, как Microsoft Proxy Server и CyberGuard Firewall .

Однако для выработки окончательных решений о разрешении того или иного соединения для служб TCP/IP (то есть пропустить, запретить, аутентифицировать, сделать запись об этом в журнале), МЭ должен уметь получать, хранить, извлекать и манипулировать информацией со всех уровней сетевой семиуровневой модели и из других приложений.

Однако для выработки окончательных решений о разрешении того или иного соединения для служб TCP/IP (то есть пропустить, запретить, аутентифицировать, сделать запись об этом в журнале), МЭ должен уметь получать, хранить, извлекать и манипулировать информацией со всех уровней сетевой семиуровневой модели и из других приложений.

Слайд 9Технологии Proxy и Stateful inspection

Недостаточно только лишь просматривать отдельные пакеты. Информация

о состоянии, извлеченная из имевших место ранее соединений и других приложений, используется для принятии окончательного решения о текущей попытке установления соединения. В зависимости от типа проверяемого пакета, для принятия решения важными могут быть как текущее состояние соединения, которому он принадлежит (полученное из его истории), так и состояние приложения, его использующего.

Слайд 10Технологии Proxy и Stateful inspection

Stateful Inspection -технология нового поколения, удовлетворяет всем

требованиям к безопасности, приведенным выше.

Технология инспекции пакетов с учетом состояния протокола на сегодня является наиболее передовым методом контроля трафика (она разработана и запатентована компанией Check Point Software Technologies ).

Эта технология позволяет контролировать данные вплоть до уровня приложения, не требуя при этом отдельного процесса-посредника ( proxy ) для каждого защищаемого протокола или сетевой службы. В результате достигаются высокие показатели производительности, высокая гибкость решений и возможность быстро и достаточно просто адаптировать систему под новые нужды.

Технология инспекции пакетов с учетом состояния протокола на сегодня является наиболее передовым методом контроля трафика (она разработана и запатентована компанией Check Point Software Technologies ).

Эта технология позволяет контролировать данные вплоть до уровня приложения, не требуя при этом отдельного процесса-посредника ( proxy ) для каждого защищаемого протокола или сетевой службы. В результате достигаются высокие показатели производительности, высокая гибкость решений и возможность быстро и достаточно просто адаптировать систему под новые нужды.

Слайд 11Технологии Proxy и Stateful inspection

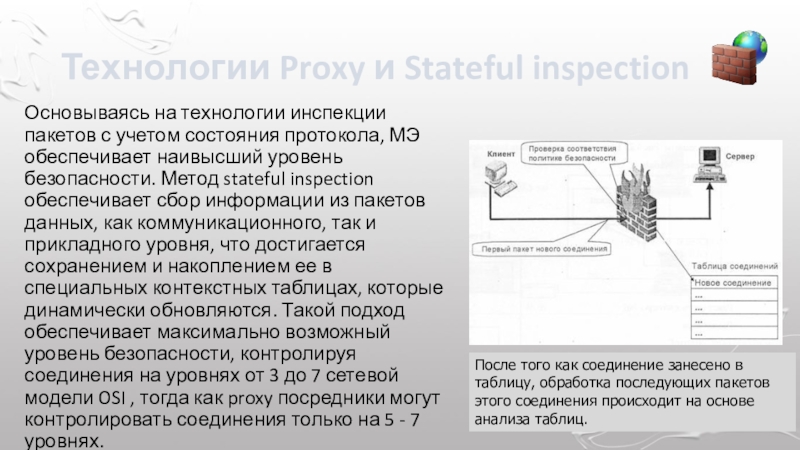

Основываясь на технологии инспекции пакетов с учетом

состояния протокола, МЭ обеспечивает наивысший уровень безопасности. Метод stateful inspection обеспечивает сбор информации из пакетов данных, как коммуникационного, так и прикладного уровня, что достигается сохранением и накоплением ее в специальных контекстных таблицах, которые динамически обновляются. Такой подход обеспечивает максимально возможный уровень безопасности, контролируя соединения на уровнях от 3 до 7 сетевой модели OSI , тогда как proxy посредники могут контролировать соединения только на 5 - 7 уровнях.

После того как соединение занесено в таблицу, обработка последующих пакетов этого соединения происходит на основе анализа таблиц.

Слайд 12Возможности межсетевого экрана Check Point Firewall -1

Check Point FireWall -1, обеспечивает

контроль доступа в сетях Интернет, интранет, экстранет, а также удаленного доступа с расширенными функциями авторизации и установления подлинности пользователей. FireWall -1 позволяет транслировать сетевые адреса ( NAT ) и сканировать потоки данных на наличие недопустимой информации и вирусов.

Fire Wall -1 позволяет организации создать единую, интегрированную политику безопасности, которая распространялась бы на множество межсетевых экранов и управлялась бы с любой выбранной для этого точки сети предприятия. Работа Check Point FireWall -1 прозрачна для пользователей и обеспечивает рекордную производительность практически для любого I Р протокола и высокоскоростной технологии передачи данных

Fire Wall -1 позволяет организации создать единую, интегрированную политику безопасности, которая распространялась бы на множество межсетевых экранов и управлялась бы с любой выбранной для этого точки сети предприятия. Работа Check Point FireWall -1 прозрачна для пользователей и обеспечивает рекордную производительность практически для любого I Р протокола и высокоскоростной технологии передачи данных

Слайд 13Управление объектами

После установки межсетевого экрана FireWall -1 необходим процесс конфигурирования. При

этом пользователь манипулирует объектами: службами, сетевыми объектами, ресурсами и пользователями.

Слайд 14Определение пользователей

Определение пользователей и групп необходимо для задания правил аутентификации. Определение

пользователя осуществляется на основе шаблона. Шаблон можно создать или использовать шаблон по умолчанию ( default ).

Слайд 15Анализ содержимого пакетов

Межсетевой экран представляет первую линию обороны, обеспечивая защиту от

вирусов путём предотвращения их проникновения в точке входа во внутреннюю сеть предприятия. Большинство МЭ имеют средства, позволяющие в реальном масштабе времени, осуществлять декодирование, декомпрессию и распаковку входящих и исходящих файлов (по протоколу FTP), Web -приложений (по протоколу нттр), почтовых сообщений (по протоколу SMTP ) и др. Все передаваемые файлы сканируются и/или подвергаются «карантину» в соответствии с политикой безопасности, принятой на предприятии. Некоторые межсетевые экраны могут работать совместно со специализированными антивирусными сканерами, передавая им данные для антивирусного контроля.

Слайд 16Ревизия файлов, передаваемых по протоколу FTP

Сервер безопасности FTP обеспечивает не только

проверку подлинности пользователя, но и проверку безопасности информации, обмен которой происходит по этому протоколу. Управление осуществляется как на уровне команд FTP -протокола ( PUT / GET ) и внесения ограничений на возможные имена файлов, так и путем перенаправления потоков данных на внешние серверы антивирусной проверки.

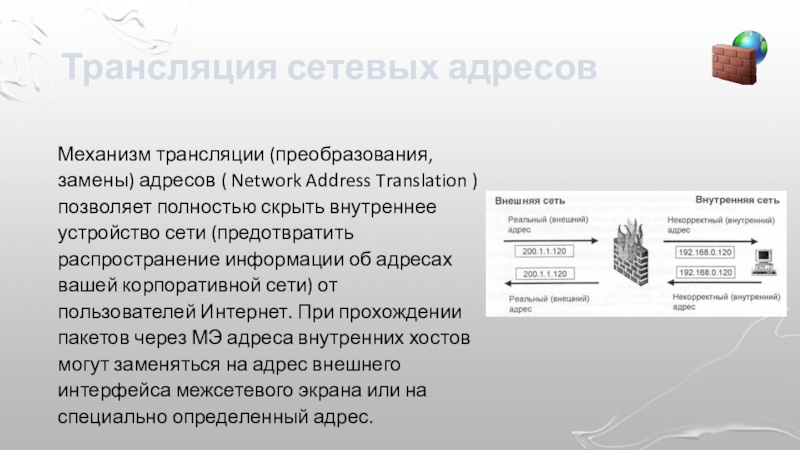

Слайд 17Трансляция сетевых адресов

Механизм трансляции (преобразования, замены) адресов ( Network Address Translation

) позволяет полностью скрыть внутреннее устройство сети (предотвратить распространение информации об адресах вашей корпоративной сети) от пользователей Интернет. При прохождении пакетов через МЭ адреса внутренних хостов могут заменяться на адрес внешнего интерфейса межсетевого экрана или на специально определенный адрес.