- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад к уроку на тему Организация обеспечения информационной безопасности

Содержание

- 1. Презентация к уроку на тему Организация обеспечения информационной безопасности

- 2. Информационная среда – это совокупность условий, средств

- 3. Слайд 3

- 4. Цели обеспечения информационной безопасностиЗащита национальных интересовОбеспечение человека

- 5. Объекты информационной безопасностиинформационные ресурсы; система создания, распространения и

- 6. По степени преднамеренности проявления: случайные и преднамеренныеВ

- 7. Классификация угроз информационной безопасности В зависимости от

- 8. По месту расположения в системе:угрозы доступа к

- 9. Компьютерное (информационное) преступление — это любое незаконное,

- 10. Виды компьютерных

- 11. Профилактические меры – это деятельность, направленная на

- 12. Ограничение доступа к информацииЗаконодательные мерыКонтроль доступа к аппаратуреМЕТОДЫ ЗАЩИТЫШифрование информации

- 13. Политика безопасности — это совокупность технических, программных

- 14. Несанкционированный доступ (НСД) опасен возможностью внедрения злоумышленником

- 15. Действия при работе с «Электронными замками»Для каждого

- 16. Защита информации в сети InternetПринцип защиты информации

- 17. Защита информации в сети InternetДля предотвращения несанкционированного

- 18. Компьютерный вирус – это небольшая вредоносная программа,

- 19. Признаки разделения вирусов:среда обитанияособенности алгоритмаспособы заражениястепень воздействия (безвредные, опасные, очень опасные)

- 20. Типы вирусовПрограммные вирусы (поражают файлы с расширением .СОМ и .ЕХЕ) Загрузочные вирусыМакровирусыСетевые вирусы

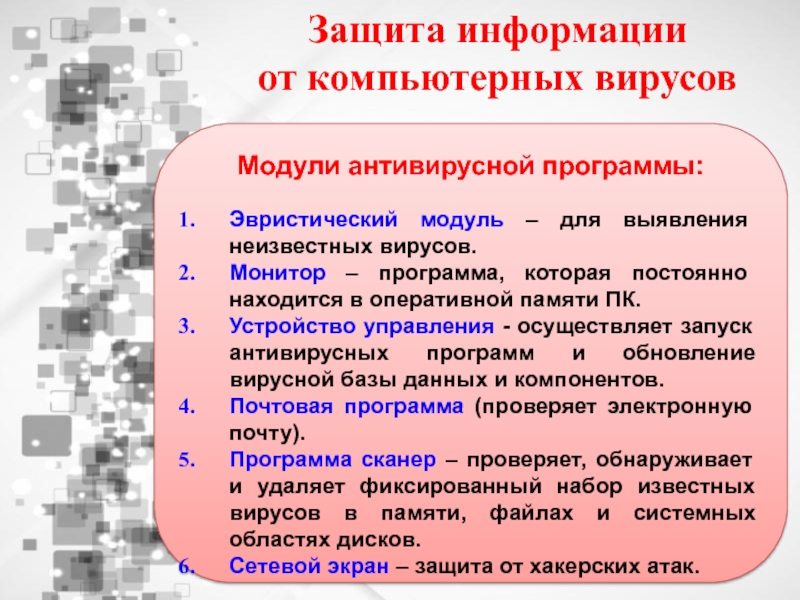

- 21. Защита информации от компьютерных вирусовМодули антивирусной программы:Эвристический

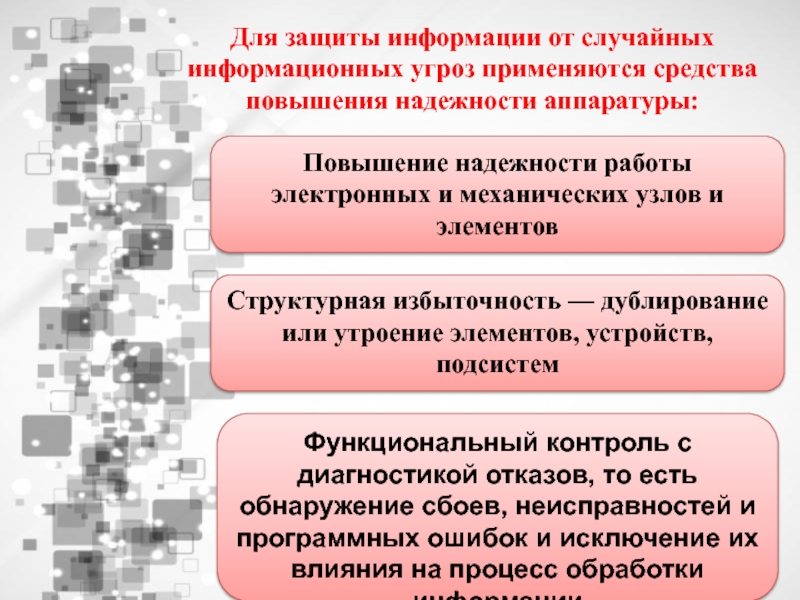

- 22. Для защиты информации от случайных информационных угроз

- 23. Защита информации должна быть:централизованнойплановойконкретной и целенаправленнойактивнойнадежной и универсальной, нестандартнойоткрытой для изменения и дополненияэкономически эффективной

- 24. БЕЗОПАСНЫЕ УСЛОВИЯ ТРУДАПрежде чем приступить

- 25. Требования во время работы:Включение и выключение,

- 26. Требования после окончания работы :Привести в порядок свое рабочее место.Отключить приборы и оборудование ПЭВМ.

Слайд 2Информационная среда – это совокупность условий, средств и методов на базе

Информационная безопасность – совокупность мер

по защите информационной среды общества и человека

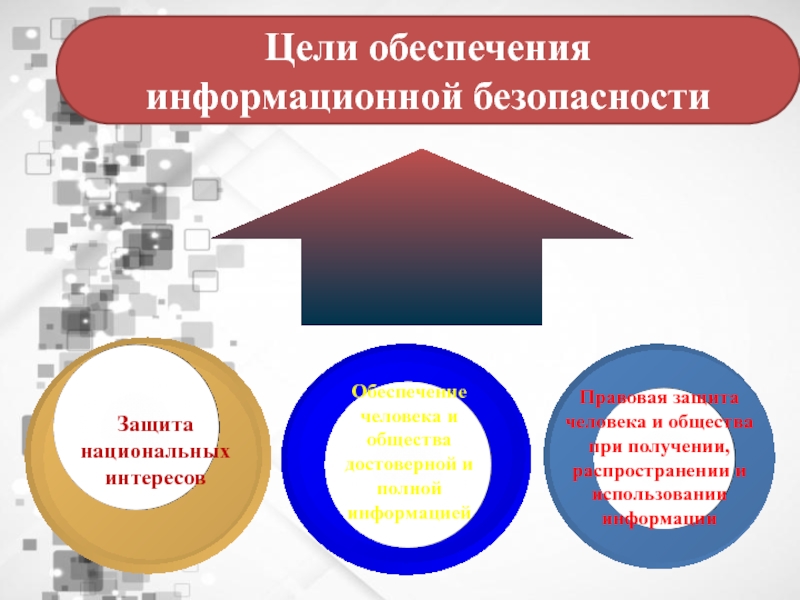

Слайд 4Цели обеспечения

информационной безопасности

Защита

национальных

интересов

Обеспечение человека и общества достоверной и

Правовая защита человека и общества при получении, распространении и использовании информации

Слайд 5Объекты информационной безопасности

информационные ресурсы;

система создания, распространения и использования информационных ресурсов;

информационная инфраструктура

средства массовой информации;

права человека и государства на получение, распространение и использование информации;

защита интеллектуальной собственности и конфиденциальной информации.

Слайд 6По степени преднамеренности проявления:

случайные и преднамеренные

В зависимости от источника угроз:

санкционированные (ошибка в работе операционной системы) и несанкционированные (заражение системы вирусами)

Классификация угроз информационной безопасности

По природе возникновения:

естественные и искусственные

Слайд 7Классификация угроз информационной безопасности

В зависимости от положения источника угроз:

Угрозы, источник

Угрозы, источник которых – в пределах контролируемой зоны системы (это может быть хищение носителей информации)

Угрозы, находящиеся непосредственно в самой системе (например, некорректное использование ресурсов)

Слайд 8По месту расположения в системе:

угрозы доступа к информации, находящейся на внешних

Классификация угроз информационной безопасности

Слайд 9Компьютерное (информационное) преступление — это любое незаконное, неэтичное или неразрешенное поведение,

Слайд 10 Виды компьютерных преступлений:

Внедрение компьютерного вируса

Подделка (искажение или изменение), т.е. нарушение целостности компьютерной информации

Несанкционированное копирование конфиденциальной информации

Информация – объект

преступления

Компьютер – инструмент для совершения преступления

Слайд 11Профилактические меры – это деятельность, направленная на выявление и устранение причин,

Выделяют три основные группы мер предупреждения компьютерных преступлений:

технические

организационные

правовые

Слайд 12Ограничение доступа к информации

Законодательные

меры

Контроль доступа к аппаратуре

МЕТОДЫ ЗАЩИТЫ

Шифрование информации

Слайд 13Политика безопасности — это совокупность технических, программных и организационных мер, направленных

Слайд 14Несанкционированный доступ (НСД) опасен возможностью внедрения злоумышленником управляемой программной закладки, которая

Читать и/или модифицировать электронные документы

Осуществлять перехват различной ключевой информации, используемой для защиты электронных документов

Использовать захваченный компьютер в качестве плацдарма для захвата других компьютеров локальной сети

Уничтожить хранящуюся на компьютере информацию или вывести компьютер из строя путем запуска вредоносного программного обеспечения

Слайд 15Действия при работе

с «Электронными замками»

Для каждого пользователя формируется ключевой носитель

Список пользователей сохраняется в энергонезависимой памяти замка.

Слайд 16Защита информации в сети Internet

Принцип защиты информации в Интернете основан на

Одним из приемов является шифрование данных, т.е. к документу применяется некий метод шифрования (ключ), после чего документ становится недоступен для чтения обычными средствами.

Слайд 17Защита информации в сети Internet

Для предотвращения несанкционированного доступа к компьютерам можно

Еще большую безопасность даст отход от протокола TCP/IP и доступ в Internet через шлюзы.

Слайд 18

Компьютерный вирус – это небольшая вредоносная программа, которая самостоятельно может создавать

Слайд 19Признаки разделения вирусов:

среда обитания

особенности алгоритма

способы заражения

степень воздействия (безвредные, опасные, очень опасные)

Слайд 20Типы вирусов

Программные вирусы (поражают файлы с расширением .СОМ и .ЕХЕ)

Загрузочные

Макровирусы

Сетевые вирусы

Слайд 21Защита информации

от компьютерных вирусов

Модули антивирусной программы:

Эвристический модуль – для выявления

Монитор – программа, которая постоянно находится в оперативной памяти ПК.

Устройство управления - осуществляет запуск антивирусных программ и обновление вирусной базы данных и компонентов.

Почтовая программа (проверяет электронную почту).

Программа сканер – проверяет, обнаруживает и удаляет фиксированный набор известных вирусов в памяти, файлах и системных областях дисков.

Сетевой экран – защита от хакерских атак.

Слайд 22Для защиты информации от случайных информационных угроз применяются средства повышения надежности

Повышение надежности работы электронных и механических узлов и элементов

Структурная избыточность — дублирование или утроение элементов, устройств, подсистем

Функциональный контроль с диагностикой отказов, то есть обнаружение сбоев, неисправностей и программных ошибок и исключение их влияния на процесс обработки информации

Слайд 23Защита информации должна быть:

централизованной

плановой

конкретной и целенаправленной

активной

надежной и универсальной,

нестандартной

открытой для изменения

экономически эффективной

Слайд 24БЕЗОПАСНЫЕ УСЛОВИЯ ТРУДА

Прежде чем приступить к работе,

по охране труда на рабочем месте.

Требования безопасности перед началом работы:

Для включения ПЭВМ необходимо предварительно убедиться в целостности изоляции электропитающих кабелей, электропроводов и наличии зануления (заземления).

Слайд 25

Требования во время работы:

Включение и выключение, а также проверка работоспособности

Требования безопасности в аварийных ситуациях:

Немедленно организовать первую помощь пострадавшему, вызвать скорую помощь и сообщить руководителю об аварийной ситуации или несчастном случае.