- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад на тему Правовые нормы, относящиеся к информации, правонарушения в информационной сфере, меры их предупреждения

Содержание

- 1. Правовые нормы, относящиеся к информации, правонарушения в информационной сфере, меры их предупреждения

- 2. Объект права собственности – материальный объектИнформация сама

- 3. Правонарушение Преступления в сфере информационных технологий: распространение

- 4. В зависимости от способа использования компьютера при

- 5. Основные виды преступлений, связанных с вмешательством

- 6. Предупреждение компьютерных преступлений Технические меры Организационные меры Правовые меры

- 7. технические мерызащиту от несанкционированного доступа к системе

- 8. организационные мерыохрану вычислительного центра, тщательный подбор персонала,

- 9. правовые мерыразработку норм, устанавливающих ответственность за компьютерные

- 10. Право собственности состоит из трех важных компонентовправо распоряжения, право владения,право пользования

- 11. Нормативно-правовая основа"Об информации, информационных технологиях и защите

- 12. С точки зрения распространения и использования ПО

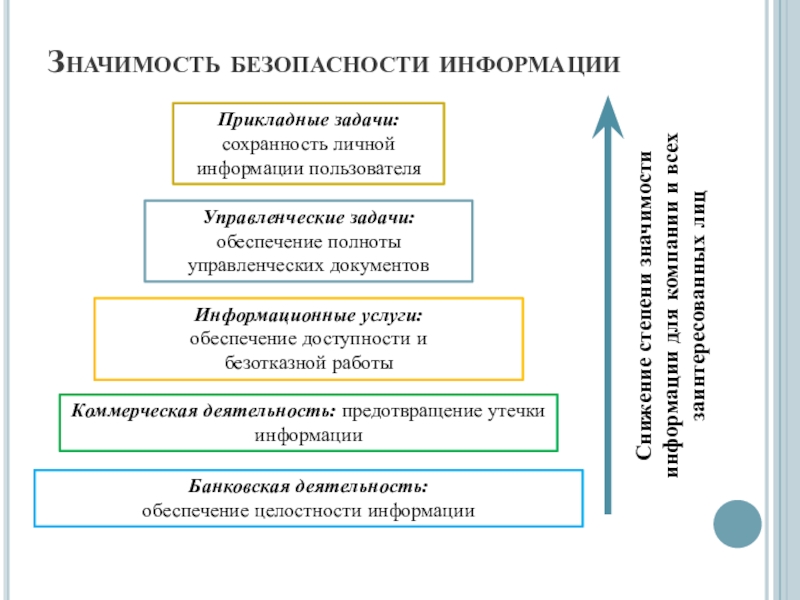

- 13. Значимость безопасности информации Прикладные задачи: сохранность личной

- 14. Методы защиты информацииОграничение доступа к информацииШифрование (криптография)

- 15. Биометрические системы защитыПо отпечаткам пальцев По характеристикам речиПо геометрии ладони рукиПо радужной оболочке глазаПо изображению лица

Слайд 1Правовые нормы, относящиеся к информации, правонарушения в информационной сфере, меры их

Слайд 2Объект права собственности – материальный объект

Информация сама по себе не является

Слайд 3Правонарушение

Преступления в сфере информационных технологий:

распространение вредоносных вирусов;

взлом паролей;

кражу номеров кредитных карточек и других банковских реквизитов (фишинг);

распространение противоправной информации (клеветы, материалов порнографического характера, материалов, возбуждающих межнациональную и межрелигиозную вражду и т.п.) через Интернет.

Слайд 4В зависимости от способа использования компьютера при совершении преступлений Марк Экенвайлер

Компьютер является объектом правонарушения

Компьютеры используются как средства, способствующие совершению такого преступления

Компьютер используется как запоминающее устройство.

Слайд 5Основные виды преступлений,

связанных с вмешательством

в работу компьютеров

Несанкционированный доступ к

Ввод в ПО «логических бомб», которые срабатывают при выполнении определённых условий и частично или полностью выводят из строя компьютерную систему.

Разработка и распространение вирусов.

Преступная небрежность в разработке, изготовлении и эксплуатации ПО.

Подделка компьютерной информации.

Хищение компьютерной информации.

Слайд 7технические меры

защиту от несанкционированного доступа к системе

резервирование особо важных компьютерных

организацию вычислительных сетей с возможностью перераспределения ресурсов в случае нарушения работоспособности отдельных звеньев

оснащение помещений замками, установку сигнализации и многое другое

Слайд 8организационные меры

охрану вычислительного центра,

тщательный подбор персонала,

исключение случаев ведения особо

наличие плана восстановления работоспособности центра после выхода его из строя,

организацию обслуживания вычислительного центра посторонней организацией или лицами, незаинтересованными в сокрытии фактов нарушения работы центра,

универсальность средств защиты от всех пользователей (включая высшее руководство),

возложение ответственности на лиц, которые должны обеспечить безопасность центра.

Слайд 9правовые меры

разработку норм, устанавливающих ответственность за компьютерные преступления,

защита авторских прав

совершенствование уголовного, гражданского законодательства и судопроизводства.

общественный контроль за разработчиками компьютерных систем и принятие международных договоров об ограничениях, если они влияют или могут повлиять на военные, экономические и социальные аспекты жизни стран, заключающих соглашение.

Слайд 10Право собственности

состоит из трех важных компонентов

право распоряжения,

право владения,

право пользования

Слайд 11Нормативно-правовая основа

"Об информации, информационных технологиях и защите информации" №149-ФЗ от 27.07.2006г.

О персональных данных" №152-ФЗ от 27.07.2006г.

Конвенция Совета Европы о преступности в сфере компьютерной информации

Закон РФ №3523-I «О правовой охране программ для ЭВМ и баз данных»

Слайд 12С точки зрения распространения и использования ПО делят на:

закрытое (несвободное)

открытое (Open Source)

свободное (Open Source)

коммерческое ПО

Слайд 13Значимость безопасности информации

Прикладные задачи: сохранность личной информации пользователя

Управленческие задачи: обеспечение полноты

Информационные услуги:

обеспечение доступности и

безотказной работы

Коммерческая деятельность: предотвращение утечки информации

Банковская деятельность:

обеспечение целостности информации

Снижение степени значимости информации для компании и всех заинтересованных лиц

Слайд 14Методы защиты информации

Ограничение доступа к информации

Шифрование (криптография) информации

Контроль доступа к аппаратуре

Законодательные

На уровне среды обитания человека: выдача документов, установка сигнализации или системы видеонаблюдения

На уровне защиты компьютерных систем: введение паролей для пользователей

Преобразование (кодирование) слов и т.д. с помощью специальных алгоритмов

Вся аппаратура закрыта и в местах доступа к ней установлены датчики, которые срабатывают при вскрытии аппаратуры

Слайд 15Биометрические системы защиты

По отпечаткам пальцев

По характеристикам речи

По геометрии ладони руки

По

По изображению лица