- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад на тему Основные средства контроля доступа к информации

Содержание

- 1. Основные средства контроля доступа к информации

- 2. Установка парольной защитыПри установке парольной защиты на

- 3. Следует отметить, что соблюдение правил составления пароля

- 4. Длина пароля к важному документу должна составлять

- 5. Процедура контроля доступа к информацииРассмотрим описанную выше

- 6. Например, при входе в некоторую информационную систему

- 7. Аппаратные средства контроля доступа При использовании традиционных

- 8. Токены используют двухфакторный механизм аутентификации: пользователь знает свой PIN, с

- 9. Биометрические средства контроля доступа Биометрическая идентификация2 позволяет эффективно

- 10. В качестве уникального биологического кода человека используется целый ряд

- 11. Метод сканирования радужной оболочки глазаЕще несколько десятилетий

- 12. Распознавание по голосуМетод узнавания по голосу, как

- 13. Распознавание по отпечатку пальцаДанный метод имеет множество

Слайд 1Программные средства контроля доступа

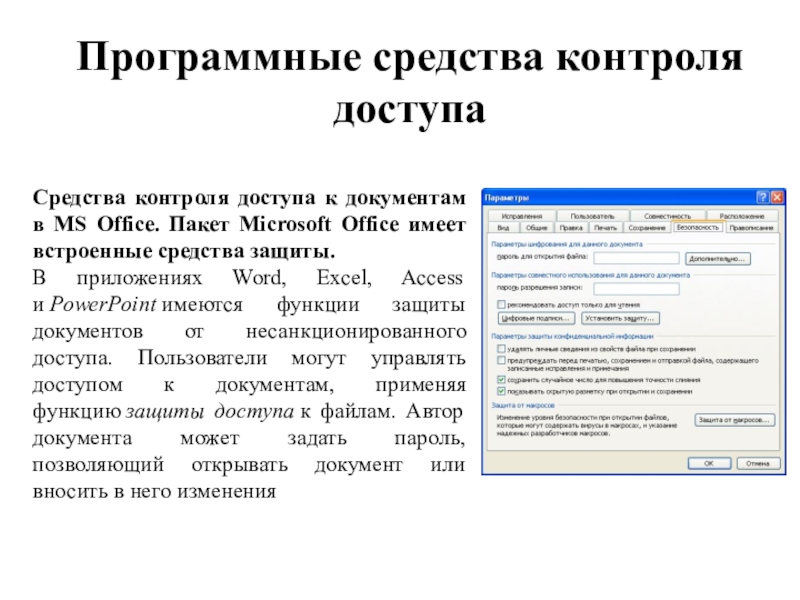

Средства контроля доступа к документам в MS Office.

В приложениях Word, Excel, Access и PowerPoint имеются функции защиты документов от несанкционированного доступа. Пользователи могут управлять доступом к документам, применяя функцию защиты доступа к файлам. Автор документа может задать пароль, позволяющий открывать документ или вносить в него изменения

Слайд 2Установка парольной защиты

При установке парольной защиты на открытие файла запрашивается пароль

Причем возможен запрет не только на открытие файла, но и на изменение информации в нем, а также разрешение на изменение только отдельных элементов документа.

В зависимости от заданного режима пользователи не смогут вообще просматривать документ или же смогут просматривать его лишь в режиме "только для чтения" до тех пор, пока не введут правильный пароль .

Слайд 3Следует отметить, что соблюдение правил составления пароля заметно влияет на его

Первый способ заключается в переборе всех возможных комбинаций символов. При длине пароля в шесть символов время перебора всех возможных комбинаций на современном персональном компьютере исчисляется днями.

Установка парольной защиты

Перебор по маске применяется, если известна какая-либо часть пароля. Например, известно, что в начало всех паролей пользователь вставляет дату своего рождения. В этом случае время перебора сильно сокращается.

Перебор по словарю основан на желании пользователей создавать легко запоминающиеся пароли, содержащие слова. При этом количество возможных комбинаций резко сокращается.

Слайд 4Длина пароля к важному документу должна составлять не менее десяти символов,

Контроль доступа к Web-ресурсу

Если вы размещали в Сети свои Web-странички, то, вероятно, сталкивались с тем, что для внесения каких-либо изменений в страничку система требовала ввести логин и пароль. Для чего это нужно? Очевидно, для того чтобы любой желающий не имел возможности испортить ваш ресурс, изменить на нем информацию.

Это общее правило. Для того чтобы обеспечить безопасность некоторой информационной системы коллективного пользования, необходимо проверять, кто обращается к информации, убедиться, что этот человек имеет право доступа, а также определить, какие еще права он имеет. Например, владелец Web-странички может изменять в ней информацию, зарегистрированный пользователь ресурса, где помещена эта страничка, может только читать ее содержимое, а человек, не являющийся зарегистрированным пользователем, вообще не должен получать доступа к ресурсу.

Слайд 5Процедура контроля доступа к информации

Рассмотрим описанную выше процедуру контроля доступа к

Аутентификация (authentication) пользователя обычно происходит за счет того, что пользователь вводит правильное имя пользователя (user name), или логин (login) и пароль (password), после чего предоставляется вход. Сервер сравнивает аутентификационные данные пользователя с теми, что хранятся в базе, и если они совпадают, пользователю предоставляется доступ в сеть.

Термины "аутентификация" и "идентификация" часто считают синонимами, однако это не совсем верно. Идентификация - это установление тождества объектов на основе совпадения их признаков. Аутентификация - это процедура проверки подлинности данных и субъектов информационного взаимодействия.

Слайд 6Например, при входе в некоторую информационную систему пользователь обычно идентифицируется именем

Следующий после аутентификации шаг - авторизация (authorization) пользователя для выполнения определенных задач. Авторизация - это процесс определения набора полномочий, которыми обладает пользователь - т.е. к каким типам действий, ресурсов и служб он допускается. После того как система произвела аутентификацию пользователя и он зарегистрирован в системе (logged in a system), определяется набор его прав доступа к ресурсам и действиям в системе. Уровень прав доступа (привилегий) определяется администратором системы на основе корпоративных требований безопасности.

Процедура контроля доступа к информации

Слайд 7Аппаратные средства контроля доступа

При использовании традиционных технологий - логинов и паролей

Существует целый ряд систем с усиленной или двухфакторной аутентификацией, при которойпользователь должен иметь дополнительные аппаратные средства - смарт-карту или так называемый идентификационный токен1 (компактные аппаратные устройства-ключи) и знать определенный персональный идентификационный номер (PIN-код).

Слайд 8Токены используют двухфакторный механизм аутентификации: пользователь знает свой PIN, с помощью которого система опознает

Аппаратные средства контроля доступа

Слайд 9Биометрические средства контроля доступа

Биометрическая идентификация2 позволяет эффективно решать целый ряд проблем:

предотвратить проникновение злоумышленников в

исключить неудобства, связанные с утерей или порчей ключей, карт, паролей; организовать учет доступа и посещаемости сотрудников.

Доступные по цене микропроцессорные системы, основанные на принципе биометрического контроля, появились в начале 90-х годов XX столетия. Сегодня можно привести достаточно много примеров успешной работы устройств, построенных на биометрическом принципе. В США уже используются банкоматы, которые распознают лица клиентов. Сотни и тысячи подобных устройств работают в различных организациях по всему миру.

Слайд 10В качестве уникального биологического кода человека используется целый ряд параметров. Основные приведены в

Таблица 1. Биометрические параметры человека

Как показано в табл.1, их можно разделить на физиологические (основанные на анатомической уникальности каждого человека) и поведенческие, основанные на специфике действий человека. Каждый из параметров имеет свои достоинства и недостатки с точки зрения его использования в качестве критерия идентификации. Рассмотрим подробнее перспективы применения некоторых биологических параметров для организации систем контроля допуска.

Биометрические средства контроля доступа

Слайд 11Метод сканирования радужной оболочки глаза

Еще несколько десятилетий назад было доказано, что

Метод сканирования геометрии лица

Система допуска по распознаванию лица - наиболее древний и распространенный способ. Именно такая процедура осуществляется, когда мы, например, предъявляем паспорт на пропускном пункте международного аэропорта. Пограничник сверяет фото на паспорте с лицом владельца паспорта и принимает решение - его это паспорт или нет. Примерно такую же процедуру выполняет компьютер, с той только разницей, что фото уже находится в его памяти. О качестве современных систем распознавания лица можно судить по высказыванию вице-президента компании Polaroid, который в качестве доступа к своему ноутбуку использует систему распознавания по лицу FaceIt, разработанную компанией Visionics. "Я все время забывал свой пароль, - говорит он, - но FaceIt мое лицо не забывает. Она узнает меня в очках и без очков, с бородой и без нее".

Слайд 12Распознавание по голосу

Метод узнавания по голосу, как и распознавание лица, был

Распознавание по подписи

Вероятно, все, кто хоть когда-то получал деньги в банке, знакомы с этим методом идентификации личности. Банковские служащие сверяют подпись на глаз и достаточно часто при выдаче крупных сумм просят расписаться несколько раз. То есть вероятность ошибки в данной системе не так уж мала. Известны случаи, когда люди не могли получить деньги из-за изменения почерка и, соответственно, подписи. Компьютерная система, в отличие от банковского служащего, учитывает несколько параметров: саму форму начертания, динамику движения пера, степень нажима, что, как правило, позволяет установить достаточно высокую степень точности при распознавании личности.

Слайд 13Распознавание по отпечатку пальца

Данный метод имеет множество преимуществ - отпечаток пальца

Основным элементом устройства является сканер, считывающий папиллярный узор, который затем обрабатывается с помощью специального алгоритма, и полученный код сравнивается с шаблоном, хранящимся в памяти.

Сканер отпечатка пальцев может быть встроен в мышь или клавиатуру.