- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад на тему Организация личной информационной среды. Защита информации (10 класс)

Содержание

- 1. Организация личной информационной среды. Защита информации (10 класс)

- 2. Из истории...В 1988 году американская Ассоциация компьютерного

- 3. Защита информацииЗащита информации – комплекс мероприятий, направленных

- 4. Слайд 4

- 5. ЗАЩИЩАЕМАЯ ИНФОРМАЦИЯЗащищаемая информация – это информация, являющаяся

- 6. Проблемы защиты информации

- 7. ВИДЫ УГРОЗЦифровые носители для хранения данных – объекты краж.Новый канал утечки – кража через сети.

- 8. ВИДЫ УГРОЗХакеры – «взломщики» информационных систем с

- 9. СПОСОБЫ ЗАЩИТЫ ИНФОРМАЦИИ

- 10. ЦИФРОВАЯ ИНФОРМАЦИЯ. ЦИФРОВАЯ ПОДПИСЬ Цифровая информация –

- 11. ЦИФРОВАЯ ИНФОРМАЦИЯ. ЦИФРОВАЯ ПОДПИСЬ.Закрытый ключ – это

- 12. Биометрические системы защитыВ настоящее время для защиты

- 13. Антивирусы лаборатории КасперскогоDr .WebESET NOD32AVASTMcAfee AntivirusSymantecАНТИВИРУСНЫЕ ПРОГРАММЫПринцип

- 14. Практическая работа «Защита текстового документа»Цель работы –

- 15. Выводы:Наличие норм об ответственности, в том числе

- 16. Домашнее задание: Раскодируйте защищенный QR-код, полученную информацию

Слайд 2Из истории...

В 1988 году американская Ассоциация компьютерного оборудования объявила 30 ноября

Целью является напоминание пользователям о необходимости защиты их компьютеров и всей хранимой в них информации

Слайд 3Защита информации

Защита информации – комплекс мероприятий, направленных на обеспечение важнейших аспектов

Слайд 5ЗАЩИЩАЕМАЯ ИНФОРМАЦИЯ

Защищаемая информация – это информация, являющаяся предметом собственности и подлежащая

Собственником информации может быть - государство, юридическое лицо, группа физических лиц, отдельное физическое лицо.

Слайд 7ВИДЫ УГРОЗ

Цифровые носители для хранения данных – объекты краж.

Новый канал утечки

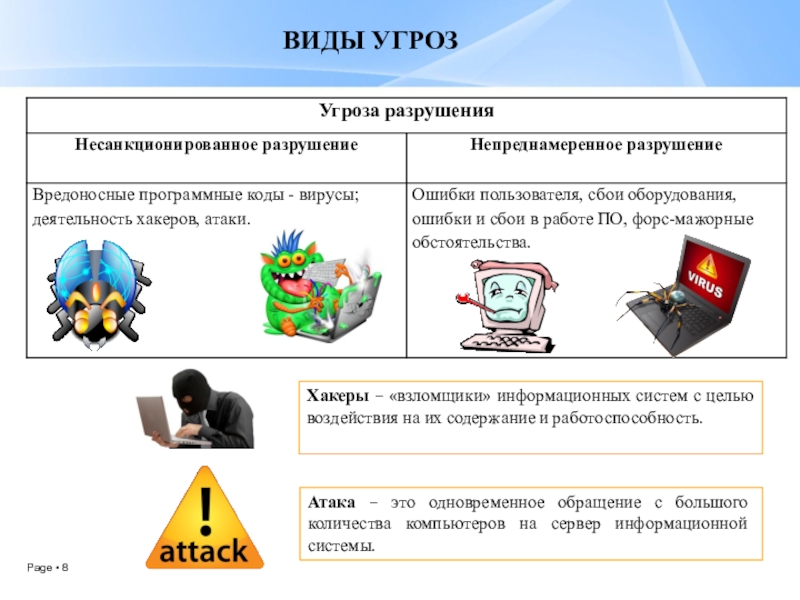

Слайд 8ВИДЫ УГРОЗ

Хакеры – «взломщики» информационных систем с целью воздействия на их

Атака – это одновременное обращение с большого количества компьютеров на сервер информационной системы.

Слайд 10ЦИФРОВАЯ ИНФОРМАЦИЯ. ЦИФРОВАЯ ПОДПИСЬ

Цифровая информация – это информация, хранение, передача и

Цифровая подпись - это индивидуальный секретный шифр, ключ которого известен только владельцу.

Цифровая подпись предназначена для защиты электронного документа и является результатом криптографического преобразования информации с использованием закрытого ключа.

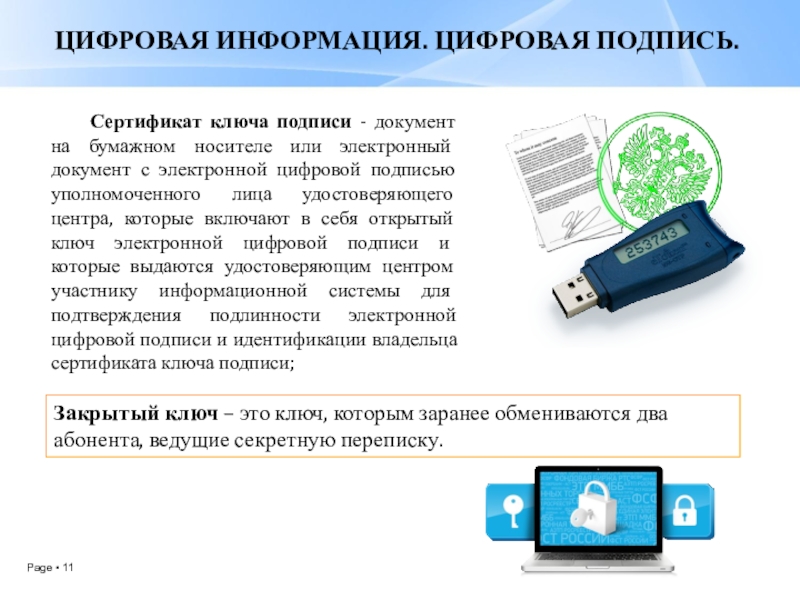

Слайд 11ЦИФРОВАЯ ИНФОРМАЦИЯ. ЦИФРОВАЯ ПОДПИСЬ.

Закрытый ключ – это ключ, которым заранее обмениваются

Сертификат ключа подписи - документ на бумажном носителе или электронный документ с электронной цифровой подписью уполномоченного лица удостоверяющего центра, которые включают в себя открытый ключ электронной цифровой подписи и которые выдаются удостоверяющим центром участнику информационной системы для подтверждения подлинности электронной цифровой подписи и идентификации владельца сертификата ключа подписи;

Слайд 12 Биометрические системы защиты

В настоящее время для защиты от несанкционированного доступа к

Используемые в этих системах характеристики являются неотъемлемыми качествами личности человека и поэтому не могут быть утерянными и подделанными.

К биометрическим системам защиты информации относятся системы идентификации:

по отпечаткам пальцев;

по характеристикам речи;

по радужной оболочке глаза;

по изображению лица;

по геометрии ладони руки.

Слайд 13Антивирусы лаборатории Касперского

Dr .Web

ESET NOD32

AVAST

McAfee Antivirus

Symantec

АНТИВИРУСНЫЕ ПРОГРАММЫ

Принцип работы антивирусных программ основан

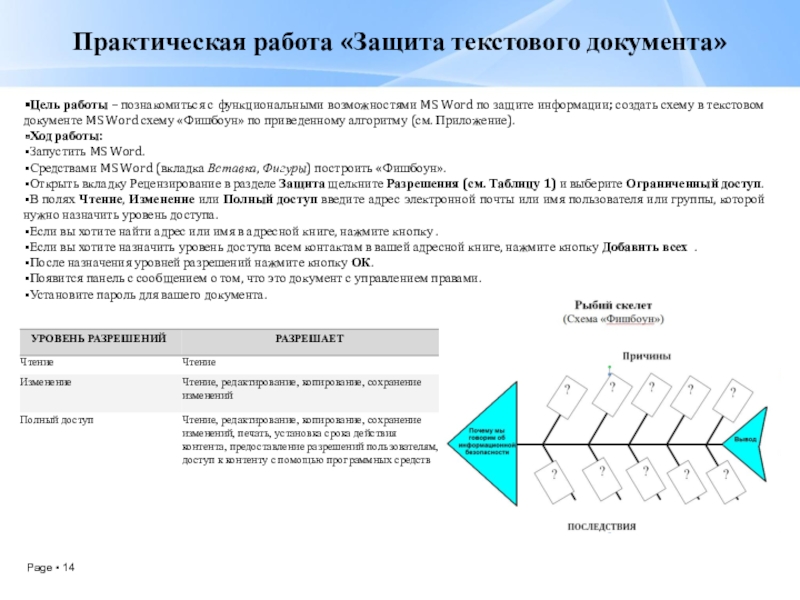

Слайд 14Практическая работа «Защита текстового документа»

Цель работы – познакомиться с функциональными возможностями

Ход работы:

Запустить MS Word.

Средствами MS Word (вкладка Вставка, Фигуры) построить «Фишбоун».

Открыть вкладку Рецензирование в разделе Защита щелкните Разрешения (см. Таблицу 1) и выберите Ограниченный доступ.

В полях Чтение, Изменение или Полный доступ введите адрес электронной почты или имя пользователя или группы, которой нужно назначить уровень доступа.

Если вы хотите найти адрес или имя в адресной книге, нажмите кнопку .

Если вы хотите назначить уровень доступа всем контактам в вашей адресной книге, нажмите кнопку Добавить всех .

После назначения уровней разрешений нажмите кнопку ОК.

Появится панель с сообщением о том, что это документ с управлением правами.

Установите пароль для вашего документа.