- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад на тему Информационная безопасность

Содержание

- 1. Информационная безопасность

- 2. Полностью защищенный компьютер – это тот, который

- 3. Слабые паролиПользователи для лучшего запоминания выбирают легко

- 4. Угроза со стороны:Хулиганствующие хакеры, рассылающие вирусы чтобы

- 5. Каждое предприятие обладает своим собственным корпоративным богатством – информационным.Его нельзя спрятать, оно должно активно работать.

- 6. Основные составляющие информационной безопасности:Доступность информации – обеспечение

- 7. Классификация средств защитыЗаконодательный уровень Преступления в сфере

- 8. Классификация средств защиты Административный и процедурный уровни Формируется

- 9. Классификация средств защиты Программно-технический уровень Относятся программные и аппаратные

- 10. Полезные советы. Как защитить данные?Установите пароли;Исключите

- 11. Защита от компьютерных вирусовВ настоящее время насчитывается

- 12. Что такое компьютерный вирус?Это программа, нарушающая нормальную

- 13. Действия вирусовРазрушение изображения на экране;Вывод на экран

- 14. Виды компьютерных вирусовМакровирусы;Вирусы поражающие загрузочный сектор и

- 15. Организация защиты от компьютерных вирусовКомпьютерные вирусы представляют

- 16. Что должна делать антивирусная программа?Проверять системные области

- 17. Антивирусные программыAvira AntiVir Personal — антивирус предлагающий

- 18. Троянский конь

- 19. Историческая справка: Троян, или троянский конь, это

Полностью защищенный компьютер – это тот, который стоит под замком в бронированной комнате в сейфе, не подключен ни к какой сети (даже электрической) и выключен!!! Такой ПК имеет абсолютную защиту, однако использовать его нельзя!

Слайд 2 Полностью защищенный компьютер – это тот, который стоит под замком в

бронированной комнате в сейфе, не подключен ни к какой сети (даже электрической) и выключен!!!

Такой ПК имеет абсолютную защиту, однако использовать его нельзя!

Такой ПК имеет абсолютную защиту, однако использовать его нельзя!

Слайд 3Слабые пароли

Пользователи для лучшего запоминания выбирают легко угадываемые пароли;

Пренебрежение требованиям безопасности

(обычно пользователь сам «приглашает» в систему вирусы и «троянских коней»)

Слайд 4Угроза со стороны:

Хулиганствующие хакеры, рассылающие вирусы чтобы просто позабавиться;

Любители пожить за

чужой счет;

Наша беспечность (ну что стоит раз в день запустить антивирус!)

Беспринципность (как же отказаться от дешевого пиратского ПО, возможно, зараженного вирусами?)

Наша беспечность (ну что стоит раз в день запустить антивирус!)

Беспринципность (как же отказаться от дешевого пиратского ПО, возможно, зараженного вирусами?)

Слайд 5Каждое предприятие обладает своим собственным корпоративным богатством – информационным.

Его нельзя спрятать,

оно должно активно работать.

Слайд 6Основные составляющие информационной безопасности:

Доступность информации – обеспечение готовности системы к обслуживанию

поступающих запросов;

Целостность – обеспечение существования информации в неискаженном виде;

Конфиденциальность – обеспечение доступа к информации только авторизованному кругу субъектов.

Целостность – обеспечение существования информации в неискаженном виде;

Конфиденциальность – обеспечение доступа к информации только авторизованному кругу субъектов.

Слайд 7Классификация средств защиты

Законодательный уровень

Преступления в сфере компьютерной информации:

Ст. 272: Неправомерный

доступ к компьютерной информации;

Ст. 273: Создание, использование и распространение вредоносных программ;

Ст.274: Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сетей.

Ст. 273: Создание, использование и распространение вредоносных программ;

Ст.274: Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сетей.

Слайд 8Классификация средств защиты

Административный и процедурный уровни

Формируется комплекс процедур, определяющих действия

персонала в штатных и критических ситуациях.

Слайд 9Классификация средств защиты

Программно-технический уровень

Относятся программные и аппаратные средства, которые составляют технику

информационной безопасности (идентификация пользователей, управление доступом и т.д.)

Слайд 10Полезные советы.

Как защитить данные?

Установите пароли;

Исключите доступ посторонних лиц к вашему

компьютеру;

Систематически делайте резервное копирование данных;

Регулярно очищайте корзину с удаленными файлами;

Устанавливайте пароли на файлы с важной информацией;

При установке пароля не используйте ваше имя, фамилию, телефон;

После удаления большого количества файлов, но не реже одного раза в месяц, производите дефрагментацию жесткого диска.

Систематически делайте резервное копирование данных;

Регулярно очищайте корзину с удаленными файлами;

Устанавливайте пароли на файлы с важной информацией;

При установке пароля не используйте ваше имя, фамилию, телефон;

После удаления большого количества файлов, но не реже одного раза в месяц, производите дефрагментацию жесткого диска.

Слайд 11Защита от компьютерных вирусов

В настоящее время насчитывается уже порядка 20 тыс.

различных вирусов и ежемесячно на волю вырываются до 300 новых экземпляров.

Слайд 12Что такое компьютерный вирус?

Это программа, нарушающая нормальную работу других программ и

компьютерной техники. Она обладает способностью самовоспроизведения, распространения, внедрения в другие программы.

Компьютерные вирусы могут заразить только себе подобных, т.е. программы, поэтому программы надо защищать.

Компьютерные вирусы могут заразить только себе подобных, т.е. программы, поэтому программы надо защищать.

Слайд 13Действия вирусов

Разрушение изображения на экране;

Вывод на экран неприличных надписей;

Замедление работы компьютера;

Исполнение

различных мелодий;

Удаление файлов и каталогов без разрешения, уничтожая информацию.

Удаление файлов и каталогов без разрешения, уничтожая информацию.

Слайд 14Виды компьютерных вирусов

Макровирусы;

Вирусы поражающие загрузочный сектор и главную загрузочную запись;

Файловые вирусы;

«Бомбы

замедленного действия» и «троянские кони»;

Логическая бомба;

Полиморфные вирусы;

Вирусы многостороннего действия.

Логическая бомба;

Полиморфные вирусы;

Вирусы многостороннего действия.

Слайд 15Организация защиты от компьютерных вирусов

Компьютерные вирусы представляют реальную угрозу безопасности вашего

компьютера, и, как водится, лучший способ лечения — это профилактика заболевания.

И если уж ваш компьютер подхватил вирус, вам не удастся с ним справиться без специальных средств — антивирусных программ.

И если уж ваш компьютер подхватил вирус, вам не удастся с ним справиться без специальных средств — антивирусных программ.

Слайд 16Что должна делать антивирусная программа?

Проверять системные области на загрузочном диске при

включении компьютера.

Проверять файлы на установленных в дисковод сменных носителях.

Предоставлять возможность выбора графика периодичности проверки жесткого диска.

Автоматически проверять загружаемые файлы.

Проверять исполняемые файлы перед их запуском.

Обеспечивать возможность обновления версии через Интернет.

Проверять файлы на установленных в дисковод сменных носителях.

Предоставлять возможность выбора графика периодичности проверки жесткого диска.

Автоматически проверять загружаемые файлы.

Проверять исполняемые файлы перед их запуском.

Обеспечивать возможность обновления версии через Интернет.

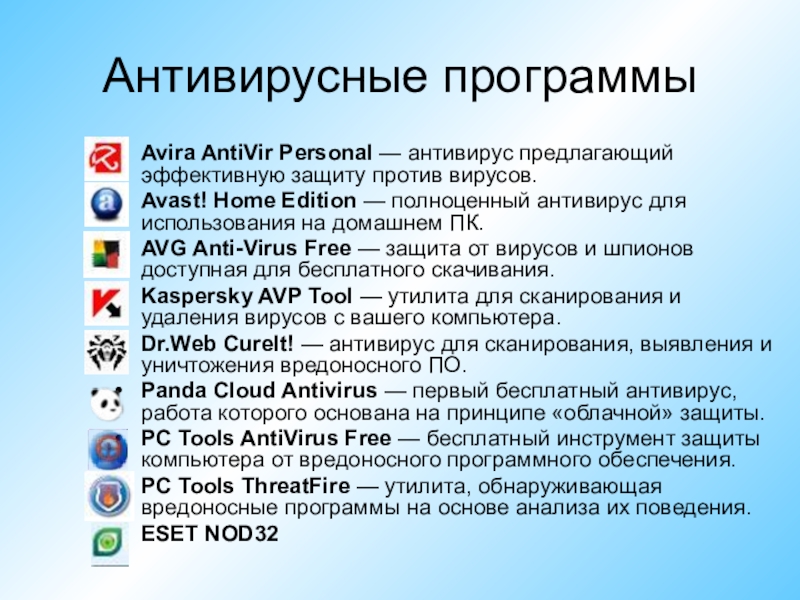

Слайд 17Антивирусные программы

Avira AntiVir Personal — антивирус предлагающий эффективную защиту против вирусов.

Avast!

Home Edition — полноценный антивирус для использования на домашнем ПК.

AVG Anti-Virus Free — защита от вирусов и шпионов доступная для бесплатного скачивания.

Kaspersky AVP Tool — утилита для сканирования и удаления вирусов с вашего компьютера.

Dr.Web CureIt! — антивирус для сканирования, выявления и уничтожения вредоносного ПО.

Panda Cloud Antivirus — первый бесплатный антивирус, работа которого основана на принципе «облачной» защиты.

PC Tools AntiVirus Free — бесплатный инструмент защиты компьютера от вредоносного программного обеспечения.

PC Tools ThreatFire — утилита, обнаруживающая вредоносные программы на основе анализа их поведения.

ESET NOD32

AVG Anti-Virus Free — защита от вирусов и шпионов доступная для бесплатного скачивания.

Kaspersky AVP Tool — утилита для сканирования и удаления вирусов с вашего компьютера.

Dr.Web CureIt! — антивирус для сканирования, выявления и уничтожения вредоносного ПО.

Panda Cloud Antivirus — первый бесплатный антивирус, работа которого основана на принципе «облачной» защиты.

PC Tools AntiVirus Free — бесплатный инструмент защиты компьютера от вредоносного программного обеспечения.

PC Tools ThreatFire — утилита, обнаруживающая вредоносные программы на основе анализа их поведения.

ESET NOD32

Слайд 19

Историческая справка: Троян, или троянский конь, это сооружение, которое Одиссей подарил

троянцам после десятилетней войны с ними, не принесшей победы. Троянцы решили что подарок был финальной насмешкой, поскольку не проходил сквозь главные ворота. Ворота были частично разрушены, но никто не подумал что внутри коня спрятались храбрые воины Итаки (правителем которой был Одиссей). Ночью они открыли ворота, и Троя была сожжена.