План:

1.Цели защиты информации

2.Меры обеспечения информационной безопасности

3. Программно-технические меры информационной безопасности

- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад на тему Безопасность в информационной среде. Основные угрозы и методы обеспечения инф. безопасности

Содержание

- 1. Безопасность в информационной среде. Основные угрозы и методы обеспечения инф. безопасности

- 2. ЦЕЛИ ЗАЩИТЫ ИНФОРМАЦИИ:Федеральный закон «Об информации, информационных

- 3. МЕРЫ ЗАЩИТЫ ИНФОРМАЦИИ ПОДРАЗДЕЛЯЮТСЯ

- 4. ЗАКОНОДАТЕЛЬНЫЙ УРОВЕНЬ. В России действует закон РФ

- 5. АДМИНИСТРАТИВНЫЙ УРОВЕНЬ На административном уровне формируется политика

- 6. ПРОГРАММНО-ТЕХНИЧЕСКИЙ УРОВЕНЬ. К этому уровню защиты информации

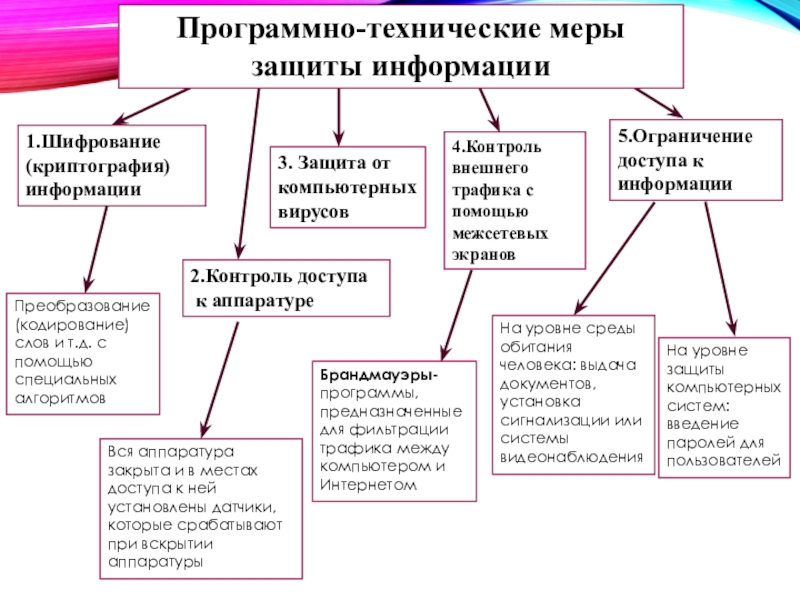

- 7. 5.Ограничение доступа к информации1.Шифрование (криптография) информации2.Контроль доступа

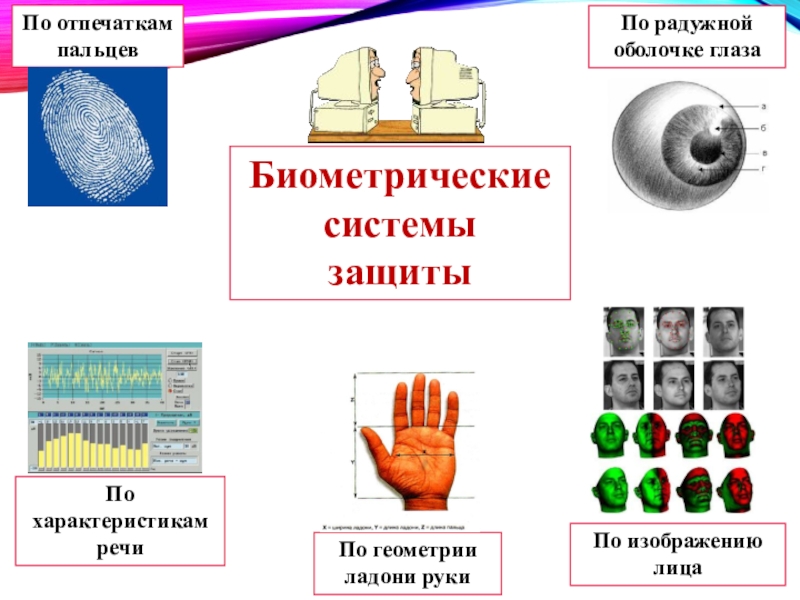

- 8. Биометрические системы защитыПо отпечаткам пальцевПо характеристикам речиПо геометрии ладони рукиПо радужной оболочке глазаПо изображению лица

- 9. Вредоносные программыПотенциально опасное программное обеспечениеШпионское, рекламное программное

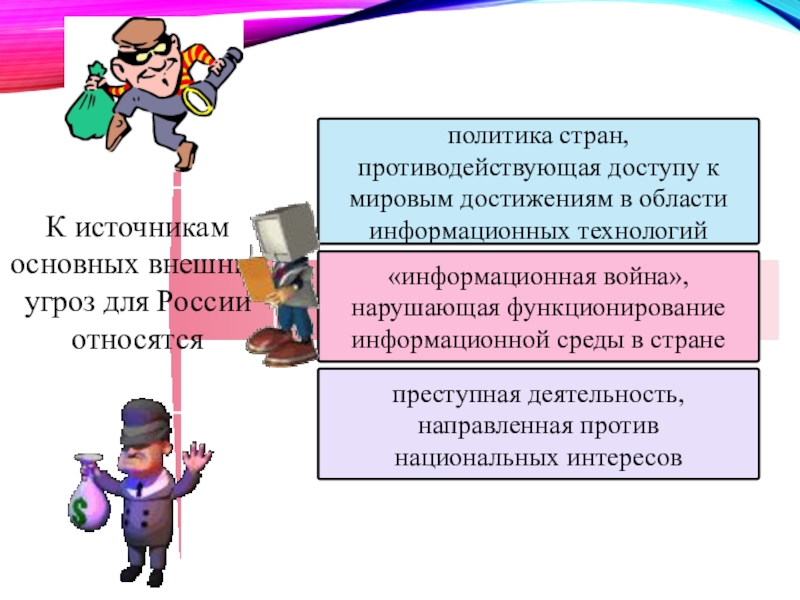

- 10. политика стран, противодействующая доступу к мировым достижениям

- 11. отставание от ведущих стран мира по уровню

- 12. Спасибо за внимание и понимание!А на последок

- 13. Слайд 13

- 14. Слайд 14

- 15. Слайд 15

- 16. ТРОЯНСКАЯ ПРОГРАММА(Троян, троянец, троянский конь)- вредоносная программа,

- 17. РУТКИТЫРуткиты- попросту говоря, это то, что внедряется

- 18. Слайд 18

Слайд 1ТЕМА УРОКА: «БЕЗОПАСНОСТЬ В ИНФОРМАЦИОННОЙ СРЕДЕ. ОСНОВНЫЕ УГРОЗЫ И МЕТОДЫ ОБЕСПЕЧЕНИЯ ИНФ.

Слайд 2ЦЕЛИ ЗАЩИТЫ ИНФОРМАЦИИ:

Федеральный закон «Об информации, информационных технологий и о защите

предотвращение утечки, искажения, подделки информации;

предотвращение угроз безопасности личности, общества, государства;

защита прав граждан на сохранение личной тайны и персональных данных, имеющихся в информационных системах;

сохранение государственной тайны

Слайд 3МЕРЫ ЗАЩИТЫ ИНФОРМАЦИИ ПОДРАЗДЕЛЯЮТСЯ

программно-технический

административный

законодательный

Слайд 4ЗАКОНОДАТЕЛЬНЫЙ УРОВЕНЬ.

В России действует закон РФ «О правовой охране программ

Уголовный кодекс содержит статьи:

Статья 272. Неправомерный доступ к компьютерной информации (2 года);

Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ; (4 года)

Статья 274. Нарушение правил эксплуатации ЭВМ, системы (2 года)

Слайд 5АДМИНИСТРАТИВНЫЙ УРОВЕНЬ

На административном уровне формируется политика безопасности и комплекс процедур,

Этот уровень защиты информации зафиксирован в руководящих документах, выпущенных Гос-техкомиссией РФ.

Слайд 6ПРОГРАММНО-ТЕХНИЧЕСКИЙ УРОВЕНЬ.

К этому уровню защиты информации относятся программные и аппаратные

Слайд 75.Ограничение доступа к информации

1.Шифрование (криптография) информации

2.Контроль доступа

к аппаратуре

3. Защита от

На уровне среды обитания человека: выдача документов, установка сигнализации или системы видеонаблюдения

На уровне защиты компьютерных систем: введение паролей для пользователей

Преобразование (кодирование) слов и т.д. с помощью специальных алгоритмов

Вся аппаратура закрыта и в местах доступа к ней установлены датчики, которые срабатывают при вскрытии аппаратуры

4.Контроль внешнего трафика с помощью межсетевых экранов

Брандмауэры-программы, предназначенные для фильтрации трафика между компьютером и Интернетом

Программно-технические меры защиты информации

Слайд 8Биометрические системы

защиты

По отпечаткам пальцев

По характеристикам речи

По геометрии ладони руки

По радужной

По изображению лица

Слайд 9Вредоносные программы

Потенциально опасное программное обеспечение

Шпионское, рекламное программное обеспечение

Загрузочные вирусы

Файловые вирусы

Макровирусы

Почтовые черви

Троянские

Руткиты

Методы борьбы: антивирусные программы, межсетевой экран, своевременное обновление системы безопасности операционной системы и приложений, проверка скриптов в браузере

Вирусы, черви, троянские и хакерские программы

Слайд 10

политика стран,

противодействующая доступу к

мировым достижениям в области

информационных технологий

«информационная

нарушающая функционирование

информационной среды в стране

преступная деятельность,

направленная против

национальных интересов

К источникам основных внешних угроз для России относятся

Слайд 11

отставание от ведущих стран мира

по уровню информатизации

технологическое отставание

электронной промышленности

области производства

информационной и

телекоммуникационной техники

снижение уровня образованности

граждан, препятствующее работе

в информационной среде

К источникам основных внутренних угроз для России относятся

Слайд 12Спасибо за внимание и понимание!

А на последок я скажу…

Знайте, вирусы живут

И

Вирусят рождают.

Болезни размножают.

Вы вируса не бойтесь,

Отпор ему давайте.

Компьютер раз в неделю

Касперским проверяйте