- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад на тему Разработка политики безопасности организации

Содержание

- 1. Разработка политики безопасности организации

- 2. Главные темыЧто такое политика безопасностиЧто нужно, чтобы её составитьКаким образом её составить

- 3. Информационная безопасность организацииЭто состояние защищённости интересов организации

- 4. Политика безопасностиЭто система документов, регламентирующих деятельность обеспечения

- 5. Слайд 5

- 6. С чего начать: анализ угрозУгроза обладает способностью

- 7. Последовательность действийИдентификация активовОпределение угроз, уязвимостей, их комбинацийКоличественная оценка рисковОпределение защитных мерОценка остаточного риска

- 8. Слайд 8

- 9. Разработка политики безопасностиЦели, которые преследует ИБ организацииСтратегия ИБ организацииНабор мер обеспечения ИБ организацииИнструкции

- 10. Цель ИБ организации Цель – высокоуровневая задача,

- 11. Стратегия ИБОтветить на ряд вопросов и распределить

- 12. Меры ИБШаг №1: Определение базового набора мерБазовый

- 13. Меры ИБШаг №2: Адаптация набора мер с

- 14. Меры ИБШаг №3: Уточнение перечня мер с

- 15. Инструкции ИБЗа реализацию политики ИБ отвечают должностные

- 16. ЗаключениеОбеспечение информационной безопасности – это процесс, непрерывный

- 17. Спасибо за внимание

Главные темыЧто такое политика безопасностиЧто нужно, чтобы её составитьКаким образом её составить

Слайд 1Разработка политики безопасности организации

Организационно-правовое обеспечение информационной безопасности

Слайд 2Главные темы

Что такое политика безопасности

Что нужно, чтобы её составить

Каким образом её

составить

Слайд 3Информационная безопасность организации

Это состояние защищённости интересов организации в условиях угроз в

информационной сфере

Защищённость организации достигается обеспечением

Конфиденциальности

Целостности

Доступности

Её информационных активов

Активы – то, чем организация располагает и что использует в своей деятельности

Защищённость организации достигается обеспечением

Конфиденциальности

Целостности

Доступности

Её информационных активов

Активы – то, чем организация располагает и что использует в своей деятельности

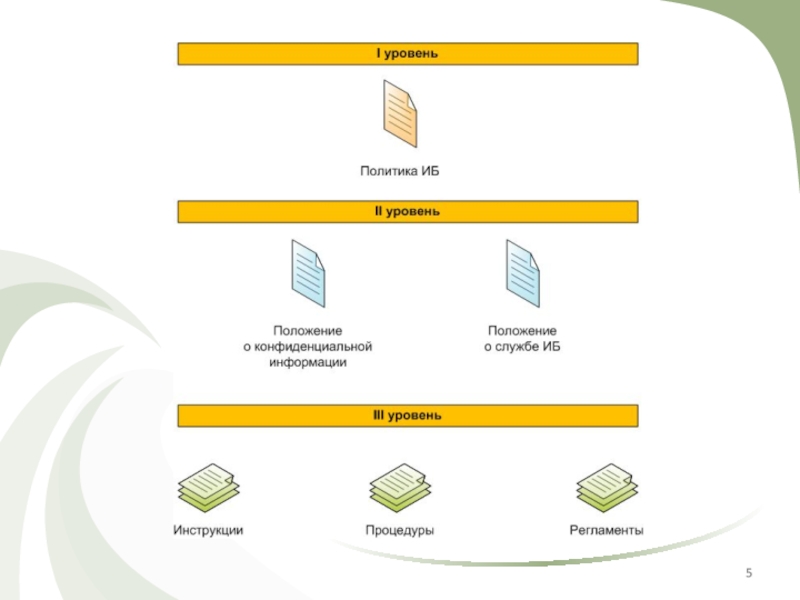

Слайд 4Политика безопасности

Это система документов, регламентирующих деятельность обеспечения информационной безопасности в организации

Набор

документов должен отражать:

Цели – то, чего необходимо достичь обеспечением информационной безопасности

Стратегии – способы достижения поставленных целей.

Политики – различные правила, которые следует соблюдать при реализации стратегий

Процедуры – это методы реализации политик

Цели – то, чего необходимо достичь обеспечением информационной безопасности

Стратегии – способы достижения поставленных целей.

Политики – различные правила, которые следует соблюдать при реализации стратегий

Процедуры – это методы реализации политик

Слайд 6С чего начать: анализ угроз

Угроза обладает способностью наносить ущерб активам и,

следовательно, организации в целом

Ущерб активам может быть нанесен только при наличии у них уязвимости

Уязвимость – это недостаток в системе, при котором возможно реализация угрозы – инцидента информационной безопасности. Наличие уязвимость даёт шанс угрозе проявить себя с некоторой вероятность, то есть создаёт риск

Риск – это влияние неопределённостей на процесс достижения поставленных целей

Ущерб активам может быть нанесен только при наличии у них уязвимости

Уязвимость – это недостаток в системе, при котором возможно реализация угрозы – инцидента информационной безопасности. Наличие уязвимость даёт шанс угрозе проявить себя с некоторой вероятность, то есть создаёт риск

Риск – это влияние неопределённостей на процесс достижения поставленных целей

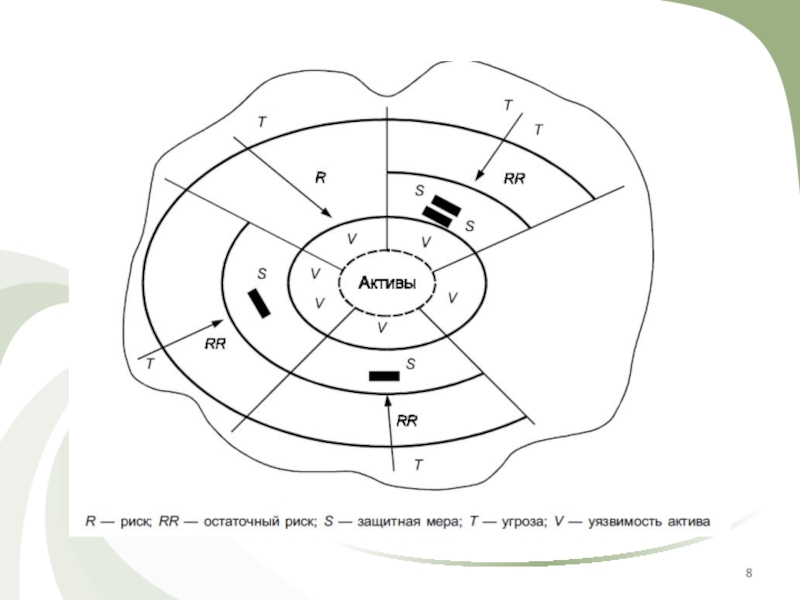

Слайд 7Последовательность действий

Идентификация активов

Определение угроз, уязвимостей, их комбинаций

Количественная оценка рисков

Определение защитных мер

Оценка

остаточного риска

Слайд 9Разработка политики безопасности

Цели, которые преследует ИБ организации

Стратегия ИБ организации

Набор мер обеспечения

ИБ организации

Инструкции

Инструкции

Слайд 10Цель ИБ организации

Цель – высокоуровневая задача, обычно в очень широких

рамках.

Пример:

Организация – оператор базы персональных данных.

Тогда одна из целей, которая может стоять перед ИБ – доказать потенциальным клиентам, что их персональные данные хорошо защищены.

Пример:

Организация – оператор базы персональных данных.

Тогда одна из целей, которая может стоять перед ИБ – доказать потенциальным клиентам, что их персональные данные хорошо защищены.

Слайд 11Стратегия ИБ

Ответить на ряд вопросов и распределить приоритеты обеспечения ИБ.

Примеры:

В каком

состоянии находится информационная безопасность сейчас, и в каком направлении необходимо двигаться дальше?

Какие из задач информационной безопасности наиболее приоритетны?

Какие задачи краткосрочные, а какие – долгосрочные?

Какие из задач информационной безопасности наиболее приоритетны?

Какие задачи краткосрочные, а какие – долгосрочные?

Слайд 12Меры ИБ

Шаг №1: Определение базового набора мер

Базовый набор мер определяется задачами,

поставленными перед ИБ.

К примеру, перед организацией стоит вопрос обеспечения безопасности персональных данных пользователей.

Существует ряд стандартов, в которых содержится набор мер по обеспечению безопасности ПД для обеспечения некоторого установленного уровня защищённости. Базовый набор мер можно взять из них

К примеру, перед организацией стоит вопрос обеспечения безопасности персональных данных пользователей.

Существует ряд стандартов, в которых содержится набор мер по обеспечению безопасности ПД для обеспечения некоторого установленного уровня защищённости. Базовый набор мер можно взять из них

Слайд 13Меры ИБ

Шаг №2: Адаптация набора мер с учетом структурно-функциональных характеристик информационной

системы, информационных технологий, особенностей функционирования информационной системы

В том числе исключение из базового набора мер, непосредственно связанных с информационными технологиями, не используемыми в информационной системе

В том числе исключение из базового набора мер, непосредственно связанных с информационными технологиями, не используемыми в информационной системе

Слайд 14Меры ИБ

Шаг №3: Уточнение перечня мер с учётом актуальных угроз

Уточнение адаптированного

базового набора мер по обеспечению безопасности с учетом не выбранных ранее мер, приведенных в приложении к настоящему документу, в результате чего определяются меры по обеспечению ИБ, направленные на нейтрализацию всех актуальных угроз для конкретной информационной системы.

Слайд 15Инструкции ИБ

За реализацию политики ИБ отвечают должностные инструкции, которые могут содержать

алгоритм пошаговой реализации конкретной меры выбранным способом; различные регламенты, к примеру, регламент оценки рисков, или регламент проведения внутреннего аудита.

Выбор реализации зависит от экономической целесообразности, от субъективных факторов (личные предпочтения при выборе того или иного программного продукта), а может быть и строго регламентирован законодательно (использование только сертифицированных средств). Также он может быть обоснован анализом каких-либо характеристик, наиболее подходящих для применения. Какое-либо средство может быть предпочтено другим потому, что оно апробировано, надёжно, или хорошо сочетается с информационной системой в целом.

Выбор реализации зависит от экономической целесообразности, от субъективных факторов (личные предпочтения при выборе того или иного программного продукта), а может быть и строго регламентирован законодательно (использование только сертифицированных средств). Также он может быть обоснован анализом каких-либо характеристик, наиболее подходящих для применения. Какое-либо средство может быть предпочтено другим потому, что оно апробировано, надёжно, или хорошо сочетается с информационной системой в целом.

Слайд 16Заключение

Обеспечение информационной безопасности – это процесс, непрерывный для всего времени функционирования

организации. Со временем происходит внедрение новых технологий, которые порождают всё новые уязвимости.

Поэтому разработка политики информационной безопасности должна иметь циклический характер; необходимо, чтобы существующая политика совершенствовалась и пересматривалась, и только так она будет соответствовать возложенным на неё задачам.

Поэтому разработка политики информационной безопасности должна иметь циклический характер; необходимо, чтобы существующая политика совершенствовалась и пересматривалась, и только так она будет соответствовать возложенным на неё задачам.