- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад на тему Защита персональных данных от несанкционированного доступа

Содержание

- 1. Защита персональных данных от несанкционированного доступа

- 2. FAR (False Acceptence Rate) — определяющий вероятность

- 3. Несанкционированный доступ - действия, нарушающие установленный порядок

- 4. Слайд 4

- 5. Слайд 5

- 6. От несанкционированного доступа могут быть защищены следующие данные:каждая папка;каждый диск;каждый файл локального компьютера.

- 7. Слайд 7

- 8. Защита с использованием пароля применяется при загрузке

- 9. Какой пароль выбрать?

- 10. Например, в кредитных картах для кассовых аппаратов

- 11. Но большинство компьютерных паролей длиннее, так как

- 12. Но если вы для более лёгкого запоминания

- 13. Биометрическая защита информацииВ настоящее время часто используются

- 14. Слайд 14

- 15. Увеличившийся в последнее время интерес к данной

- 16. Слайд 16

- 17. Слайд 17

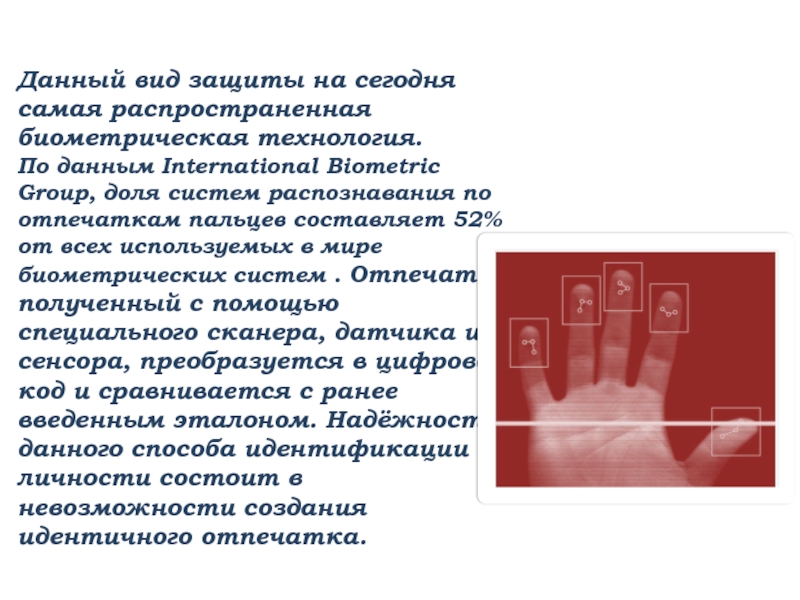

- 18. Данный вид защиты на сегодня самая распространенная

- 19. Отпечатки всех пальцев каждого человека уникальны по

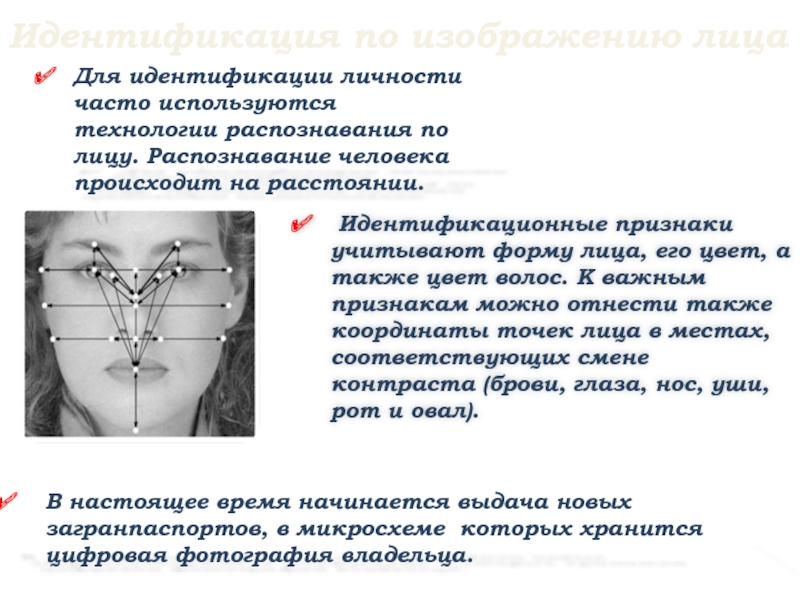

- 20. В настоящее время начинается выдача новых загранпаспортов,

- 21. Идентификация по ладони рукиВ биометрике в целях

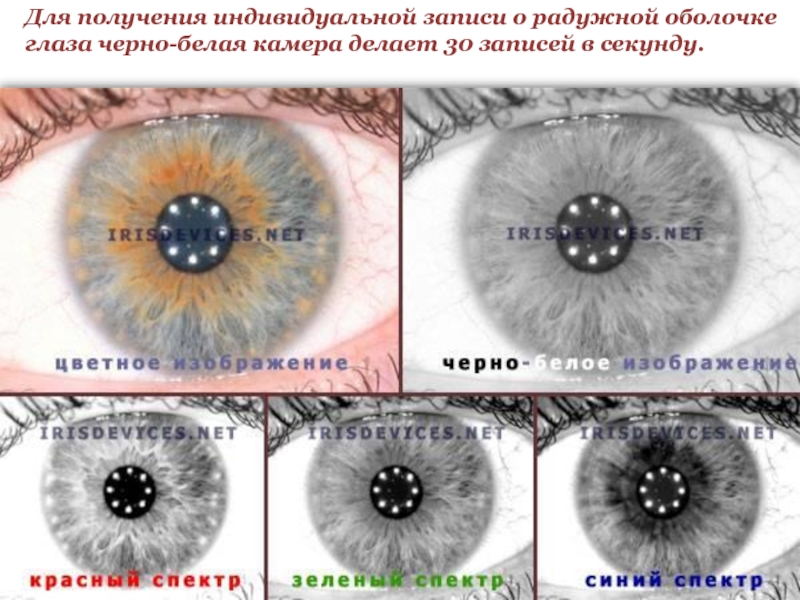

- 22. Радужная оболочка глаза является уникальной биометрической характеристикой

- 23. Для получения индивидуальной записи о радужной оболочке глаза черно-белая камера делает 30 записей в секунду.

- 24. Голосовая биометрия, позволяющая измерять голос каждого человека,

- 25. Слайд 25

- 26. Преимущества голосовой биометрии:Не требует специальных сканеров :

- 27. Проблемы голосовой биометрииНекоторые люди не могут произносить

- 28. Рефлексия: на уроке мне больше всего запомнилось...

- 29. Задание 1Вопрос:Для защиты от несанкционированного доступа к

- 30. Задание 2Вопрос:От несанкционированного доступа может быть защищён: Выберите правильные варианты ответов:1) каждый диск;2) папка;3) файл;4) ярлык.

- 31. Задание 3Вопрос:К биометрическим системам защиты информации относятся

- 32. Домашнее задание:1.Разобраться с материалом учебника §1.4 и

- 33. Удачи всем!

Слайд 1Защита от несанкционированного доступа к информации

Открытый урок

Учитель информатики Берёзова Е.В.

17.10.14

Слайд 2FAR (False Acceptence Rate) — определяющий вероятность того, что один человек

FRR (False Rejection Rate) — вероятность того, что человек может быть не распознан;

Verification — сравнение двух биометрических шаблонов( один к одному);

Identification — сравнение биометрического шаблона человека по некой выборке других шаблонов, то есть идентификация — это всегда сравнение один ко многим;

Biometric template — биометрический шаблон. Набор данных, как правило в закрытом, двоичном формате, подготавливаемый биометрической системой на основе анализируемой характеристики.

Ключевые слова

Слайд 3Несанкционированный доступ - действия, нарушающие установленный порядок доступа или правила разграничения,

Для предотвращения несанкционированного доступа осуществляется его контроль.

Несанкционированный доступ

Слайд 6От несанкционированного доступа могут быть защищены следующие данные:

каждая папка;

каждый диск;

каждый файл

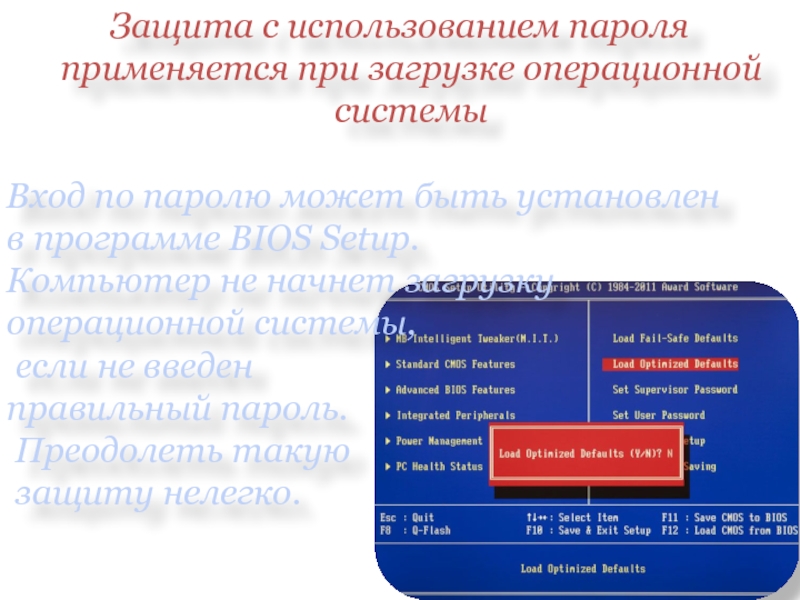

Слайд 8Защита с использованием пароля применяется при загрузке операционной системы

Вход по паролю

в программе BIOS Setup.

Компьютер не начнет загрузку операционной системы,

если не введен

правильный пароль.

Преодолеть такую

защиту нелегко.

Слайд 10Например, в кредитных картах для кассовых аппаратов АТМ или телефонных картах

Личные номера на сегодняшний день являются одним из наименее безопасных паролей широкого использования.

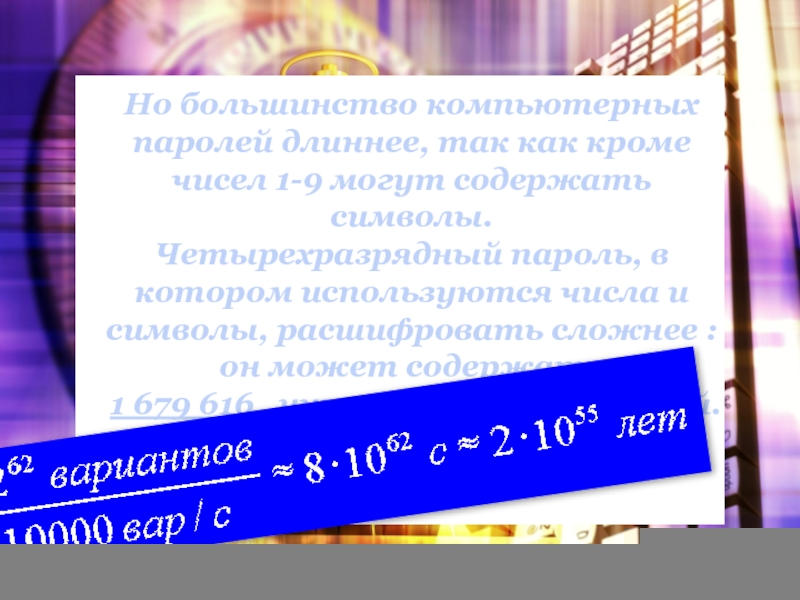

Слайд 11Но большинство компьютерных паролей длиннее, так как кроме чисел 1-9 могут

Четырехразрядный пароль, в котором используются числа и символы, расшифровать сложнее : он может содержать

1 679 616 уникальных комбинаций.

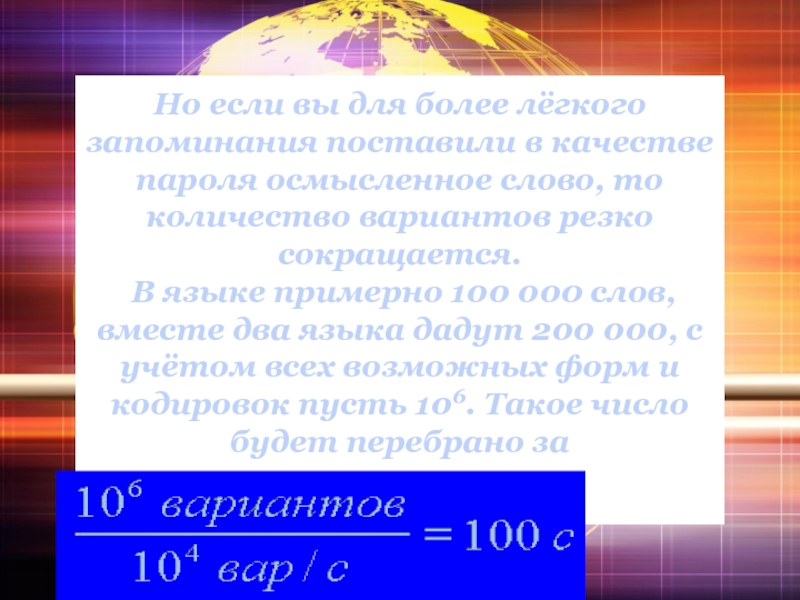

Слайд 12Но если вы для более лёгкого запоминания поставили в качестве пароля

В языке примерно 100 000 слов, вместе два языка дадут 200 000, с учётом всех возможных форм и кодировок пусть 106. Такое число будет перебрано за

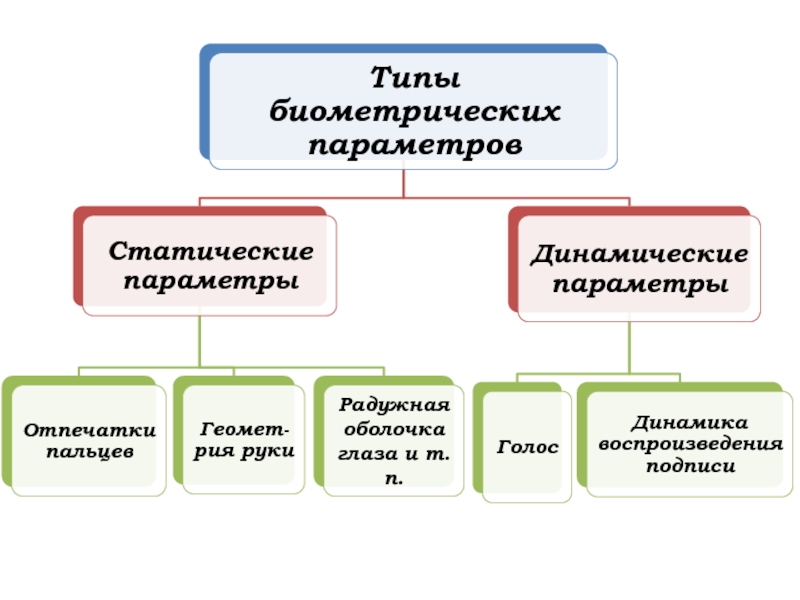

Слайд 13Биометрическая защита информации

В настоящее время часто используются биометрические системы идентификации.

Используемые в

системах

характеристики

являются

неотъемлемыми

качествами

личности человека

и поэтому

не могут быть

утерянными

и подделанными.

Слайд 15Увеличившийся в последнее время интерес к данной теме принято связывать с

международного терроризма. Многие государства ввели в обращение паспорта с биометрическими данными.

Слайд 18Данный вид защиты на сегодня самая распространенная биометрическая технология.

По данным

Идентификация по отпечаткам пальцев

Слайд 19Отпечатки всех пальцев каждого человека уникальны по рисунку папиллярных линий и различаются даже

Отпечатки пальцев не меняются в течение всей жизни взрослого человека, они легко и просто предъявляются при идентификации.

Если один из пальцев поврежден, для идентификации можно воспользоваться «резервным» отпечатком (отпечатками), сведения о которых, как правило, также вносятся в биометрическую систему при регистрации пользователя.

Слайд 20

В настоящее время начинается выдача новых загранпаспортов, в микросхеме которых хранится

Идентификация по изображению лица

Для идентификации личности часто используются технологии распознавания по лицу. Распознавание человека происходит на расстоянии.

Идентификационные признаки учитывают форму лица, его цвет, а также цвет волос. К важным признакам можно отнести также координаты точек лица в местах, соответствующих смене контраста (брови, глаза, нос, уши, рот и овал).

Слайд 21Идентификация по ладони руки

В биометрике в целях идентификации используется простая геометрия

между фалангами пальцев,

узоры расположения

кровеносных сосудов)..

Слайд 22Радужная оболочка глаза является уникальной биометрической характеристикой для каждого человека .

Идентификация по радужной оболочке глаза

Радужная оболочка глаза человека не меняется в течение всей его жизни с самого рождения.

Слайд 23Для получения индивидуальной записи о радужной оболочке глаза черно-белая камера делает

Слайд 24Голосовая биометрия, позволяющая измерять голос каждого человека, незаменима при

удаленном обслуживании

основным средством взаимодействия

является голос,

в первую очередь,

в автоматических

голосовых меню и

контакт-центрах.

Идентификация по характеристикам

речи

Слайд 26Преимущества голосовой биометрии:

Не требует специальных сканеров : достаточно обычного микрофона в

не предъявляет специальных

требований к устройствам :

может быть использован любой диктофон (аналоговый

или цифровой), мобильный или стационарный телефон

(хоть 80-х годов выпуска).

Слайд 27Проблемы голосовой биометрии

Некоторые люди не могут произносить звуки;

голос может меняться в связи

на точность аутентификации влияет шумовая обстановка вокруг

человека (шумы, реверберация).

Слайд 28Рефлексия:

на уроке мне больше всего запомнилось...

Меня удивило то, что...

Ещё мне хотелось бы узнать...

Знания, полученные на уроке, я могу использовать в...

Лучше всех на уроке работал...

Слайд 29Задание 1

Вопрос:

Для защиты от несанкционированного доступа к программам и данным, хранящимся

Выберите один из 4 вариантов ответа:

1) пароли;

2) анкеты;

3) коды;

4) ярлыки.

Слайд 30

Задание 2

Вопрос:

От несанкционированного доступа может быть защищён:

Выберите правильные варианты ответов:

1) каждый

2) папка;

3) файл;

4) ярлык.

Слайд 31Задание 3

Вопрос:

К биометрическим системам защиты информации относятся системы идентификации по следующим

Выберите несколько из 9 вариантов ответа:

1) отпечаткам пальцев

2) характеристикам речи

3) радужной оболочке глаза

4) изображению лица

5) геометрии ладони руки

6) росту

7) весу

8) цвету глаз

9) цвету волос

Слайд 32Домашнее задание:

1.Разобраться с материалом учебника §1.4

и записями в тетрадях,

2. Составить кроссворд по теме урока «Защита от несанкционированного доступа к информации»;

3. Подготовить презентацию

по теме урока

«Защита от несанкционированного

доступа к информации».