- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад на тему Защита компьютера

Содержание

- 1. Защита компьютера

- 2. Защита информацииЗащита - система мер по обеспечению

- 3. Защита информации представляет собой деятельность по предотвращению

- 4. КонфиденциальностьЦелостностьДоступностьБезопасностьВопросы

- 5. Информационная безопасность — это состояние защищённости информационной

- 6. Несанкционированный доступНесанкционированный доступ - действия, нарушающие установленный

- 7. Биометрические системы защитыВ настоящее время для

- 8. Идентификация по отпечаткам пальцевОптические сканеры считывания отпечатков

- 9. Идентификация по характеристикам речиИдентификация человека по

- 10. Идентификация по радужной оболочке глазаДля идентификации по

- 11. Идентификация по изображению лицаДля идентификации личности часто

- 12. Идентификация по ладони рукиВ биометрике в целях

- 13. Проверь себя1. Какие системы идентификации относятся к

Слайд 2Защита информации

Защита - система мер по обеспечению безопасности с целью сохранения

?

Вопросы

Слайд 3Защита информации представляет собой деятельность по предотвращению утечки защищаемой информации, несанкционированных

Вопросы

Слайд 5Информационная безопасность — это состояние защищённости информационной среды.

В вычислительной технике

надежность работы компьютера,

сохранность ценных данных,

защиту информации от внесения в нее изменений неуполномоченными лицами,

сохранение тайны переписки в электронной связи.

Во всех цивилизованных странах на безопасности граждан стоят законы, но в вычислительной технике правоприменительная практика пока не развита, а законотворческий процесс не успевает за развитием технологий, и надежность работы компьютерных систем во многом опирается на меры самозащиты.

Слайд 6Несанкционированный доступ

Несанкционированный доступ - действия, нарушающие установленный порядок доступа или правила

Для предотвращения несанкционированного доступа осуществляется контроль доступа.

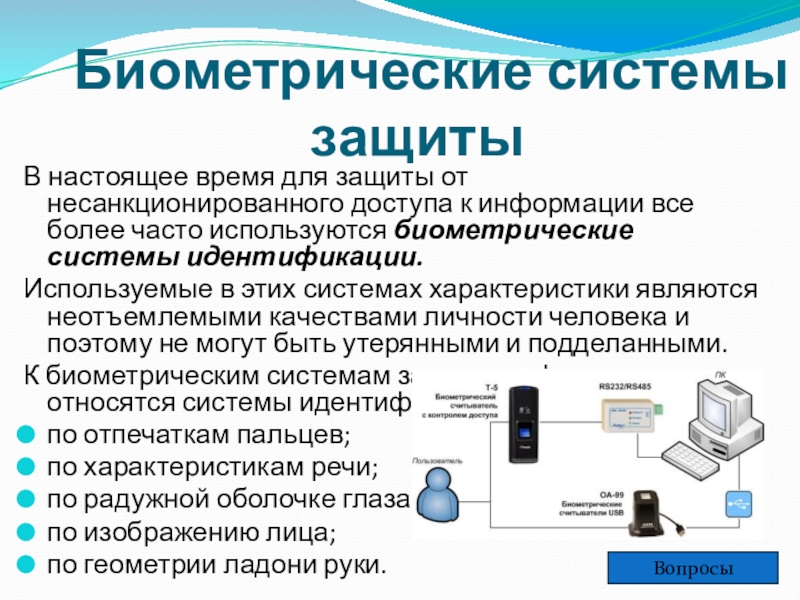

Слайд 7 Биометрические системы

защиты

В настоящее время для защиты от несанкционированного доступа к

Используемые в этих системах характеристики являются неотъемлемыми качествами личности человека и поэтому не могут быть утерянными и подделанными.

К биометрическим системам защиты информации относятся системы идентификации:

по отпечаткам пальцев;

по характеристикам речи;

по радужной оболочке глаза;

по изображению лица;

по геометрии ладони руки.

Вопросы

Слайд 8Идентификация по отпечаткам пальцев

Оптические сканеры считывания отпечатков пальцев устанавливаются на ноутбуки,

Если узор отпечатка пальца не совпадает с узором допущенного к информации пользователя, то доступ к информации невозможен.

Вопросы

Слайд 9Идентификация

по характеристикам речи

Идентификация человека по голосу — один из традиционных

Голосовая идентификация бесконтактна и существуют системы ограничения доступа к информации на основании частотного анализа речи.

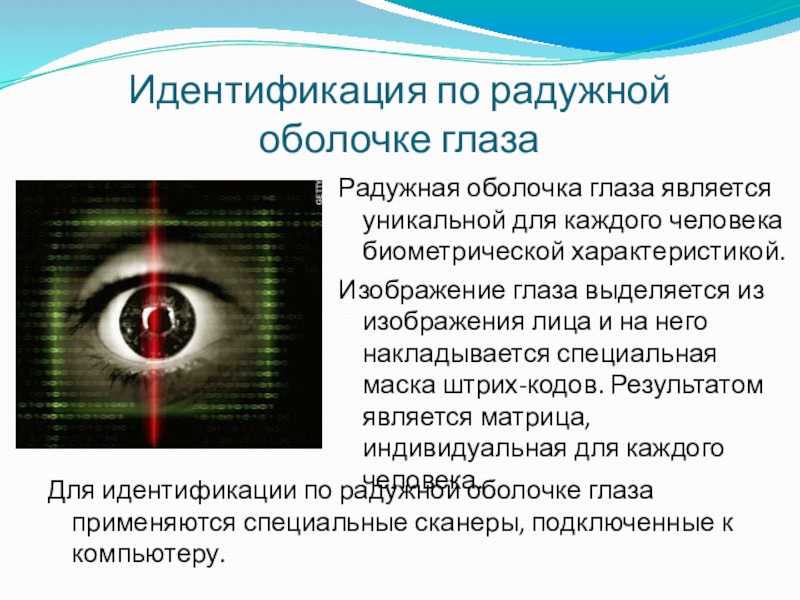

Слайд 10Идентификация по радужной оболочке глаза

Для идентификации по радужной оболочке глаза применяются

Радужная оболочка глаза является уникальной для каждого человека биометрической характеристикой.

Изображение глаза выделяется из изображения лица и на него накладывается специальная маска штрих-кодов. Результатом является матрица, индивидуальная для каждого человека.

Слайд 11Идентификация по изображению лица

Для идентификации личности часто используются технологии распознавания по

Идентификационные признаки учитывают форму лица, его цвет, а также цвет волос. К важным признакам можно отнести также координаты точек лица в местах, соответствующих смене контраста (брови, глаза, нос, уши, рот и овал).

В настоящее время начинается выдача

новых загранпаспортов, в микросхеме

которых хранится цифровая фотография

владельца.

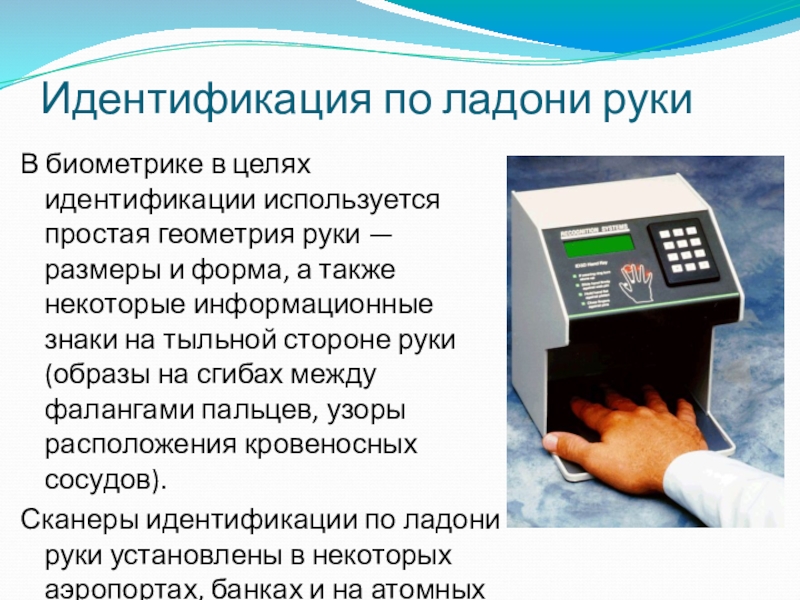

Слайд 12Идентификация по ладони руки

В биометрике в целях идентификации используется простая геометрия

Сканеры идентификации по ладони руки установлены в некоторых аэропортах, банках и на атомных электростанциях .

Слайд 13Проверь себя

1. Какие системы идентификации относятся к биометрическим системам защиты?

2.

3. Принципы безопасности?

4. Что такое защита?

5. Что представляет собой защита информации?