Слайд 1Понятие информационной безопасности и основные виды информационных посягательств

Технические методы съема

информации и меры защиты от них

Обеспечение защиты компьютерной информации

Вирусы и защита от них

Криптографическое преобразование информации

ЭЦП и системы шифрования с открытым ключом

Проблемы безопасности сети Интернет

Аутентификация в компьютерных сетях, способы управления доступом

Аудит в компьютерных сетях

Информационная безопасность

Слайд 2Понятие информационной безопасности

Информационная безопасность (ИБ) является одной из проблем, с которой

столкнулось современное общество в процессе массового использования автоматизированных средств ее обработки.

В "Концепции информационной безопасности сетей связи общего пользования РФ" даны два определения этого понятия.

Информационная безопасность – это свойство сетей связи общего пользования противостоять возможности реализации нарушителем угрозы информационной безопасности.

Информационная безопасность – свойство сетей связи общего пользования сохранять неизменными характеристики информационной безопасности в условиях возможных воздействий нарушителя.

Информационная безопасность – это защищенность информации и поддерживающей ее инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести ущерб владельцам или пользователям информации.

Слайд 3Понятие информационной безопасности

Задачи по обеспечению ИБ для разных категорий субъектов могут

существенно различаться;

Например:

задачи решаемые администратором локальной сети по обеспечению ИБ, в значительной степени отличаются от

задач, решаемых пользователем на домашнем компьютере, не связанном сетью.

ИБ не сводится исключительно к защите от несанкционированного доступа к информации – это принципиально более широкое понятие.

Компьютерная безопасность зависит не только от компьютеров, но и от поддерживающей инфраструктуры, к которой можно отнести:

системы электроснабжения,

жизнеобеспечения,

вентиляции,

средства коммуникаций, а также

обслуживающий персонал.

Слайд 4Классификация нарушений в сфере информационных отношений

Согласно«Руководству Интерпола по компьютерной преступности», состоящему

из

«Минимального списка нарушений» и

«Необязательного списка нарушений».

«Минимальный список нарушений» содержит восемь основных видов компьютерных преступлений:

компьютерное мошенничество,

подделка компьютерной информации,

повреждение данных ЭВМ или программ ЭВМ,

компьютерный саботаж,

несанкционированный доступ,

несанкционированный перехват данных,

несанкционированное использование защищенных компьютерных программ,

несанкционированное воспроизведение схем.

Слайд 5Классификация нарушений в сфере информационных отношений

«Необязательный список» включает в себя четыре

вида компьютерных преступлений:

изменение данных ЭВМ или программ ЭВМ,

компьютерный шпионаж,

неразрешенное использование ЭВМ,

неразрешенное использование защищенной программы ЭВМ.

Слайд 6Технические средства добывания информации

Краткий обзор существующих технических средств добывания информации (ТСДИ):

Радио закладки: Наиболее широко представлены и, как следствие, наиболее вероятны в применении радио закладки.

Проводные закладки: Проводные закладки с передачей информации по специально проложенным или существующим проводным линиям получили в настоящее время достаточно широкое распространение. Они обеспечивает высокую скрытность работы, вследствие отсутствия демаскирующих радиоизлучений.

Устройства записи: Устройства записи в качестве закладок используются довольно редко из-за неудобства оперативного использования. Чтобы получить информацию надо снять закладку с объекта, а момент снятия является для злоумышленника наиболее опасным. Наиболее часто эти устройства используются для скрытой записи беседы одним из участников переговоров.

Слайд 7Технические средства добывания информации

Технические средства дистанционного съема информации: Технические средства дистанционного

съема информации позволяют осуществлять прослушивание без проникновения на интересующий объект.

Технические средства съема информации с линий связи: Кроме обычных переговоров интерес для злоумышленника может представлять информация, передаваемая по линиям связи. Более разнообразны технические средства съема информации с телефонных линий.

Слайд 8Технические методы и средства защиты информации

Техническими называются такие средства защиты информации,

в которых основная защитная функция реализуется техническим устройством (комплексом или системой).

Достоинствами технических средств защиты информации (ТСЗИ) является:

достаточно высокая надежность;

достаточно широкий круг задач;

возможность создания комплексных систем ЗИ (КСЗИ);

гибкое реагирование на попытки несанкционированного воздействия;

традиционность используемых методов осуществления защитных функций.

Слайд 9Классификация ТСЗИ

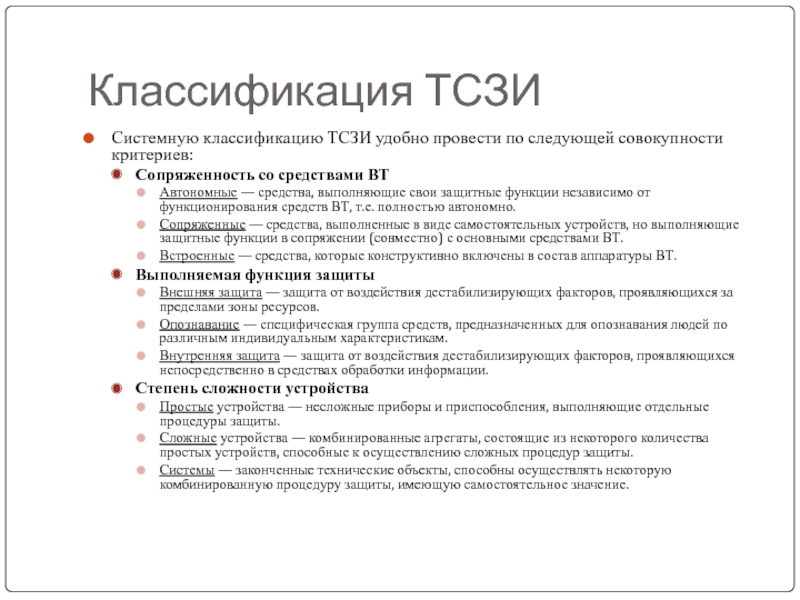

Системную классификацию ТСЗИ удобно провести по следующей совокупности критериев:

Сопряженность

со средствами ВТ

Автономные — средства, выполняющие свои защитные функции независимо от функционирования средств ВТ, т.е. полностью автономно.

Сопряженные — средства, выполненные в виде самостоятельных устройств, но выполняющие защитные функции в сопряжении (совместно) с основными средствами ВТ.

Встроенные — средства, которые конструктивно включены в состав аппаратуры ВТ.

Выполняемая функция защиты

Внешняя защита — защита от воздействия дестабилизирующих факторов, проявляющихся за пределами зоны ресурсов.

Опознавание — специфическая группа средств, предназначенных для опознавания людей по различным индивидуальным характеристикам.

Внутренняя защита — защита от воздействия дестабилизирующих факторов, проявляющихся непосредственно в средствах обработки информации.

Степень сложности устройства

Простые устройства — несложные приборы и приспособления, выполняющие отдельные процедуры защиты.

Сложные устройства — комбинированные агрегаты, состоящие из некоторого количества простых устройств, способные к осуществлению сложных процедур защиты.

Системы — законченные технические объекты, способны осуществлять некоторую комбинированную процедуру защиты, имеющую самостоятельное значение.

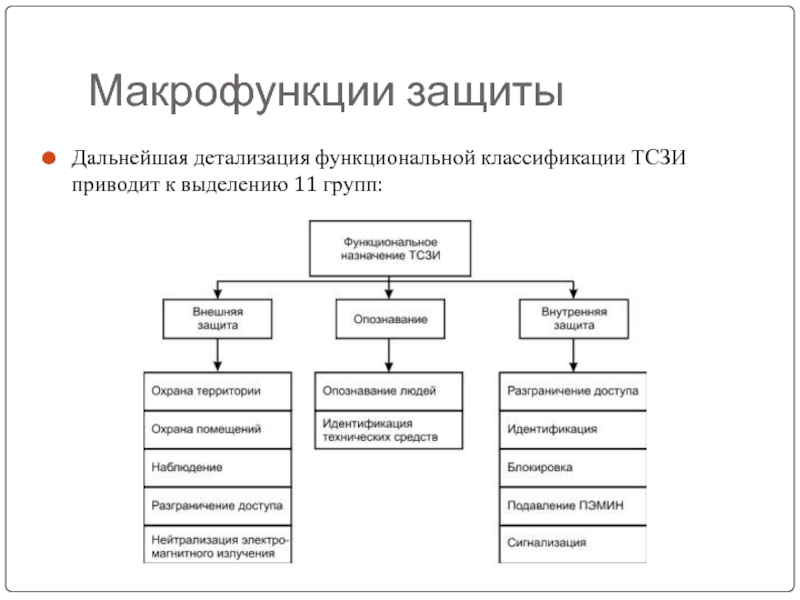

Слайд 10Макрофункции защиты

Дальнейшая детализация функциональной классификации ТСЗИ приводит к выделению 11 групп:

Слайд 11Обеспечение защиты компьютерной информации

Разработка стандартов для открытых систем, в том числе

и стандартов в области безопасности ИТ, осуществляется рядом специализированных международных организаций и консорциумов таких, как, например,

ISO,

IЕС,

ITU-T,

IEEE,

IАВ,

WOS,

ЕСМА,

X/Open,

OSF,

OMG и др.

Слайд 12Состояние международной нормативно-методической базы

С целью систематизации анализа текущего состояния международной нормативно-методической

базы в области безопасности ИТ необходимо использовать некоторую классификацию направлений стандартизации.

В общем случае, можно выделить следующие направления:

Общие принципы управления информационной безопасностью.

Модели безопасности ИТ.

Методы и механизмы безопасности ИТ (такие, как, например: методы аутентификации, управления ключами и т.п.).

Криптографические алгоритмы.

Методы оценки безопасности информационных систем.

Безопасность EDI-технологий.

Безопасность межсетевых взаимодействий (межсетевые экраны).

Сертификация и аттестация объектов стандартизации.

Слайд 13Классические вирусы

Компьютерный вирус - фрагмент исполняемого кода, который копирует себя в

другую программу (главную программу), модифицируя ее при этом. Дублируя себя, вирус заражает другие программы. Вирус выполняется только при запуске главной программы и вызывает ее непредсказуемое поведение, приводящее к уничтожению и искажению данных и программ.

Типы компьютерных вирусов различаются между собой по следующим основным признакам:

Среда обитания

Под «средой обитания» понимаются системные области компьютера, операционные системы или приложения, в компоненты (файлы) которых внедряется код вируса.

Способ заражения

Под «способом заражения» понимаются различные методы внедрения вирусного кода в заражаемые объекты.

Слайд 14Классические вирусы

По среде обитания вирусы можно разделить на:

файловые;

загрузочные;

макро;

скриптовые.

По способу заражения файлов вирусы делятся на:

перезаписывающие (overwriting);

паразитические (parasitic);

вирусы-компаньоны (companion);

вирусы-ссылки (link);

вирусы, заражающие объектные модули (OBJ);

вирусы, заражающие библиотеки компиляторов (LIB);

вирусы, заражающие исходные тексты программ.

Слайд 15Антивирусные программы

Антивирусная программа - программный пакет, предназначенный для эффективной защиты, перехвата

и удаления из операционной системы компьютера максимального количества вредоносных (или потенциально вредоносных) программ.

В настоящее время большинство ведущих антивирусных программ сочетает в себе функции:

постоянной защиты (антивирусный монитор) и

функции защиты по требованию пользователя (антивирусный сканер).

Слайд 16Криптология

Проблема защиты информации путем ее преобразования, исключающего ее прочтение посторонним лицом,

волновала человеческий ум с давних времен.

История криптографии - ровесница истории человеческого языка.

Более того, первоначально письменность сама по себе была криптографической системой, так как в древних обществах ею владели только избранные.

Священные книги Древнего Египта, Древней Индии тому примеры.

С широким распространением письменности криптография стала формироваться как самостоятельная наука.

Первые криптосистемы встречаются уже в начале нашей эры. Так, Цезарь в своей переписке использовал уже более менее систематический шифр, получивший его имя.

Слайд 17Криптология

Проблемой защиты информации путем ее преобразования занимается криптология (kryptos - тайный,

logos - наука).

Криптология разделяется на два направления - криптографию и криптоанализ. Цели этих направлений прямо противоположны.

Криптография занимается поиском и исследованием математических методов преобразования информации.

Сфера интересов криптоанализа - исследование возможности расшифровки информации без знания ключей.

Слайд 18Криптология

Представьте, что вам надо отправить сообщение адресату. Вы хотите, чтобы никто

кроме адресата не смог прочитать отправленную информацию. Однако всегда есть вероятность, что кто-либо вскроет конверт или перехватит электронное послание.

В криптографической терминологии исходное послание именуют открытым текстом (plaintext или cleartext).

Изменение исходного текста так, чтобы скрыть от прочих его содержание, называют шифрованием (encryption).

Зашифрованное сообщение называют шифротекстом (ciphertext).

Процесс, при котором из шифротекста извлекается открытый текст называют дешифровкой (decryption).

Обычно в процессе шифровки и дешифровки используется некий ключ (key) и алгоритм обеспечивает, что дешифрование можно сделать лишь зная этот ключ.

Слайд 19Криптографические преобразования

Все многообразие существующих криптографических методов можно свести к следующим классам

преобразований:

Моно- и многоалфавитные подстановки

Наиболее простой вид преобразований, заключающийся в замене символов исходного текста на другие (того же алфавита) по более или менее сложному правилу. Для обеспечения высокой криптостойкости требуется использование больших ключей.

Перестановки

Также несложный метод криптографического преобразования. Используется как правило в сочетании с другими методами.

Гаммирование

Этот метод заключается в наложении на исходный текст некоторой псевдослучайно последовательности, генерируемой на основе ключа.

Блочные шифры

Представляют собой последовательность (с возможным повторением и чередованием) основных методов преобразования, применяемую к блоку (части) шифруемого текста. Блочные шифры на практике встречаются чаще, чем чистые преобразования того или иного класса в силу их более высокой криптостойкости. Российский и американский стандарты шифрования основаны именно на этом классе шифров.

Слайд 20Основные алгоритмы шифрования

Метод шифровки/дешифровки называют шифром (cipher).

Некоторые алгоритмы шифрования основаны

на том, что сам метод шифрования (алгоритм) является секретным.

Ныне такие методы представляют лишь исторический интерес и не имеют практического значения.

Все современные алгоритмы используют ключ для управления шифровкой и дешифровкой;

Сообщение может быть успешно дешифровано только если известен ключ.

Ключ, используемый для дешифровки может не совпадать с ключом, используемым для шифрования, однако в большинстве алгоритмов ключи совпадают.

Слайд 21Основные алгоритмы шифрования

Симметричные алгоритмы подразделяют на:

потоковые шифры и

блочные шифры.

Потоковые

позволяют шифровать информацию побитово, в то время как блочные работают с некоторым набором бит данных (обычно размер блока составляет 64 бита) и шифруют этот набор как единое целое.

Ассиметричные шифры (также именуемые алгоритмами с открытым ключом, или - в более общем плане - криптографией с открытым ключом) допускают, чтобы открытый ключ был доступен всем (скажем, опубликован в газете).

Это позволяет любому зашифровать сообщение. Однако расшифровать это сообщение сможет только нужный человек (тот, кто владеет ключом дешифровки).

Ключ для шифрования называют открытым ключом, а ключ для дешифрования - закрытым ключом или секретным ключом.

Слайд 22Цифровые подписи

Некоторые из асимметричных алгоритмов могут использоваться для генерирования цифровой подписи.

Цифровой подписью называют блок данных, сгенерированный с использованием некоторого секретного ключа.

При этом с помощью открытого ключа можно проверить, что данные были действительно сгенерированы с помощью этого секретного ключа.

Слайд 23Цифровые подписи

Цифровые подписи используются для того, чтобы подтвердить, что сообщение пришло

действительно от данного отправителя (в предположении, что лишь отправитель обладает секретным ключом, соответствующим его открытому ключу).

Также подписи используются для проставления штампа времени (timestamp) на документах:

сторона, которой мы доверяем, подписывает документ со штампом времени с помошью своего секретного ключа и, таким образом, подтверждает, что документ уже существовал в момент, объявленный в штампе времени.

Слайд 24Проблемы безопасности сети Интернет

Хотя присоединение к Интернету предоставляет огромные выгоды в

виде доступа к колоссальному объему информации, оно не обязательно является хорошим решением для организаций с низким уровнем безопасности.

Организации, которые игнорируют эти проблемы, подвергают себя значительному риску того, что они будут атакованы злоумышленниками, и что они могут стать стартовой площадкой при атаках на другие сети.

Слайд 25Проблемы, связанные с безопасностью

Перечень основных уязвимых мест при работе с сетью:

Слабая

аутентификация (пароли)

Легкость наблюдения за передаваемыми данными

Легкость маскировки под других

Недостатки служб ЛВС и взаимное доверие хостов друг к другу

Сложность конфигурирования и мер защиты

Слайд 26Проблемы, связанные с безопасностью

Следующие факторы могут повлиять на уровень риска:

число

систем в сети;

какие службы используются в сети;

каким образом сеть соединена с Интернетом;

профиль сети, или насколько известно о ее существовании;

насколько готова организация к улаживанию инцидентов с компьютерной безопасностью.

Чем больше систем в сети, тем труднее контролировать их безопасность. Аналогично, если сеть соединена с Интернетом в нескольких местах, то она будет более уязвима чем сеть с одним шлюзом.

В то же самое время, то, насколько готова к атаке организация, или то, насколько она зависит от Интернета, может увеличить или уменьшить риск.

Сеть, имеющая привлекательный для злоумышленников профиль, может подвергнуться большему числу атак с целью получения информации, хранящейся в ней.

Хотя, стоит сказать, что "молчаливые" мало посещаемые сети также привлекательны для злоумышленников, так как им легче будет скрыть свою активность.

Слайд 27Базовые принципы аутентификации

Современная технология аутентификации предусматривает использование трех типов идентификаторов:

объекты,

известные пользователям,

объекты, имеющиеся у пользователей, а также

объекты, уникально характеризующие того или иного пользователя.

Когда система использует лишь один из упомянутых идентификаторов, ее называют системой однофакторной аутентификации. Два - двухфакторной системой.

Слайд 28Системы аутентификации

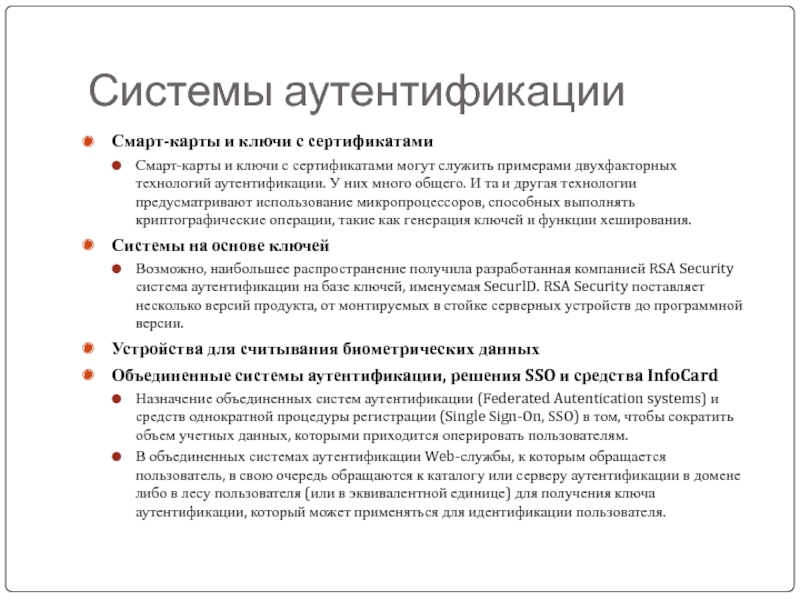

Смарт-карты и ключи с сертификатами

Смарт-карты и ключи с сертификатами могут

служить примерами двухфакторных технологий аутентификации. У них много общего. И та и другая технологии предусматривают использование микропроцессоров, способных выполнять криптографические операции, такие как генерация ключей и функции хеширования.

Системы на основе ключей

Возможно, наибольшее распространение получила разработанная компанией RSA Security система аутентификации на базе ключей, именуемая SecurID. RSA Security поставляет несколько версий продукта, от монтируемых в стойке серверных устройств до программной версии.

Устройства для считывания биометрических данных

Объединенные системы аутентификации, решения SSO и средства InfoCard

Назначение объединенных систем аутентификации (Federated Autentication systems) и средств однократной процедуры регистрации (Single Sign-On, SSO) в том, чтобы сократить объем учетных данных, которыми приходится оперировать пользователям.

В объединенных системах аутентификации Web-службы, к которым обращается пользователь, в свою очередь обращаются к каталогу или серверу аутентификации в домене либо в лесу пользователя (или в эквивалентной единице) для получения ключа аутентификации, который может применяться для идентификации пользователя.

Слайд 29Аудит ЛВС

Аудит локальной сети - это комплексная диагностика платформы функционирования информационной

системы и ее составной части - компьютерной сети с целью локализации дефектов и "узких мест", характеризующих общее состояние, а также дающее возможность оценить количественные характеристики и качество обслуживания.

Слайд 30Аудит ЛВС

Цель аудита сети - анализ уязвимостей компонентов автоматизированных систем (таких

как сервера баз данных, межсетевые экраны, маршрутизаторы, сервера приложений, терминальные, почтовые, WEB, рабочие станции) для устранения этих уязвимостей, оптимизации и повышения надежности.

В рамках технического аудита сети проводится комплекс работ, позволяющих сделать достоверные выводы о производительности и исправности:

серверов,

рабочих станций,

активного оборудования,

каналов связи локальной и распределенной сети,

каналов связи с Internet (качество услуг ISP),

а также о качестве работы основных сетевых сервисов (WEB, SQL, SMTP).

Слайд 31Аудит ЛВС

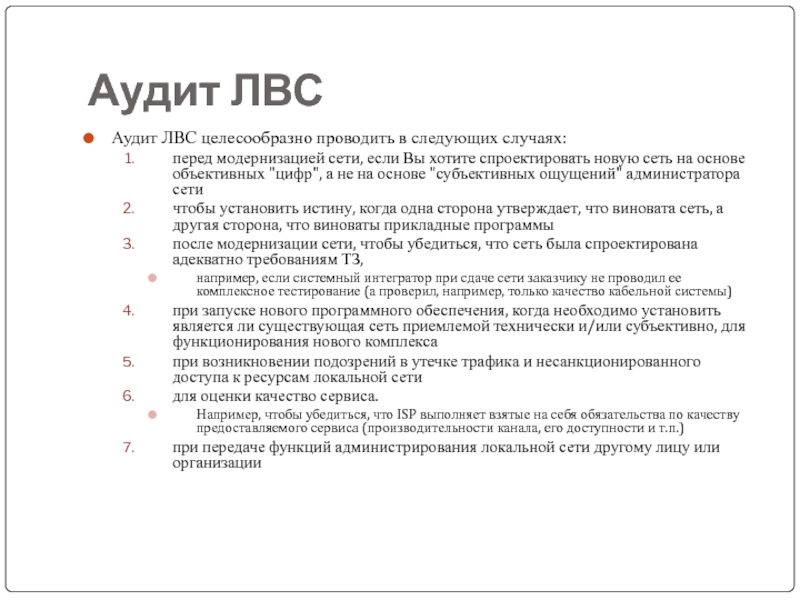

Аудит ЛВС целесообразно проводить в следующих случаях:

перед модернизацией сети,

если Вы хотите спроектировать новую сеть на основе объективных "цифр", а не на основе "субъективных ощущений" администратора сети

чтобы установить истину, когда одна сторона утверждает, что виновата сеть, а другая сторона, что виноваты прикладные программы

после модернизации сети, чтобы убедиться, что сеть была спроектирована адекватно требованиям ТЗ,

например, если системный интегратор при сдаче сети заказчику не проводил ее комплексное тестирование (а проверил, например, только качество кабельной системы)

при запуске нового программного обеспечения, когда необходимо установить является ли существующая сеть приемлемой технически и/или субъективно, для функционирования нового комплекса

при возникновении подозрений в утечке трафика и несанкционированного доступа к ресурсам локальной сети

для оценки качество сервиса.

Например, чтобы убедиться, что ISP выполняет взятые на себя обязательства по качеству предоставляемого сервиса (производительности канала, его доступности и т.п.)

при передаче функций администрирования локальной сети другому лицу или организации

Слайд 32Аудит ЛВС

Аудит ЛВС включает в себя:

Внутренний аудит ресурсов локальной сети

изучение особенностей

аппаратных и программных ресурсов рабочих станций и серверов локальной сети;

состояние носителей информации, их отказоустойчивость;

наличие систем резервного копирования информации;

анализ распределения прав доступа и возможностей получения информации из публичных или удалённых сетей.

Сканирование локальной компьютерной сети

Сканирование позволяет выявить уязвимости, которые есть в сети, даст четкую картину того, что видит взломщик при атаке на компьютеры или сеть.

Внешний аудит, тестирование на проникновение

Выявление в предоставленных для исследования Интернет-ресурсах уязвимостей и определение их уровня.