- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад по информатике Закон и ПК

Содержание

- 1. Презентация по информатике Закон и ПК

- 2. Статья 272. Неправомерный доступ к компьютерной информацит1.

- 3. 2. То же деяние, совершенное группой лиц

- 4. Статья 273. Создание, использование и распространение вредоносных

- 5. 2. Те же деяния, повлекшие по неосторожности

- 6. Статья 274. Нарушение правил эксплуатации ЭВМ, системы

- 7. 2. То же деяние, повлекшее по неосторожности

- 8. Для борьбы с ними в уголовное законодательство

- 9. Преступлениями в сфере компьютерной информации являются:Неправомерный доступ

- 10. Понятие компьютерного преступленияА. Н. Караханьян«Противозаконные действия, объектом или орудием совершения которых являются ЭВМ»

- 11. 1993 год«… предусмотренные уголовным законом общественно опасные

- 12. Средства компьютерной техники можно разделить на 2

- 13. К ним относятся:Системные программы;Прикладные программы;Инструментальные программы;Машинная информация владельца, собственника, пользователя.

- 14. Преступления в сфере компьютерной информации:Родовым объектом преступления

- 15. Компьютерные преступления имеют материальные составы. Действия (бездействия)

- 16. Неправомерный доступ к компьютерной информации (ст.272 УК

- 17. К государственной конфиденциальной информации относятся в частности

- 18. Применение профессиональных знаний для неправомерного доступа к

- 19. Создание, использование и распространение вредоносных программ (ст.273

- 20. Нарушение правил эксплуатации ЭВМ, системы ЭВМ

- 21. Объективная сторона данного деяния заключается в действиях

- 22. Основные виды преступлений, связанных с вмешательством в

- 23. В настоящее время можно выделить свыше 20

- 24. 1. Изъятие средств компьютерной техники – незаконное

- 25. «Воздушный змей» - хищение информации, перевод денег

- 26. Аудиоперехват – установка специального прослушивающего устройства («Жучок»).Видеоперехват

- 27. 3. Получение несанкционированного доступа к средствам компьютерной

- 28. Виды несанкционированного доступа:«За дураком» - правонарушитель внутренний

- 29. «Брешь» - преступник ищет конкретные участки программы

- 30. «Аварийная ситуация» - преступник использует для доступа

- 31. 4. Манипуляция данными и управляющими командами средств

- 32. «Троянская матрешка» - вид «троянского коня», предполагает

- 33. «Логическая бомба» - преступник использует этот способ,

- 34. 5. «Асинхронная атака» - ОС невозможно проверить

- 35. 7. Копирование – незаконное копирование информации на

- 36. 8. Преодоление программных средств защиты.

- 37. Способы:Создание копии ключевой дискеты;Модификация кода системы защиты;Использование

- 38. Гигиенические требования кВТСанПин (Санитарно-эпидемиологические правила и нормативы)

- 39. Контрольная работаСтатья 272 (Название, что подразумевает).Ст 273

Статья 272. Неправомерный доступ к компьютерной информацит1. Неправомерный доступ к охраняемой законом компьютерной информации, то есть информации на машинном носителе, в ЭВМ, системе ЭВМ или их сети, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование

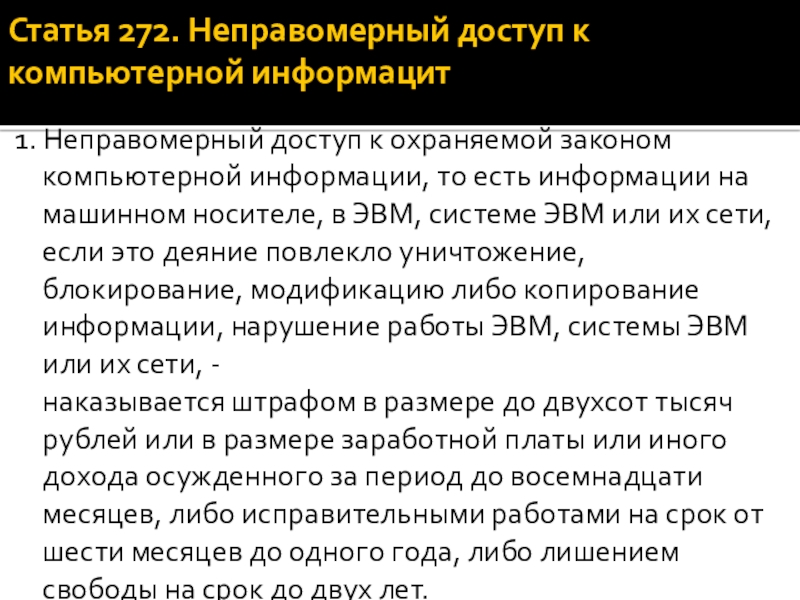

Слайд 2Статья 272. Неправомерный доступ к компьютерной информацит

1. Неправомерный доступ к охраняемой

законом компьютерной информации, то есть информации на машинном носителе, в ЭВМ, системе ЭВМ или их сети, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети, -

наказывается штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев, либо исправительными работами на срок от шести месяцев до одного года, либо лишением свободы на срок до двух лет.

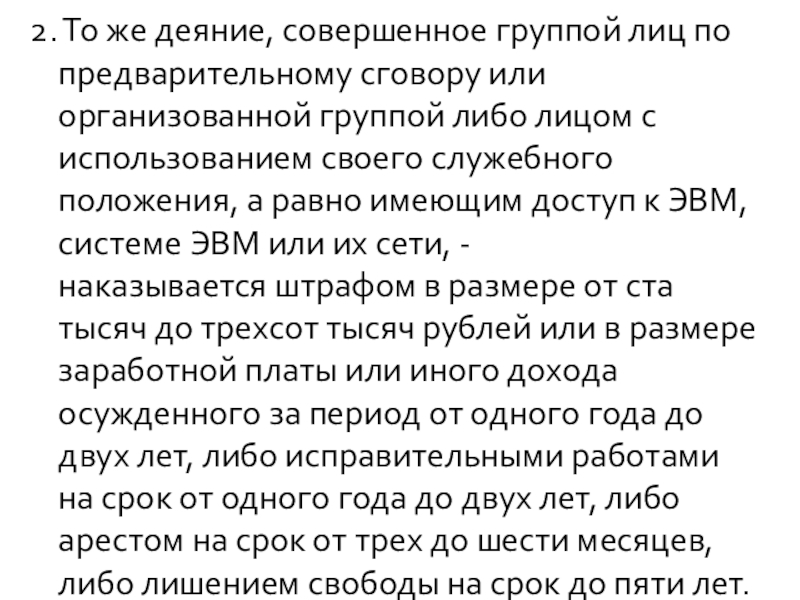

Слайд 32. То же деяние, совершенное группой лиц по предварительному сговору или

организованной группой либо лицом с использованием своего служебного положения, а равно имеющим доступ к ЭВМ, системе ЭВМ или их сети, -

наказывается штрафом в размере от ста тысяч до трехсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период от одного года до двух лет, либо исправительными работами на срок от одного года до двух лет, либо арестом на срок от трех до шести месяцев, либо лишением свободы на срок до пяти лет.

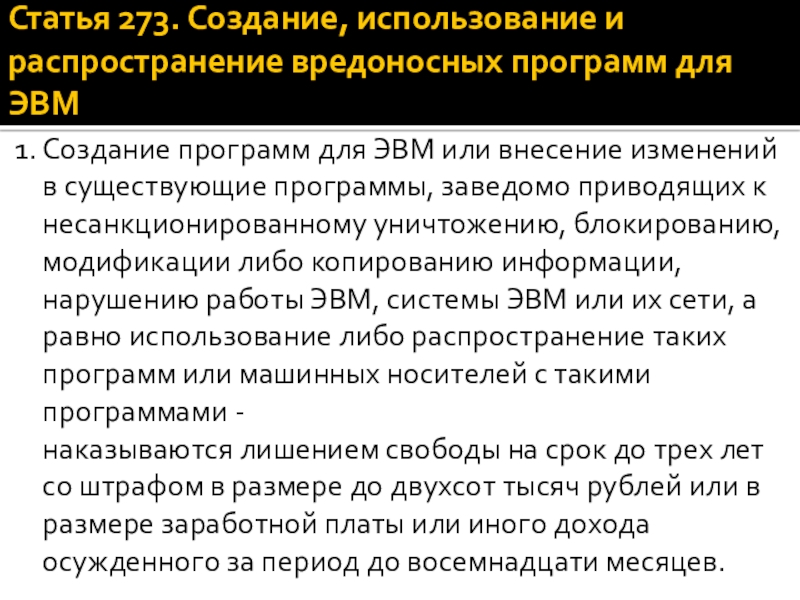

Слайд 4Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ

1. Создание

программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящих к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети, а равно использование либо распространение таких программ или машинных носителей с такими программами -

наказываются лишением свободы на срок до трех лет со штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев.

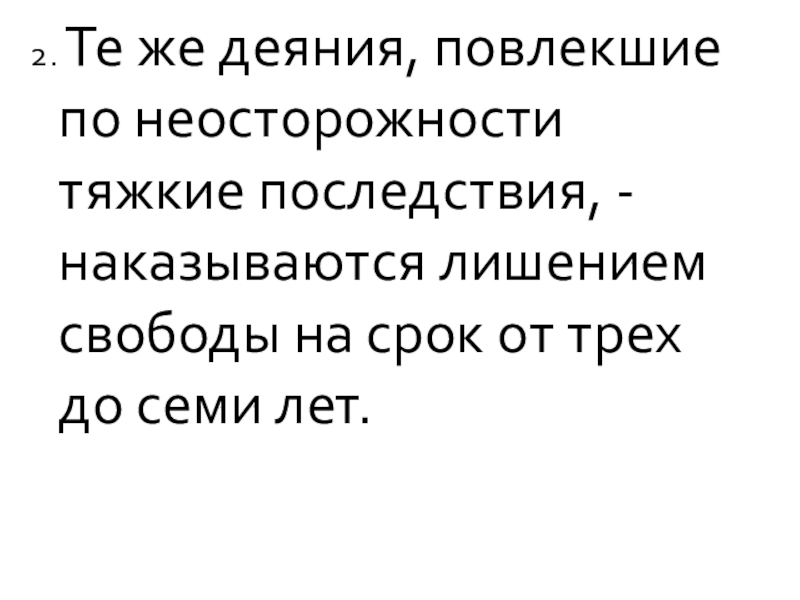

Слайд 52. Те же деяния, повлекшие по неосторожности тяжкие последствия, - наказываются лишением

свободы на срок от трех до семи лет.

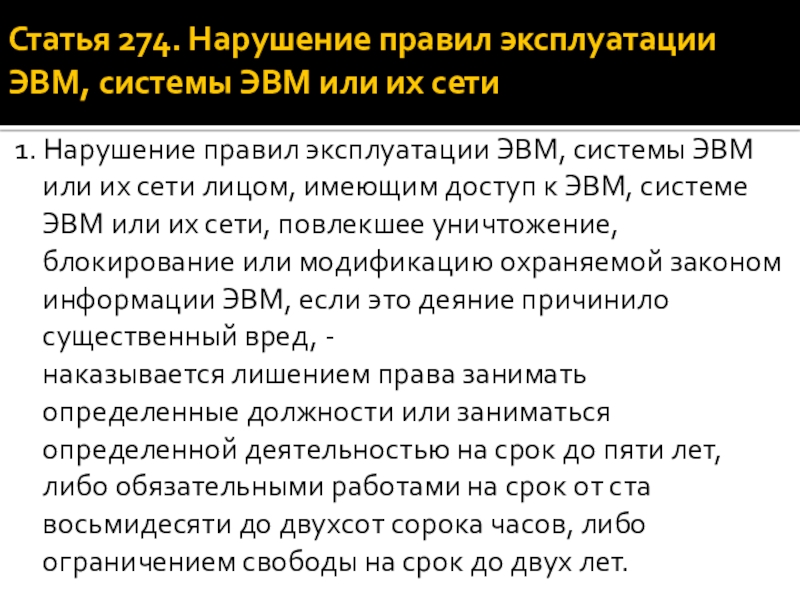

Слайд 6Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

1.

Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети лицом, имеющим доступ к ЭВМ, системе ЭВМ или их сети, повлекшее уничтожение, блокирование или модификацию охраняемой законом информации ЭВМ, если это деяние причинило существенный вред, -

наказывается лишением права занимать определенные должности или заниматься определенной деятельностью на срок до пяти лет, либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов, либо ограничением свободы на срок до двух лет.

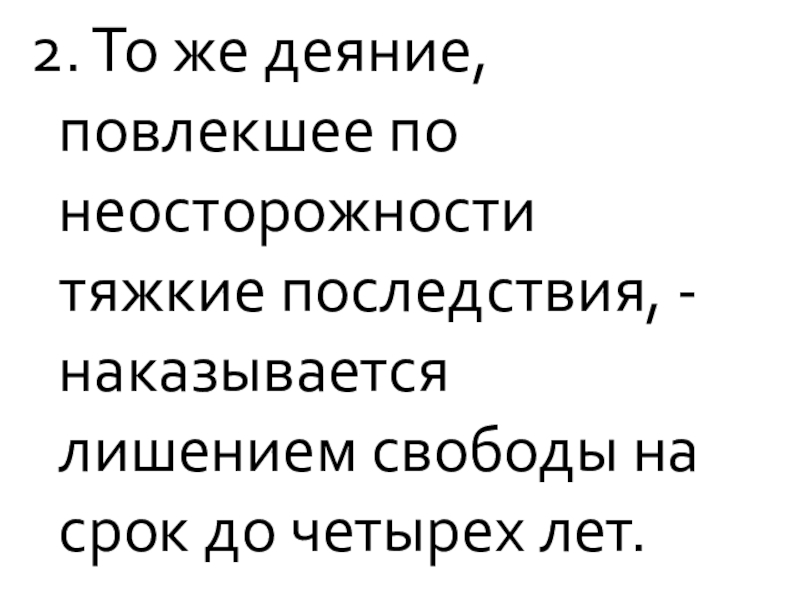

Слайд 72. То же деяние, повлекшее по неосторожности тяжкие последствия, - наказывается лишением

свободы на срок до четырех лет.

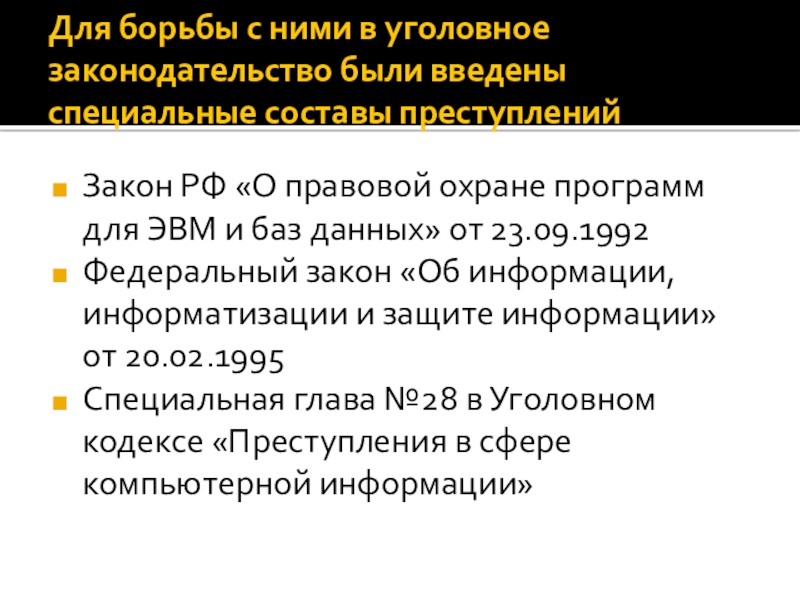

Слайд 8Для борьбы с ними в уголовное законодательство были введены специальные составы

преступлений

Закон РФ «О правовой охране программ для ЭВМ и баз данных» от 23.09.1992

Федеральный закон «Об информации, информатизации и защите информации» от 20.02.1995

Специальная глава №28 в Уголовном кодексе «Преступления в сфере компьютерной информации»

Слайд 9Преступлениями в сфере компьютерной информации являются:

Неправомерный доступ к компьютерной информации (ст.272

УК РФ);

Создание, использование и распространение вредоносных программ (ст.273 УК РФ);

Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети (ст.274 УК РФ)

Создание, использование и распространение вредоносных программ (ст.273 УК РФ);

Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети (ст.274 УК РФ)

Слайд 10Понятие компьютерного преступления

А. Н. Караханьян

«Противозаконные действия, объектом или орудием совершения которых

являются ЭВМ»

Слайд 111993 год

«… предусмотренные уголовным законом общественно опасные действия, в которых машинная

информация является либо средством, либо объектом преступного посягательства»

Слайд 12Средства компьютерной техники можно разделить на 2 группы:

Аппаратные средства – технические

средства, используемые для обработки данных;

Программные средства – объективные формы представления совокупности данных и команд, предназначенных для функционирования компьютеров и компьютерных устройств с целью получения определенного результата.

Программные средства – объективные формы представления совокупности данных и команд, предназначенных для функционирования компьютеров и компьютерных устройств с целью получения определенного результата.

Слайд 13К ним относятся:

Системные программы;

Прикладные программы;

Инструментальные программы;

Машинная информация владельца, собственника, пользователя.

Слайд 14Преступления в сфере компьютерной информации:

Родовым объектом преступления является общественная безопасность и

порядок в отношениях, связанных с информационными процессами.

Предметом является компьютерная информация.

Предметом является компьютерная информация.

Слайд 15Компьютерные преступления имеют материальные составы. Действия (бездействия) должны причинить значительный вред

правам и интересам личности, общества или государства.

Слайд 16Неправомерный доступ к компьютерной информации (ст.272 УК РФ)

Объект – общественные отношения,

обеспечивающие безопасность информационных систем.

Предмет – компьютерная информация.

Предмет – компьютерная информация.

Слайд 17К государственной конфиденциальной информации относятся в частности служебная тайна, государственная тайна,

данные предварительного следствия, сведения о мерах безопасности.

Слайд 18Применение профессиональных знаний для неправомерного доступа к компьютерной информации свидетельствует об

осознании общественной опасности совершаемых действий и о прямом умысле на ознакомление с компьютерной информацией.

Слайд 19Создание, использование и распространение вредоносных программ (ст.273 УК РФ)

ВП могут быть

разделены на 3 больших класса:

Обладают свойствами самостоятельного размножения;

«Опасные вирусы» , разрушающие информационные системы и приносящие существенный вред;

Предназначены для организации неправомерного доступа к чужим информационным ресурсам.

Обладают свойствами самостоятельного размножения;

«Опасные вирусы» , разрушающие информационные системы и приносящие существенный вред;

Предназначены для организации неправомерного доступа к чужим информационным ресурсам.

Слайд 20Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети (ст. 274

УК РФ)

Непосредственным объектом данного преступного деяния являются общественные отношения.

Слайд 21Объективная сторона данного деяния заключается в действиях или бездействии лица, которое

в соответствии с правилами, установленными собственником информационной системы, обязано было осуществлять операции с компьютерной информацией в определенном порядке, но не соблюдало эти правила, и это послужило причиной уничтожения, блокирования или модификации информации.

Слайд 22Основные виды преступлений, связанных с вмешательством в работу компьютера

Способ совершения преступления

слагается из комплекса специфических действий правонарушителя по подготовке, совершению и маскировке преступления. Обычно преступники, совершая эти действия, оставляют определенные следы, которые в последствие позволяют восстановить картину происшедшего, получить представление о своеобразии преступного поведения правонарушителя, о его личностных данных.

Слайд 23В настоящее время можно выделить свыше 20 основных способов совершения компьютерных

преступлений и около 40 их разновидностей.

Выделим несколько основных групп:

Выделим несколько основных групп:

Слайд 241. Изъятие средств компьютерной техники – незаконное изъятие физических носителей, на

которых находится ценная информация.

2. Хищение компьютерной информации – «обычные» хищения попадают под действия уголовного закона, проблемы с хищением информации значительно более сложны. При неправомерном обращении в собственность машинная информация может не изыматься из фондов, а копироваться. Следовательно, машинная информация должна быть выделена как самостоятельный предмет уголовно-правовой охраны.

2. Хищение компьютерной информации – «обычные» хищения попадают под действия уголовного закона, проблемы с хищением информации значительно более сложны. При неправомерном обращении в собственность машинная информация может не изыматься из фондов, а копироваться. Следовательно, машинная информация должна быть выделена как самостоятельный предмет уголовно-правовой охраны.

Слайд 25«Воздушный змей» - хищение информации, перевод денег с счета на счет

разных банков без обеспечения необходимой суммы и без извещения о переводе.

Способы перехвата:

Непосредственный перехват – подключение непосредственно к оборудованию компьютера.

Электронный перехват – дистанционный перехват. Способ основан на установлении приемника, который принимает электромагнитные волны.

Способы перехвата:

Непосредственный перехват – подключение непосредственно к оборудованию компьютера.

Электронный перехват – дистанционный перехват. Способ основан на установлении приемника, который принимает электромагнитные волны.

Слайд 26Аудиоперехват – установка специального прослушивающего устройства («Жучок»).

Видеоперехват – использование видеооптической техники

для перехвата информации.

«Уборка мусора» - физическая и электронная.

«Уборка мусора» - физическая и электронная.

Слайд 273. Получение несанкционированного доступа к средствам компьютерной техники

Несанкционированный доступ осуществляется, как

правило, с использованием чужого имени.

Хакеры «электронные корсары», «компьютерные пираты» - так называют людей, осуществляющих несанкционированный доступ к чужой информационной сети.

Хакеры «электронные корсары», «компьютерные пираты» - так называют людей, осуществляющих несанкционированный доступ к чужой информационной сети.

Слайд 28Виды несанкционированного доступа:

«За дураком» - правонарушитель внутренний пользователь сети, путем прямого

подключения, в момент оставления техники без присмотра в активном режиме.

«Компьютерный абордаж» - подбор кода.

Неспешный выбор – поиск слабых мест в защите компьютерной системы.

«Компьютерный абордаж» - подбор кода.

Неспешный выбор – поиск слабых мест в защите компьютерной системы.

Слайд 29«Брешь» - преступник ищет конкретные участки программы , имеющие ошибки.

«Маскарад»

- преступник входит в систему, выдавая себя за законного пользователя.

«Мистификация»– пользователь, который подключается к чьей-нибудь системе, обычно уверен, что он общается с нужным абонентом, пока пользователь находится в заблуждении, преступник может получить необходимую информацию.

«Мистификация»– пользователь, который подключается к чьей-нибудь системе, обычно уверен, что он общается с нужным абонентом, пока пользователь находится в заблуждении, преступник может получить необходимую информацию.

Слайд 30«Аварийная ситуация» - преступник использует для доступа программы, находящиеся на самом

компьютере.

«Склад без стен»– преступник проникает в систему во время поломки компьютера. В это время нарушается система защиты.

«Склад без стен»– преступник проникает в систему во время поломки компьютера. В это время нарушается система защиты.

Слайд 314. Манипуляция данными и управляющими командами средств компьютерной техники.

Подмен данных.

«Троянский конь»

- введение преступником в чужое ПО специальных программ. Эти программы начинают выполнять новые действия, которые не были запланированы законным владельцем средства компьютерной техники.

Слайд 32«Троянская матрешка» - вид «троянского коня», предполагает самоуничтожение программы из чужого

ПО после выполнения своей задачи.

«Салями» - способ основан на быстродействие компьютерной техники. (перевод денежных средств на счет преступника с остаточных округляемых сумм)

«Салями» - способ основан на быстродействие компьютерной техники. (перевод денежных средств на счет преступника с остаточных округляемых сумм)

Слайд 33«Логическая бомба» - преступник использует этот способ, когда уверен, что наступят

определенные обстоятельства, тайное внесение в чужое ПО специальных команд., разновидность этого способа «временная бомба».

Слайд 345. «Асинхронная атака» - ОС невозможно проверить на полную работоспособность. Искусный

преступник может внести коррективы в нужную ему ОС и заставить работать ее в своих корыстных целях.

6. Моделирование – моделирование поведения устройства или системы с помощью ПО. («двойная» бухгалтерия)

6. Моделирование – моделирование поведения устройства или системы с помощью ПО. («двойная» бухгалтерия)

Слайд 357. Копирование – незаконное копирование информации на свой физический носитель, а

затем использование ее в своих корыстных целях.

Слайд 37Способы:

Создание копии ключевой дискеты;

Модификация кода системы защиты;

Использование механизма установки (снятия) программных

средств защиты информации;

Снятие системы защиты из памяти ЭВМ.

Снятие системы защиты из памяти ЭВМ.

Слайд 39Контрольная работа

Статья 272 (Название, что подразумевает).

Ст 273 (…)

Ст274 (…)

Компьютерное преступление по

А. Н. Караханьян

Родовой объект преступления в сфере компьютерной информации.

Материальный состав преступления в сфере компьютерной информации.

Классификация вирусов.

Родовой объект преступления в сфере компьютерной информации.

Материальный состав преступления в сфере компьютерной информации.

Классификация вирусов.