- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад по информатике на тему Локальные вычислительные сети

Содержание

- 1. Презентация по информатике на тему Локальные вычислительные сети

- 2. заключается в том, чтобы как можно подробнее

- 3. 1. Система пакетной обработкиЦентрализованная система на

- 4. 2. Первые локальные сетиАвтономное использование

- 5. 3. Создание стандартных технологий локальных сетей

- 6. Определение ЛВС Под ЛВС понимают

- 7. Преимущества, получаемые при сетевом объединении персональных компьютеров

- 8. Классификация и особенности ЛВС По назначению ЛВС

- 9. Уровни базовой модели OSI Базовая

- 10. Топология ЛВС1. "Шина" При

- 11. 2. "Звезда" При использовании

- 12. 3. "Кольцо" При такой

- 13. 4. Древовидная структура ЛВС

- 14. Основные архитектуры ЛВС Сеть Ethernet предназначена для

- 15. Сетевые транспортные протоколы передачи данных

- 16. Основные сетевые протоколыNetBEUI предназначен для поддержки локальных

- 17. Аппаратное обеспечение ЛВС В адаптерах для клиентских

- 18. Типы сетевых кабелей Кабель состоит

- 19. Коаксиальный кабель применялся в первых

- 20. Витая пара Витая пара - кабель

- 21. Волоконно-оптический тип кабеля изготавливается из

- 22. Концентратор - это многопортовый повторитель,

- 23. Сеть можно разделить на логические

- 24. Маршрутизатор (router) используется для передачи

- 25. Сетевая операционная система необходима для

- 26. Пользовательское программное обеспечение - MS Office

- 27. Binder – программа для объединения разных документов

- 28. Международная организация стандартизации (МОС)

- 29. Для того, чтобы

- 30. всегда защищайте свои дискеты от

- 31. Несанкционированный доступ - чтение,

- 32. Для успешной защиты своей информации пользователь должен

Слайд 2заключается в том, чтобы как можно подробнее ознакомиться с темой «Локально

познать историю возникновения ЛВС;

показать каким образом и по какому принципу можно построить локально-вычислительную сеть;

рассмотреть программную (особенности сетевых операционных систем и пользовательское программное обеспечение), аппаратную (сетевые адаптеры, концентраторы, коммутаторы, маршрутизаторы и виды сетевых кабелей), информационную (общие понятия по информационной безопасности и защита от вирусов) часть локально-вычислительных сетей;

понять, чем локально – вычислительные сети отличаются от других сетей.

Цель работы:

Задачи работы:

Слайд 31. Система пакетной обработки

Централизованная система на базе мэйнфрейма

В начале

История развития и создания ЛВС

Слайд 42. Первые локальные сети

Автономное использование нескольких мини-компьютеров на

Различные типы связей в первых локальных сетях

В начале 70-х годов появились большие интегральные схемы. Их высокие функциональные возможности привели к созданию мини-компьютеров, которые выполняли некоторые задачи намного быстрее одного мэйнфрейма.

Слайд 53. Создание стандартных технологий локальных сетей

В середине 80-х

4. Современные тенденции

Появилась возможность построения больших корпоративных сетей, В них стала обрабатываться такая информация как голос, видеоизображения, рисунки. Это потребовало внесения изменений в работу протоколов, сетевых операционных систем и коммуникационного оборудования.

Слайд 6Определение ЛВС

Под ЛВС понимают совместное подключение нескольких отдельных

ЛВС относится к географически ограниченным (территориально или производственно) аппаратно-программным реализациям, в которых несколько компьютерных систем связанны друг с другом с помощью соответствующих средств коммуникаций.

Слайд 7Преимущества, получаемые при сетевом объединении персональных компьютеров в виде внутрипроизводственной вычислительной

Разделение ресурсов позволяет экономно использовать ресурсы, например, управлять периферийными устройствами.

Разделение данных предоставляет возможность доступа и управления базами данных с периферийных рабочих мест, нуждающихся в информации.

Разделение программных средств предоставляет возможность одновременного использования централизованных, ранее установленных программных средств.

Разделение ресурсов процессора дает возможность использования вычислительных мощностей для обработки данных другими системами, входящими в сеть.

Многопользовательский режим системы содействуют одновременному использованию централизованных прикладных программных средств, ранее установленных и управляемых. Например, если пользователь системы работает с другим заданием, то текущая выполняемая работа отодвигается на задний план.

Слайд 8Классификация и особенности ЛВС

По назначению ЛВС подразделяются на сети, управляющие

По типам используемых в сети ЭВМ сети подразделяются на однородные и неоднородные.

По способу организации управления однородные вычислительные сети подразделяются на сети с централизованным управлением.

По характеру организации передачи данных ЛВС подразделяются на сети с маршрутизацией информации и сети с селекцией информации.

По характеру физической среды различают сети, физической средой которых могут быть: витая пара, многожильные кабели, коаксиальный кабель, оптоволоконные кабели.

По методу управления средой передачи данных различают сети с методом детерминированного и случайного доступа к моноканалу.

Слайд 9Уровни базовой модели OSI

Базовая модель OSI определяет

Физический уровень – нижний уровень, обеспечивающий физическое кодирование бит кадра в электрические сигналы и передачу их по линиям связи.

Канальный уровень обеспечивает формирование фреймов (кадров), передаваемых через физический уровень, контроль ошибок и управление потоком данных.

Сетевой уровень форматирует данные транспортного уровня и снабжает их информацией, необходимой для маршрутизации.

Транспортный уровень отвечает за передачу данных от источника до получателя с уровнем качества, затребованным сеансовым уровнем.

Сеансовый уровень обеспечивает инициацию и завершение диалога между устройствами, синхронизацию и последовательность пакетов в сетевом диалоге, надежность соединения до конца сеанса.

Уровень представления данных обеспечивает преобразование кодов, форматов файлов, сжатие и распаковку, шифрование и дешифрование данных.

Прикладной уровень – высший уровень модели, который обеспечивает пользовательской прикладной программе доступ к сетевым ресурсам.

Слайд 10Топология ЛВС

1. "Шина"

При использовании шинной топологии компьютеры

Слайд 112. "Звезда"

При использовании топологии «звезда», каждый компьютер

Слайд 123. "Кольцо"

При такой топологии узлы сети образуют

Слайд 134. Древовидная структура ЛВС

Древовидная структура ЛВС образуется

Вычислительные сети с древовидной структурой применяются там, где невозможно непосредственное применение базовых сетевых структур в чистом виде.

Слайд 14Основные архитектуры ЛВС

Сеть Ethernet предназначена для объединения различных учрежденческих рабочих

Token Ring (маркерное кольцо) — архитектура сетей с кольцевой логической топологией и детерминированным методом доступа, основанном на передаче маркера. Преимущество – ограниченное время ожидания обслуживания узла, обусловленное детерминированным методом доступа и возможностью управления приоритетом.

Сеть ArcNet фирмы Datapoint - одна из первых локальных сетей с маркерным методом доступа. Скорость передачи информации относительно невысокая – 2,5 Мбит/с, однако последняя разработка сети - ArcNet Plus работает на скорости 20 Мбит/с.

Слайд 15Сетевые транспортные протоколы передачи данных

Основная задача протоколов

Слайд 16Основные сетевые протоколы

NetBEUI предназначен для поддержки локальных сетей рабочих групп с

NWLINK представляет собой реализацию Microsoft стека протоколов IPX/SPX компании Novell. Этот протокол реализует относительно разумный компромисс между простым не маршрутизируемым транспортным протоколом NetBEUI и сложным маршрутизируемым протоколом ТСР/IР.

ТСР/IР - это установка протоколов, используемых для связи компьютерных сетей и маршрутизации движения информации между большим количеством различных компьютеров. “ТСР” означает “Протокол контроля передачи”, а “IР” означает “Протокол межсетевого взаимодействия”.

Слайд 17Аппаратное обеспечение ЛВС

В адаптерах для клиентских компьютеров значительная часть работы

Адаптеры, предназначенные для серверов, снабжаются собственными процессорами, которые самостоятельно выполняют большую часть работы по передаче кадров из оперативной памяти в сеть и в обратном направлении.

Сетевой адаптер совместно с драйвером выполняют две операции: передачу и прием кадра. Сетевые адаптеры делятся на адаптеры для клиентских компьютеров и адаптеры для серверов.

Слайд 18Типы сетевых кабелей

Кабель состоит из проводников, слоев

При выборе кабеля учитывается безопасность кабеля и помехозащищенность.

Безопасность определяет, где кабель может быть проложен и какой тип может быть проложен. При прокладке кабелей по вентиляционным шахтам нужно выбирать кабель с отметкой о прохождении теста (Тоннель - теста).

Необходимо учитывать два источника помех: электромагнитные помехи – создает лампа дневного освещения, обогревательные приборы, кондиционеры и т.д.; радиопомехи (RFI) создаются всеми видами радиопередатчиков.

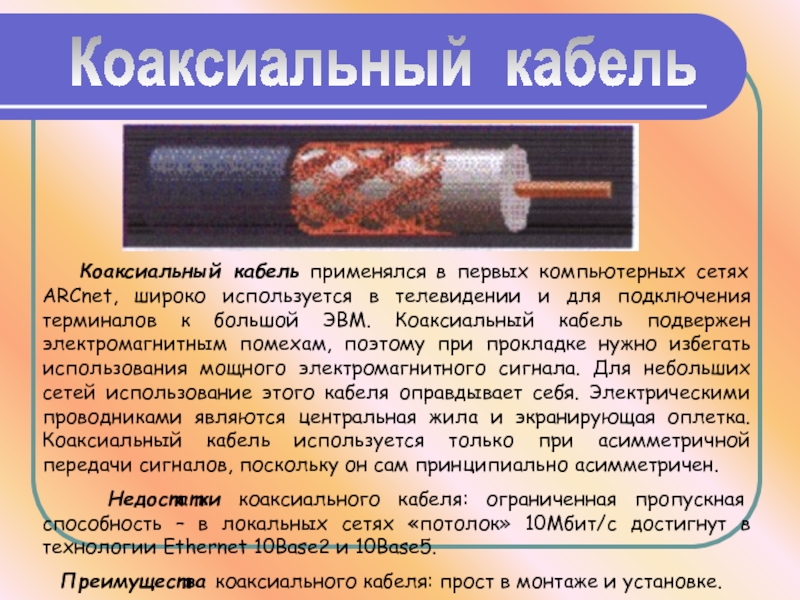

Слайд 19 Коаксиальный кабель применялся в первых компьютерных сетях ARCnet, широко

Недостатки коаксиального кабеля: ограниченная пропускная способность – в локальных сетях «потолок» 10Мбит/с достигнут в технологии Ethernet 10Base2 и 10Base5.

Преимущества коаксиального кабеля: прост в монтаже и установке.

Коаксиальный кабель

Слайд 20Витая пара

Витая пара - кабель в виде витой пары

Если в одной оболочке находятся 2 и более провода, существует вероятность того, что данные в одном проводе повредят данные в другом, т.е. перебьют данные (кростояк). Существует два вида: экранированный (FTP или STP что правильнее) и неэкранированный. Отличие: в отдельной добавочной изоляции (фольга плюс дополнительный провод, на массу). Основной недостаток то, что он чувствителен к радио- и электропомехам, больше чем коаксиальный.

Слайд 21 Волоконно-оптический тип кабеля изготавливается из стекла или из полимера,

Преимущества: неподвержен электромагнитным и радио помехам, устойчив к физическим повреждениям и безопасен к утечке информации.

Недостатки: стоимость, температурные воздействия (стекло мутнеет).

Волоконно - оптический кабель

Слайд 22 Концентратор - это многопортовый повторитель, служит для объединения ПК

Малогабаритные концентраторы с фиксированным числом портов (4-16) применяются в небольших сетях. Они имеют выносной адаптер питания – блок с трансформатором и выпрямителем, смонтированный прямо на питающей вилке. Такое подключение питания не предусматривает заземления, что очень плохо.

Концентраторы с фиксированной конфигурацией формата 19” имеют встроенный блок питания, предусмотрено заземление, количество портов до 36.

Модульные концентраторы выполняются в виде шасси с пассивной объединяющей шиной. Шасси снабжается источником питания. Количество портов исчисляется сотнями.

Стековые концентраторы - устройства с фиксированной конфигурацией, имеющие специальный интерфейс для объединения нескольких устройств в стек. Стек подразумевает, что несколько физических устройств выступают как единое устройство. Стек может быть локальным – устройства соединяются специальными короткими кабелями (0,3 – 1,5) или распределенным – устройства соединяются обычным 4-парным кабелем длиной до 100м.

Концентратор

Слайд 23 Сеть можно разделить на логические сегменты с помощью устройств

Коммутаторы контролируют сетевой трафик и управляют его движением, анализируя адреса назначения каждого пакета, Коммутатор знает, какие устройства соединены с его портами, и направляет пакеты только на необходимые порты. Это дает возможность одновременно работать с несколькими портами, расширяя тем самым полосу пропускания.

Таким образом, коммутация уменьшает количество лишнего трафика, что происходит в тех случаях, когда одна и та же информация передается всем портам,

В сети большого размера (около 50 пользователей) может появиться необходимость использовать коммутаторы для разделения сети на сегменты, чтобы уменьшить количество необязательного трафика.

Коммутатор

Слайд 24 Маршрутизатор (router) используется для передачи пакетов между сетями. Представляет

Маршрутизаторы обеспечивают функции: выбор наилучшего маршрута для передачи сообщения, адресованного другой сети; управление балансированной нагрузкой в сети путем равномерного распределения потоков данных; защиту данных; буферизацию передаваемых данных; различные протокольные преобразования.

Использование маршрутизаторов при объединении ряда небольших локальных сетей в единую сеть дает следующие преимущества:

обеспечивается большая безопасность информации, циркулирующей в сети;

повышается надежность работы сети;

увеличивается производительность в пределах каждой индивидуальной сети, входящей в состав единой сети;

увеличивается диапазон действия сети.

Маршрутизатор

Слайд 25 Сетевая операционная система необходима для управления потоками сообщений между

В некоторых компьютерных сетях есть выделенный автономный компьютер, который выполняет функции только файлового сервера. Такие системы называются ЛВС с файловым сервером. В других, малых ЛВС, рабочая станция может одновременно выполнять и функции файлового сервера. Это одноранговые ЛВС.

Компоненты сетевой операционной системы на каждой рабочей станции и файловом сервере взаимодействуют друг с другом посредством языка, называемым протоколом. Одним из общих протоколов является протокол фирмы IBM NetBIOS (Network Basic Input Output System -Сетевая операционная система ввода-вывода). Другим распространенным протоколом является IPX (Internet-work Packet Exchange - Межсетевой обмен пакетами) фирмы Novell.

Сетевые операционные системы

Слайд 26Пользовательское программное обеспечение -

MS Office

Microsoft Office –

В Microsoft Office входят:

Word – мощная программа для работы с текстовыми документами.

Excel – программа, предоставляющая широкие функции для работы с электронными таблицами.

Access – сильнейшее средство для работы с базами данных.

Power Point позволяет легко и быстро создать качественные, красиво оформленные электронные презентации (в виде набора слайдов).

Слайд 27Binder – программа для объединения разных документов Office в одно целое.

Outlook

PhotoEditor – приложение Office, обрабатывающее растровые изображения.

Различные вспомогательные программы, работающие вместе с основными приложениями Office:

Graph - программа для построения диаграмм и графиков,

Equation - программа для вставки в документ математических и других видов формул) и множество других полезных программ.

MS Office

Слайд 28 Международная организация стандартизации (МОС) определяет следующие службы безопасности:

обеспечение целостности;

засекречивание данных;

контроль доступа;

защита от отказов.

При работе служб безопасности используются различные механизмы безопасности:

шифрование;

контроль доступа;

цифровая подпись.

Шифрование применяется для реализации служб засекречивания и используется в ряде других служб.

Механизмы контроля доступа обеспечивают реализацию одноименной службы безопасности, осуществляют проверку полномочий объектов сети, т.е. программ и пользователей, на доступ к ресурсам сети.

Цифровая подпись используется для реализации служб аутентификации и защиты от отказов. Она призвана служить электронным аналогом реквизита подписи, используемого на бумажных документах

Защита информации в ЛВС

Слайд 29 Для того, чтобы не подвергнуть компьютер заражению

оснастите свой компьютер современными антивирусными программами;

перед считыванием с дискет информации, записанной на других компьютерах, всегда проверяйте эти дискеты на наличие вирусов, запуская антивирусные программы своего компьютера;

при переносе на свой компьютер файлов в архивированном виде проверяйте их сразу же после разархивации на жестком диске, ограничивая область проверки только вновь записанными файлами;

периодически проверяйте на наличие вирусов жесткие диски компьютера, запуская антивирусные программы для тестирования файлов, памяти и системных областей дисков с защищенной от записи дискеты, предварительно загрузив операционную систему с защищенной от записи системной дискеты;

Защита от вирусов

Слайд 30 всегда защищайте свои дискеты от записи при работе на

обязательно делайте архивные копии на дискетах ценной для вас информации

не оставляйте в кармане дисковода А дискеты при включении или перезагрузке операционной системы, чтобы исключить заражение компьютера загрузочными вирусами

используйте антивирусные программы для входного контроля всех исполняемых файлов, получаемых из компьютерных сетей

Защита от вирусов

Слайд 31 Несанкционированный доступ - чтение, обновление или разрушение информации

Несанкционированный доступ или взлом осуществляется с использованием чужого имени, изменением физических адресов устройств, использованием информации, оставшейся после решения задач, модификацией программного и информационного обеспечения, хищением носителя информации, установкой аппаратуры записи.

Для защиты информации от несанкционированного доступа применяются:

организационные мероприятия;

технические средства;

программные средства;

криптография.

Защита от взлома и

несанкционированного доступа

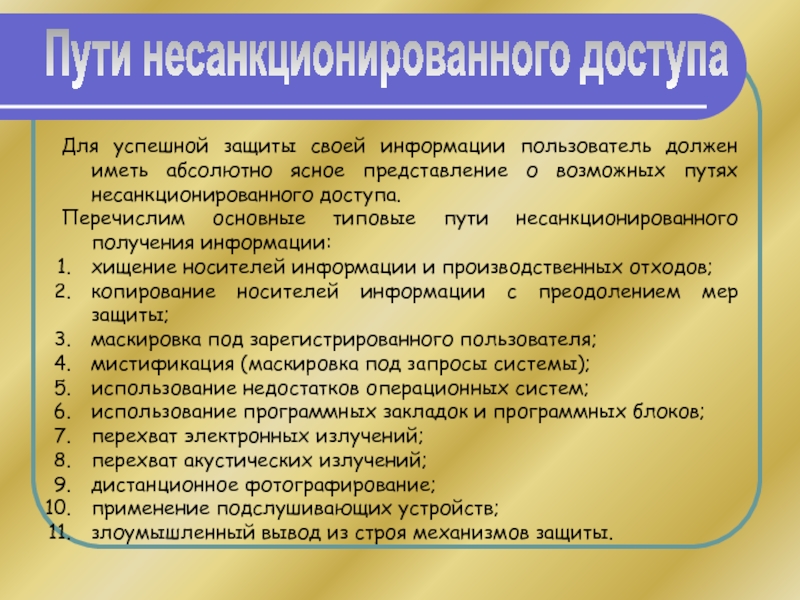

Слайд 32Для успешной защиты своей информации пользователь должен иметь абсолютно ясное представление

Перечислим основные типовые пути несанкционированного получения информации:

хищение носителей информации и производственных отходов;

копирование носителей информации с преодолением мер защиты;

маскировка под зарегистрированного пользователя;

мистификация (маскировка под запросы системы);

использование недостатков операционных систем;

использование программных закладок и программных блоков;

перехват электронных излучений;

перехват акустических излучений;

дистанционное фотографирование;

применение подслушивающих устройств;

злоумышленный вывод из строя механизмов защиты.

Пути несанкционированного доступа