- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад по информатике на тему Компьютерные атаки (10 класс)

Содержание

- 1. Презентация по информатике на тему Компьютерные атаки (10 класс)

- 2. Компьютерная атакаэто целенаправленное воздействие на АИС, осуществляемое

- 3. Примеры уязвимости КС ошибки, допущенные в ходе

- 4. Классификация компьютерных атак По типу используемой уязвимости,

- 5. Современные ВПЛидирует ОС Windows, что говорит главным

- 6. Современные ВПузлы со старыми системами без обновления

- 7. Сетевые атакисбор информации изучение сетевой топологии, определение

- 8. Исследование сетевой топологии ICMP-сканирование команда ECHO_REQUEST протокола

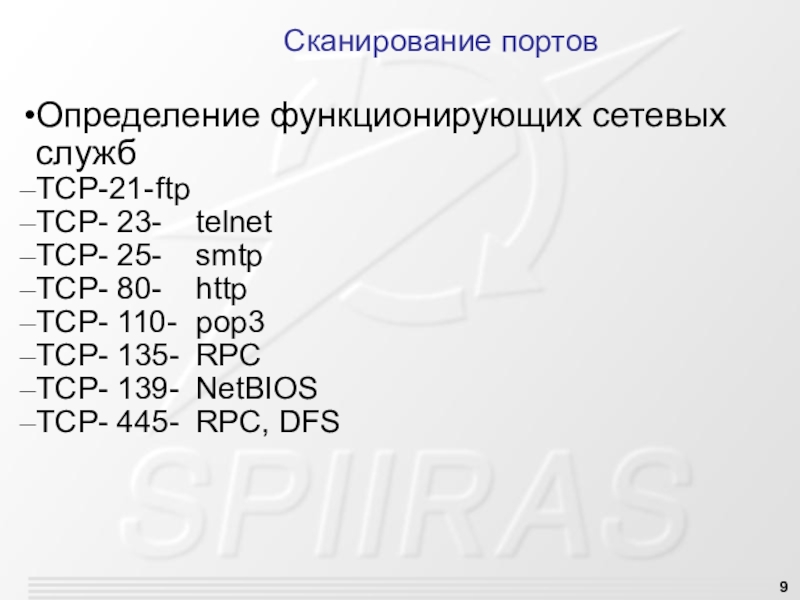

- 9. Сканирование портовОпределение функционирующих сетевых службTCP-21- ftpTCP- 23- telnetTCP- 25- smtpTCP- 80- httpTCP- 110- pop3TCP- 135- RPCTCP- 139- NetBIOSTCP- 445- RPC, DFS

- 10. Иные способы сканированияSYN-сканирование, FIN-сканирование, ACK-сканирование, XMAS-сканирование, NULL-сканирование, UDP-сканирование

- 11. Реализации атакАнонимное подключение в ОС Windowsnet use \\*.*.*.*\IPC$ "" /user:""

- 12. Общие принципы защитыОбнаружение и запрет:входящих ICMP-запросовисходящих ICMP-ответовустановки TCP-соединений извнеопасных TCP- и UDP-портов

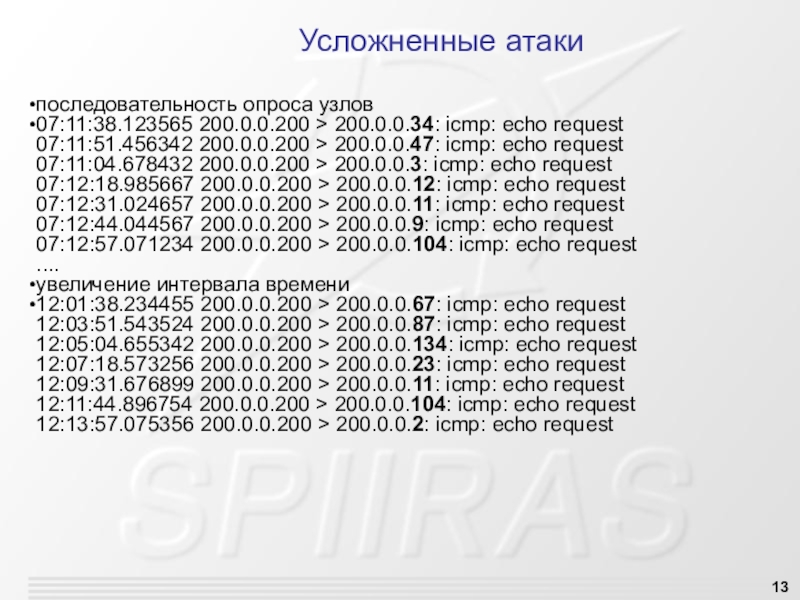

- 13. Усложненные атакипоследовательность опроса узлов 07:11:38.123565 200.0.0.200 >

Компьютерная атакаэто целенаправленное воздействие на АИС, осуществляемое программными средствами с целью нарушения конфиденциальности, целостности или доступности информации Осуществление компьютерных атак становится возможным благодаря наличию в компьютерной системе уязвимостей

Слайд 1Компьютерные атаки

Рыжков С.Р

Санкт-Петербургский институт

информатики и автоматизации РАН

www.spiiras.nw.ru, ryzhkov@iias.spb.su

Слайд 2Компьютерная атака

это целенаправленное воздействие на АИС, осуществляемое программными средствами с целью

нарушения конфиденциальности, целостности или доступности информации

Осуществление компьютерных атак становится возможным благодаря наличию в компьютерной системе уязвимостей

Осуществление компьютерных атак становится возможным благодаря наличию в компьютерной системе уязвимостей

Слайд 3Примеры уязвимости КС

ошибки, допущенные в ходе разработки ПО или протоколов

обмена

например, отсутствие механизмов защиты информации от несанкционированного доступа

ошибки в программном коде, позволяющие тем или иным образом обойти систему защиты

(например, ошибки программирования, создающие возможность выполнить атаку на переполнение буфера)

ошибки конфигурирования и администрирования

(неправильная настройка системы защиты, слишком короткий пароль и т. д.).

например, отсутствие механизмов защиты информации от несанкционированного доступа

ошибки в программном коде, позволяющие тем или иным образом обойти систему защиты

(например, ошибки программирования, создающие возможность выполнить атаку на переполнение буфера)

ошибки конфигурирования и администрирования

(неправильная настройка системы защиты, слишком короткий пароль и т. д.).

Слайд 4Классификация компьютерных атак

По типу используемой уязвимости, то есть с позиции

атакуемого

По конечной цели злоумышленника, то есть с позиции атакующего

вывод компьютерной системы из строя или ее блокирование (отказ в обслуживании, Denial-of-Service, DoS),

копирование или подмена интересующей информации,

получение полномочий суперпользователя

По признакам, позволяющим обнаружить атаку, то есть с позиции наблюдателя

наличие в журнале регистрации событий или сетевом трафике определенной информации,

подключение к определенной сетевой службе и пр.

По конечной цели злоумышленника, то есть с позиции атакующего

вывод компьютерной системы из строя или ее блокирование (отказ в обслуживании, Denial-of-Service, DoS),

копирование или подмена интересующей информации,

получение полномочий суперпользователя

По признакам, позволяющим обнаружить атаку, то есть с позиции наблюдателя

наличие в журнале регистрации событий или сетевом трафике определенной информации,

подключение к определенной сетевой службе и пр.

Слайд 5Современные ВП

Лидирует ОС Windows, что говорит главным образом о популярности самой

ОС у конечных пользователей

Технологии распространения

с помощью вложений в почтовые сообщения

с помощью уязвимостей ОС Windows и ее приложений

Технологии распространения

с помощью вложений в почтовые сообщения

с помощью уязвимостей ОС Windows и ее приложений

Слайд 6Современные ВП

узлы со старыми системами без обновления уязвимых компонентов, уязвимости «живут»

1-2 года;

рост числа атак, конечной целью которых является рассылка спама;

наличие «фонового шума» (15% трафика), вызванного большим количеством bot-сетей, ориентированных на устаревшие уязвимости;

распространение вредоносных программ через веб-страницы;

увеличение количества атак, основанных на подборе паролей (bruteforce), направленных на MSSQL, SSH, FTP

рост числа атак, конечной целью которых является рассылка спама;

наличие «фонового шума» (15% трафика), вызванного большим количеством bot-сетей, ориентированных на устаревшие уязвимости;

распространение вредоносных программ через веб-страницы;

увеличение количества атак, основанных на подборе паролей (bruteforce), направленных на MSSQL, SSH, FTP

Слайд 7Сетевые атаки

сбор информации

изучение сетевой топологии,

определение типа и версии ОС

атакуемого узла,

доступных сетевых сервисов

выявление уязвимых мест атакуемой системы

анализ наличия уязвимостей в ПО и его настройках

реализация выбранной атаки

отправка сетевых пакетов на определенные сетевые службы

SYN Flood, Teardrop, UDP Bomb, подбор паролей

доступных сетевых сервисов

выявление уязвимых мест атакуемой системы

анализ наличия уязвимостей в ПО и его настройках

реализация выбранной атаки

отправка сетевых пакетов на определенные сетевые службы

SYN Flood, Teardrop, UDP Bomb, подбор паролей

Слайд 8Исследование сетевой топологии

ICMP-сканирование

команда ECHO_REQUEST протокола ICMP

ответное сообщение ECHO_REPLY

TCP-сканирование

последовательная установка сетевого соединения по определенному порту с перебором IP-адресов

Слайд 9Сканирование портов

Определение функционирующих сетевых служб

TCP-21- ftp

TCP- 23- telnet

TCP- 25- smtp

TCP- 80- http

TCP- 110- pop3

TCP- 135- RPC

TCP- 139- NetBIOS

TCP-

445- RPC, DFS

Слайд 10Иные способы сканирования

SYN-сканирование,

FIN-сканирование,

ACK-сканирование,

XMAS-сканирование,

NULL-сканирование,

UDP-сканирование

Слайд 12Общие принципы защиты

Обнаружение и запрет:

входящих ICMP-запросов

исходящих ICMP-ответов

установки TCP-соединений извне

опасных TCP- и

UDP-портов

Слайд 13Усложненные атаки

последовательность опроса узлов

07:11:38.123565 200.0.0.200 > 200.0.0.34: icmp: echo request

07:11:51.456342

200.0.0.200 > 200.0.0.47: icmp: echo request

07:11:04.678432 200.0.0.200 > 200.0.0.3: icmp: echo request

07:12:18.985667 200.0.0.200 > 200.0.0.12: icmp: echo request

07:12:31.024657 200.0.0.200 > 200.0.0.11: icmp: echo request

07:12:44.044567 200.0.0.200 > 200.0.0.9: icmp: echo request

07:12:57.071234 200.0.0.200 > 200.0.0.104: icmp: echo request

....

увеличение интервала времени

12:01:38.234455 200.0.0.200 > 200.0.0.67: icmp: echo request 12:03:51.543524 200.0.0.200 > 200.0.0.87: icmp: echo request 12:05:04.655342 200.0.0.200 > 200.0.0.134: icmp: echo request 12:07:18.573256 200.0.0.200 > 200.0.0.23: icmp: echo request 12:09:31.676899 200.0.0.200 > 200.0.0.11: icmp: echo request 12:11:44.896754 200.0.0.200 > 200.0.0.104: icmp: echo request 12:13:57.075356 200.0.0.200 > 200.0.0.2: icmp: echo request

увеличение интервала времени

12:01:38.234455 200.0.0.200 > 200.0.0.67: icmp: echo request 12:03:51.543524 200.0.0.200 > 200.0.0.87: icmp: echo request 12:05:04.655342 200.0.0.200 > 200.0.0.134: icmp: echo request 12:07:18.573256 200.0.0.200 > 200.0.0.23: icmp: echo request 12:09:31.676899 200.0.0.200 > 200.0.0.11: icmp: echo request 12:11:44.896754 200.0.0.200 > 200.0.0.104: icmp: echo request 12:13:57.075356 200.0.0.200 > 200.0.0.2: icmp: echo request