- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад к уроку информатики Информационная безопасность

Содержание

- 1. Презентация к уроку информатики Информационная безопасность

- 2. Мы живем в век информационных технологий.

- 3. Цели и задачи информационной безопасности:СекретностьЦелостностьИдентификацияАутентификацияУполномочиваниеКонтроль доступаСертификацияБезотказностьДатирование АннулированиеСвидетельствованиеАнонимность

- 4. Информационные угрозы - это потенциальные антропогенные, техногенные или стихийные носители угрозы безопасности.

- 5. Распространённые угрозы:"троян" или троянский конь (troj);червь (worm);шпион или spy, rootkick;bot или zombie.

- 6. Компьютерные черви Известные

- 7. Троян или «троянский конь» Заражение Трояном - вам

- 8. Троян или «троянский конь»Наиболее часто встречающиеся источники

- 9. bot или zombieЭта программа позволяет злоумышленникам удаленно

- 10. Шпион или spyЭти программы предназначены для шпионажа

- 11. Руткит (rootkick)Это программа (набор программ) для скрытия

- 12. Методы защиты информации от информационных угроз:Для защиты компьютера от заражения вирусами необходимо установить антивирусное программное обеспечение.

- 13. Антивирусная программа -это компьютерная программа, целью которой

- 14. Выбор защитного ПО является очень важным моментом

- 15. Рекомендую использовать следующие антивирусные программы:AVAST FREE ANTIVIRUSAVG

- 16. Вывод:Информационная среда - сложный многоплановый механизм, в

- 17. Интернет – ресурсы:https://sl2.edumsko.ru/uploads/33200/33145/section/782325/IB.jpg?1537860502675http://www.kamerata.org/files/computer-securyty.jpghttp://www.dgcomunicacion.com/uploads/txtarticulofoto/virus-de-gusano.jpghttps://ozr-shkdr1.edumsko.ru/uploads/1900/1857/section/781657/holy-mega-ddos-attacks-batman-resize.jpg?1529561780479http://companion-news.ru/images/stories/virus.pnghttps://carolberryart.files.wordpress.com/2017/06/computervirus-500px.jpg

- 18. Интернет – ресурсы:https://vmnews.ru/site-specific/vmnews.ru/upload/legacy/article-illustrations/%D1%82%D1%80%D0%BE%D1%8F%D0%BD.jpghttps://www.softfeed.in/wp-content/uploads/2018/06/banking-trojan-targets-banks-apps-including-indias-hdfc-sbi.jpghttps://infolific.com/images/technology/software/zombie-pc.jpg

Слайд 2Мы живем в век информационных технологий. Социальные сети привели к распространению

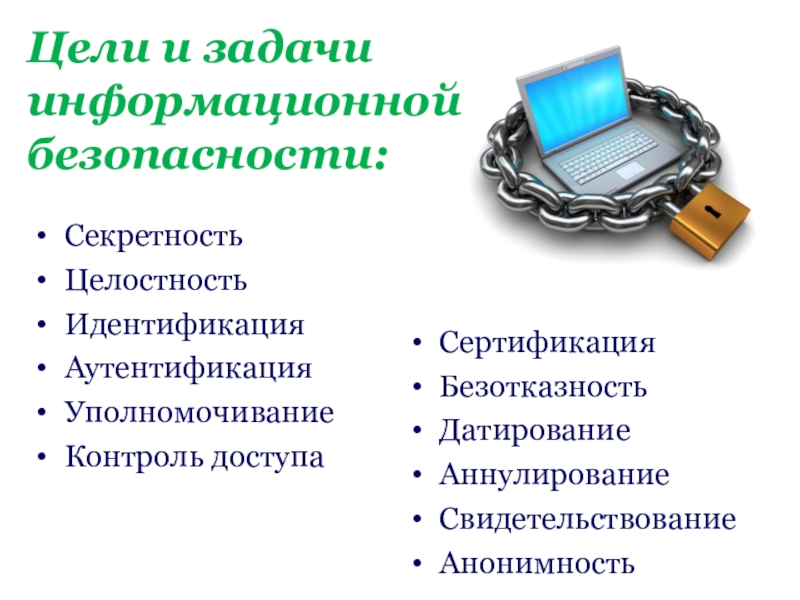

Слайд 3Цели и задачи информационной безопасности:

Секретность

Целостность

Идентификация

Аутентификация

Уполномочивание

Контроль доступа

Сертификация

Безотказность

Датирование

Аннулирование

Свидетельствование

Анонимность

Слайд 4Информационные угрозы -

это потенциальные антропогенные, техногенные или стихийные носители угрозы

Слайд 5Распространённые угрозы:

"троян" или троянский конь (troj);

червь (worm);

шпион или spy,

rootkick;

bot

Слайд 6Компьютерные черви

Известные компьютерные черви типа IM-Worm

Данный прием практически полностью повторяет один из используемых почтовыми червями способов саморассылки.

Слайд 7Троян или «троянский конь»

Заражение Трояном - вам приходит письмо от человека

«Привет! Я только вернулась с моря - так клева отдохнула! Вот мои фотки - посмотри.», и вложенными файлами с расширением «.JPG».

Вот эти самые файлы это и есть троянский конь в недрах которого спрятан вредоносный код.

Слайд 8Троян или «троянский конь»

Наиболее часто встречающиеся источники заражения - электронная почта,

Что делает «Троян»?

Задача этого вируса открыть путь для остальных вирусов, выступить первым плацдармом.

Слайд 9bot или zombie

Эта программа позволяет злоумышленникам удаленно и скрытно управлять зараженными

Причем управлять может каждым зараженным ПК в отдельности, их группой и всей сетью целиком.

Слайд 10Шпион или spy

Эти программы предназначены для шпионажа за пользователем.

Клавиатурные шпионы

Компьютерные шпионы осуществляют:

скрытный сбор информации,

скрытную отправку собранной информации.

Слайд 11Руткит (rootkick)

Это программа (набор программ) для скрытия следов присутствия злоумышленника или

Установив руткит на ваш компьютер, злоумышленник (хакер) получает над ним полный контроль, может удаленно управлять компьютером и загружать на него другие вредоносные программы.

Слайд 12Методы защиты информации от информационных угроз:

Для защиты компьютера от заражения вирусами

Слайд 13Антивирусная

программа -

это компьютерная программа, целью которой является обнаружить, предотвратить размножение и

Слайд 14Выбор защитного ПО является очень важным моментом в условиях нынешней действительности,

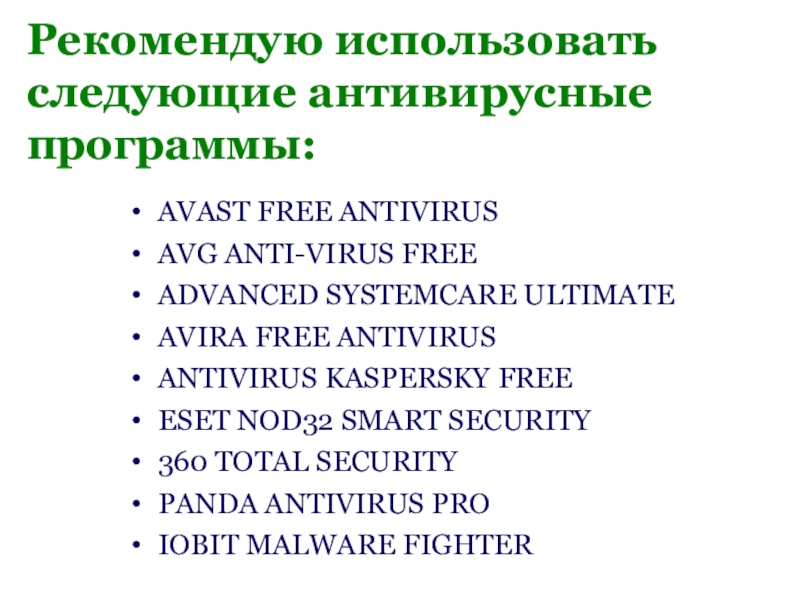

Слайд 15Рекомендую использовать следующие антивирусные программы:

AVAST FREE ANTIVIRUS

AVG ANTI-VIRUS FREE

ADVANCED SYSTEMCARE ULTIMATE

AVIRA

ANTIVIRUS KASPERSKY FREE

ESET NOD32 SMART SECURITY

360 TOTAL SECURITY

PANDA ANTIVIRUS PRO

IOBIT MALWARE FIGHTER

Слайд 16Вывод:

Информационная среда - сложный многоплановый механизм, в котором взаимодействуют электронное оборудование,

Обеспечение информационной безопасности является комплексной задачей.