- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад к Л-9 Защита информации (2 курс СД)

Содержание

- 1. Презентация к Л-9 Защита информации (2 курс СД)

- 2. 1. Проблема защиты информации Группы проблем:

- 3. Слайд 3

- 4. Слайд 4

- 5. Направления исследованийзащита от несанкционированных действий и разграничение

- 6. 2.Основные понятия Защита информации — это деятельность

- 7. Защита информации от утечки — деятельность по

- 8. 3.Методы защиты информации Методы защиты информации:

- 9. Авторизация. Этот метод позволяет создавать группы пользователей,

- 10. Физическая защита. Администратору сети необходимо

- 11. Идентификация Идентификация позволяет определить субъект (терминал пользователя,

- 12. Методы аутентификацииБиометрия. Используется аутентификация по геометрии руки,

- 13. SMART-карты (интеллектуальные карты). Их удобство заключается в

- 14. е-Token (электронный ключ) – аналог SMART-карты, выполненный в виде брелка, подключающегося через USB-порт.

- 15. Особенностями современных информационных технологий, прямо или косвенно

- 16. Меры по защите информации и сетей осуществляются

- 17. В современной практике выделяют следующие группы средств:организационные;антивирусные;защита с помощью паролей;криптографические;стенографические.

1. Проблема защиты информации Группы проблем:

Слайд 5Направления исследований

защита от несанкционированных действий и разграничение доступа к данным в

информационно-вычислительных системах коллективного пользования;

идентификация и аутентификация пользователей и технических средств (в том числе "цифровая" подпись);

обеспечение в системах связи и передачи данных защиты от появления дезинформации;

создание технического и системного программного обеспечения высокого уровня надежности и использование стандартов (международных, национальных и корпоративных) по обеспечению безопасности данных;

защита информации в телекоммуникационных сетях;

разработка правовых аспектов компьютерной безопасности.

идентификация и аутентификация пользователей и технических средств (в том числе "цифровая" подпись);

обеспечение в системах связи и передачи данных защиты от появления дезинформации;

создание технического и системного программного обеспечения высокого уровня надежности и использование стандартов (международных, национальных и корпоративных) по обеспечению безопасности данных;

защита информации в телекоммуникационных сетях;

разработка правовых аспектов компьютерной безопасности.

Слайд 62.Основные понятия

Защита информации — это деятельность по предотвращению утечки защищаемой информации,

несанкционированных и непреднамеренных воздействий на защищаемую информацию.

Объект защиты — информация, носитель информации или информационный процесс, в отношении которых необходимо обеспечивать защиту в соответствии с поставленной целью защиты информации.

Цель защиты информации —предотвращение ущерба собственнику, владельцу, пользователю информации в результате возможной утечки информации и/или несанкционированного и непреднамеренного воздействия на информацию.

Объект защиты — информация, носитель информации или информационный процесс, в отношении которых необходимо обеспечивать защиту в соответствии с поставленной целью защиты информации.

Цель защиты информации —предотвращение ущерба собственнику, владельцу, пользователю информации в результате возможной утечки информации и/или несанкционированного и непреднамеренного воздействия на информацию.

Слайд 7Защита информации от утечки — деятельность по предотвращению неконтролируемого распространения защищаемой

информации от ее разглашения, несанкционированного доступа (НСД) к защищаемой информации и получения защищаемой информации злоумышленниками.

Защита информации от разглашения — деятельность по предотвращению несанкционированного доведения защищаемой информации до неконтролируемого количества получателей информации.

Защита информации от НСД — деятельность по предотвращению получения защищаемой информации заинтересованным субъектом с нарушением установленных правовыми документами или собственником либо владельцем информации прав или правил доступа к защищаемой информации.

Информационная безопасность - защищенность информации от незаконного ознакомления, преобразования и уничтожения, а также защищенность информационных ресурсов от воздействий, направленных на нарушение их работоспособности.

Защита информации от разглашения — деятельность по предотвращению несанкционированного доведения защищаемой информации до неконтролируемого количества получателей информации.

Защита информации от НСД — деятельность по предотвращению получения защищаемой информации заинтересованным субъектом с нарушением установленных правовыми документами или собственником либо владельцем информации прав или правил доступа к защищаемой информации.

Информационная безопасность - защищенность информации от незаконного ознакомления, преобразования и уничтожения, а также защищенность информационных ресурсов от воздействий, направленных на нарушение их работоспособности.

Слайд 9Авторизация. Этот метод позволяет создавать группы пользователей, наделять эти группы разными уровнями

доступа к сетевым и информационным ресурсам и контролировать доступ пользователя к этим ресурсам.

Слайд 10 Физическая защита. Администратору сети необходимо знать все возможные точки

физического проникновения в сеть или нанесения ущерба.

Физические устройства защиты:

Физические устройства доступности к сетевым узлам и линиям связи.

Противопожарные меры

Защита поддержки инфраструктуры (электропитание, кондиционирование…)

Защита мобильных и радио систем.

Защита от перехвата данных.

Поддержка текущей работоспособности.

Резервное копирование.

Управление носителями.

Регламентированные работы.

Физические устройства защиты:

Физические устройства доступности к сетевым узлам и линиям связи.

Противопожарные меры

Защита поддержки инфраструктуры (электропитание, кондиционирование…)

Защита мобильных и радио систем.

Защита от перехвата данных.

Поддержка текущей работоспособности.

Резервное копирование.

Управление носителями.

Регламентированные работы.

Слайд 11Идентификация

Идентификация позволяет определить субъект (терминал пользователя, процесс) по уникальному номеру,

сетевому имени и другим признакам.

Аутентификация- проверка подлинности субъекта, например по паролю, PIN-коду, криптографическому ключу и т.д.

Аутентификация- проверка подлинности субъекта, например по паролю, PIN-коду, криптографическому ключу и т.д.

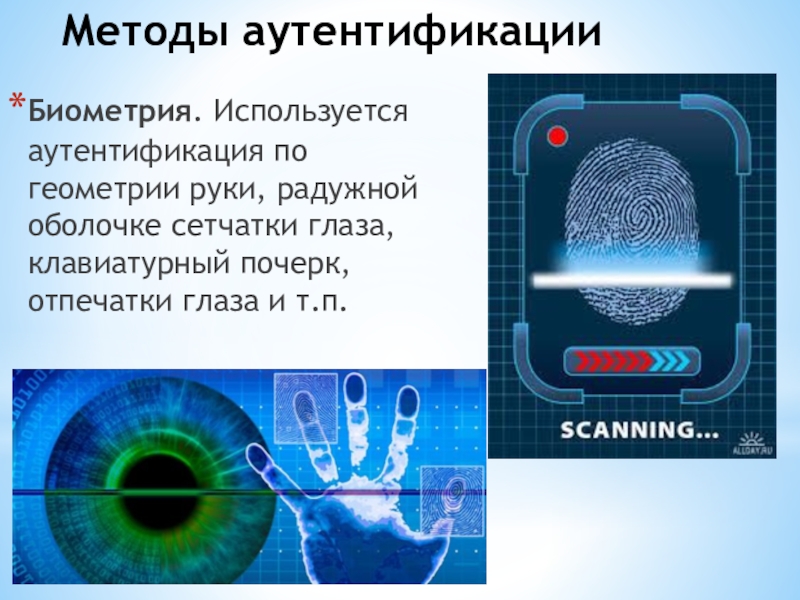

Слайд 12Методы аутентификации

Биометрия. Используется аутентификация по геометрии руки, радужной оболочке сетчатки глаза,

клавиатурный почерк, отпечатки глаза и т.п.

Слайд 13SMART-карты (интеллектуальные карты). Их удобство заключается в портативном и широком спектре

функций, которые могут быть легко модифицированы.

Слайд 14е-Token (электронный ключ) – аналог SMART-карты, выполненный в виде брелка, подключающегося

через USB-порт.

Слайд 15Особенностями современных информационных технологий, прямо или косвенно влияющими на безопасность информации,

являются:

1. Увеличение числа автоматизированных процедур в системах обработки данных и усиление важности принимаемых на их основе решений;

2. Территориальная распределенность компонентов компьютерных систем и передача информации между этими компонентами;

3. Усложнение используемых программных и аппаратных средств компьютерных систем;

4. Накопление и долговременное хранение больших массивов данных на электронных носителях, зачастую не имеющих твердых копий;

5. Интеграция в единых базах данных информации различного назначения и различных режимов доступа;

6. Непосредственный доступ к ресурсам компьютерных систем большого количества пользователей различных категорий и с различными полномочиями в системе;

7. Рост стоимости ресурсов компьютерных систем.

1. Увеличение числа автоматизированных процедур в системах обработки данных и усиление важности принимаемых на их основе решений;

2. Территориальная распределенность компонентов компьютерных систем и передача информации между этими компонентами;

3. Усложнение используемых программных и аппаратных средств компьютерных систем;

4. Накопление и долговременное хранение больших массивов данных на электронных носителях, зачастую не имеющих твердых копий;

5. Интеграция в единых базах данных информации различного назначения и различных режимов доступа;

6. Непосредственный доступ к ресурсам компьютерных систем большого количества пользователей различных категорий и с различными полномочиями в системе;

7. Рост стоимости ресурсов компьютерных систем.

Слайд 16Меры по защите информации и сетей осуществляются в России нормами закона «Об

информации, информационных технологиях и о защите информации»