Дисциплина «Информатика»

- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад на тему Правовые нормы, относящиеся к информации, правонарушения в информационной сфере, меры их предупреждения

Содержание

- 1. Правовые нормы, относящиеся к информации, правонарушения в информационной сфере, меры их предупреждения

- 2. СодержаниеВведениеПонятие преступления в сфере информационных технологий Правовое

- 3. ВведениеПравовое регулирование в информационной сфере является новой

- 4. Понятие преступления в сфере информационных технологий Преступления

- 5. Понятие преступления в сфере информационных технологий Одним

- 6. Правовое регулирование Российской Федерации в сфере

- 7. Российский Закон о защите персональных данных ФЗ-242Вступил

- 8. Законы об информацииЗакон №152-ФЗ «О персональных

- 9. Значимость безопасности информацииПрикладные задачи: сохранность личной информации

- 10. Факторы и условия, которые необходимо учитывать при

- 11. Меры предупреждения правонарушений в информационной сфере

- 12. Шифрование (криптография) информацииКонтроль доступа к аппаратуреЗаконодательные мерыНа

- 13. Программные методы защиты информацииидентификация технических средств (терминалов,

- 14. Программные методы защиты информацииуничтожение информации в запоминающем

- 15. Защита электронной информации

- 16. Вредоносные программыВирусы, черви, троянские и хакерские программыПотенциально

- 17. По отпечаткам пальцевПо характеристикам речиПо геометрии ладони рукиПо радужной оболочке глазаПо изображению лицаБиометрические системы защиты

- 18. Элементы аппаратной защитызащита от сбоев в электропитании;защита

- 19. Физические меры защитыфизическая изоляция сооружений, в которых

- 20. Физические меры защитыорганизация контрольно-пропускных пунктов у входов

- 21. ШифрованиеШифрование (криптография) – метод защиты информации от

- 22. Шифрование (криптография)Статическая защита информации, хранящейся на жестком

- 23. Организационные мерымероприятия, осуществляемые при проектировании, строительстве и

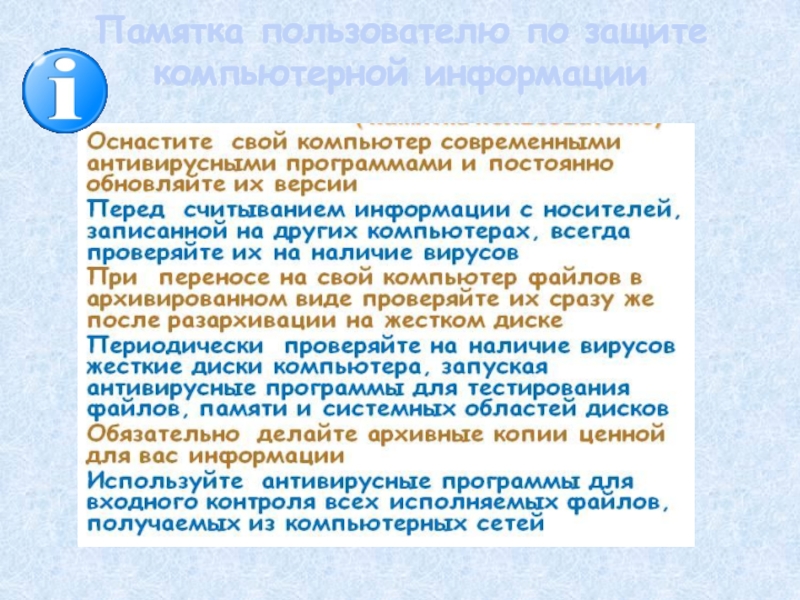

- 24. Памятка пользователю по защите компьютерной информации

- 25. Памятка пользователю по безопасной работе в Интернете

- 26. ВыводыМетод защиты информации – принуждение. На предприятии

- 27. ВыводыВсе вышеуказанные методы предназначены для формирования действенной

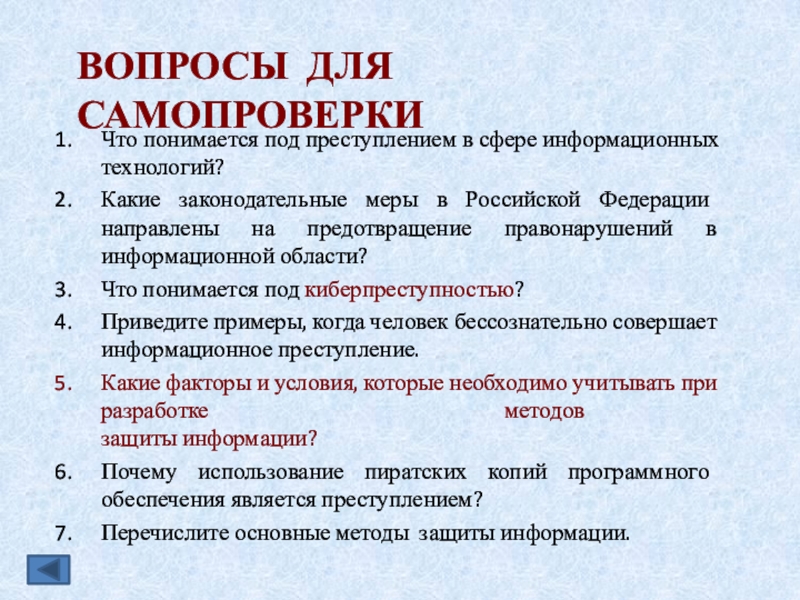

- 28. Вопросы для самопроверкиЧто понимается под преступлением в

- 29. Полезные ссылки

- 30. Ссылки на источники информацииhttps://nsportal.ru/npo-spo/informatika-i-vychislitelnaya-tekhnika/library/2015/10/23/pravovye-normy-otnosyashchiesya-khttps://fs3.ppt4web.ru/images/159218/206782/640/img31.jpghttp://images.myshared.ru/52/1340419/slide_34.jpghttps://infourok.ru/pravovie-normi-otnosyaschiesya-k-informacii-pravonarusheniya-v-informacionnoy-sfere-meri-ih-preduprezhdeniya-718179.htmlhttp://5informatika.net/datas/informatika/Zaschita-informatsii-v-kompjuternykh-setjakh/0004-004-Paroli.jpghttps://yandex.ru/images/search?text...https://www.compel.ru/wordpress/wp-content/uploads/2016/11/ris_1-1.pnghttp://studbooks.net/2252938/informatika/fizicheskie_mery_zaschityhttp://900igr.net/up/datas/76223/012.jpg – памятка 1 http://www.nadym-9.ru/1/Inf_besop/plakat_a3.png – памятка 2https://ru.wikipedia.org/wiki/

- 31. Спасибо за внимание!Уважаемые пользователи!ЗАЩИЩАЙТЕ свой

Слайд 1Тема занятия «Правовые нормы, относящиеся к информации, правонарушения в информационной сфере,

Слайд 2Содержание

Введение

Понятие преступления в сфере информационных технологий

Правовое регулирование Российской Федерации в

Российский Закон о защите персональных данных ФЗ-242

Значимость безопасности информации

Факторы и условия, которые необходимо учитывать при разработке методов защиты информации

Меры предупреждения правонарушений в информационной сфере

Методы защиты информации

Программные методы защиты информации

Биометрические системы защиты

Элементы аппаратной защиты

Физические методы защиты

Шифрование

Организационные меры

Вопросы для самопроверки

Список использованных источников

ВАЖНО! Рисунок указывает на то, что текст с этого слайда презентации или страницы текстового документа необходимо записать!

Слайд 3Введение

Правовое регулирование в информационной сфере является новой и сложной задачей для

В Российской Федерации существует ряд законов в этой области.

Решение проблемы защиты информации во многом определяется теми задачами, которые решает пользователь как специалист в конкретной области.

В настоящее время для защиты от несанкционированного доступа к информации все более часто используются биометрические системы идентификации.

Используемые в этих системах характеристики являются неотъемлемыми качествами личности человека и поэтому не могут быть утерянными или поддельными.

Слайд 4Понятие преступления в сфере информационных технологий

Преступления в сфере информационных технологий

Преступления в сфере информационных технологий включают:

как распространение вредоносных вирусов,

взлом паролей,

кражу номеров кредитных карточек и других банковских реквизитов (фишинг),

распространение противоправной информации (клеветы, материалов порнографического характера, материалов, возбуждающих межнациональную и межрелигиозную вражду и т.п.) через Интернет.

Слайд 5Понятие преступления в сфере информационных технологий

Одним из наиболее опасных и

Инвестирование денежных средств на иностранных фондовых рынках с использованием сети Интернет сопряжено с риском быть вовлеченными в различного рода мошеннические схемы.

Другой пример мошенничества - интернет-аукционы, в которых сами продавцы делают ставки, чтобы поднять цену выставленного на аукцион товара.

В соответствии с действующим уголовным законодательством Российской Федерации под преступлениями в сфере компьютерной информации понимаются совершаемые в сфере информационных процессов и посягающие на информационную безопасность деяния, предметом которых являются информация и компьютерные средства.

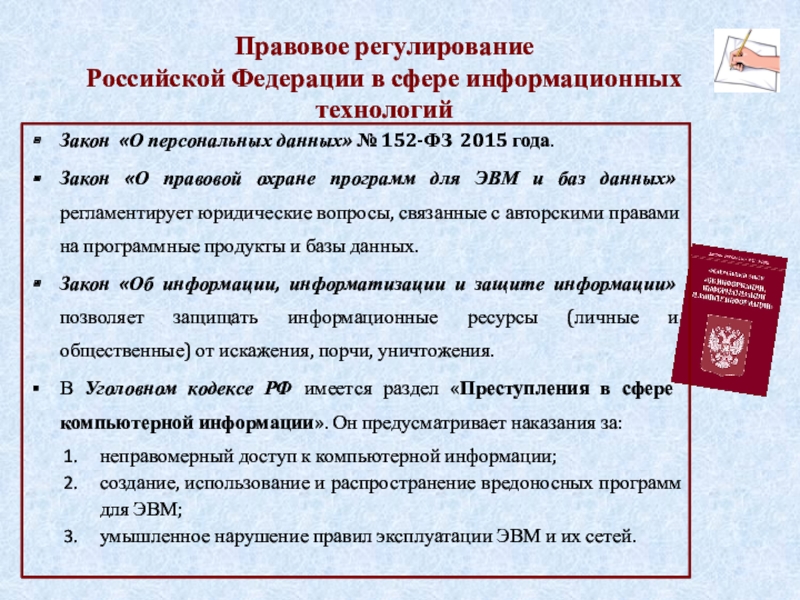

Слайд 6Правовое регулирование

Российской Федерации в сфере информационных технологий

Закон «О персональных данных»

Закон «О правовой охране программ для ЭВМ и баз данных» регламентирует юридические вопросы, связанные с авторскими правами на программные продукты и базы данных.

Закон «Об информации, информатизации и защите информации» позволяет защищать информационные ресурсы (личные и общественные) от искажения, порчи, уничтожения.

В Уголовном кодексе РФ имеется раздел «Преступления в сфере компьютерной информации». Он предусматривает наказания за:

неправомерный доступ к компьютерной информации;

создание, использование и распространение вредоносных программ для ЭВМ;

умышленное нарушение правил эксплуатации ЭВМ и их сетей.

Слайд 7Российский Закон о защите персональных данных ФЗ-242

Вступил в силу 1 сентября

Закон требует хранить персональные данные россиян

на серверах, которые расположены на территории

нашей страны.

Слайд 8Законы об информации

Закон №152-ФЗ

«О персональных данных»

Закон РФ №149-ФЗ

«Об информации,

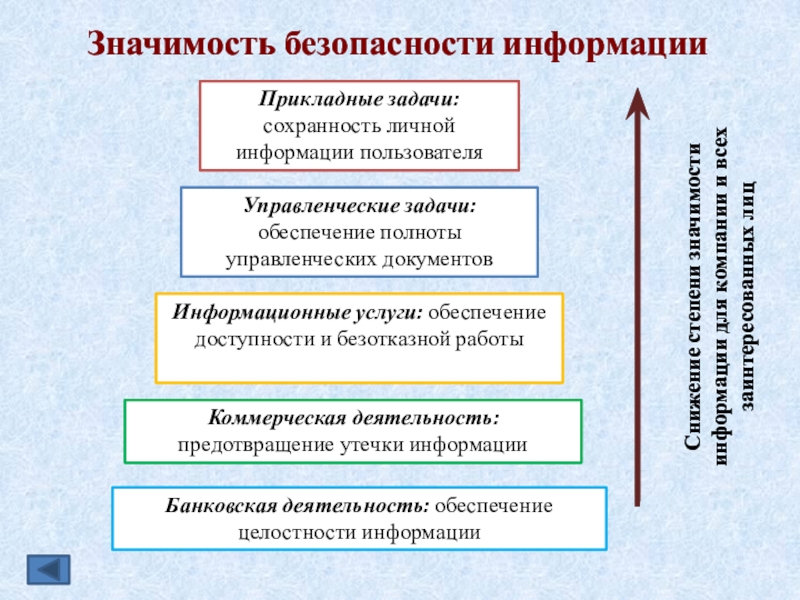

Слайд 9Значимость безопасности информации

Прикладные задачи: сохранность личной информации пользователя

Управленческие задачи: обеспечение полноты

Информационные услуги: обеспечение доступности и безотказной работы

Коммерческая деятельность: предотвращение утечки информации

Банковская деятельность: обеспечение целостности информации

Снижение степени значимости информации для компании и всех заинтересованных лиц

Слайд 10Факторы и условия, которые необходимо учитывать при разработке методов защиты информации

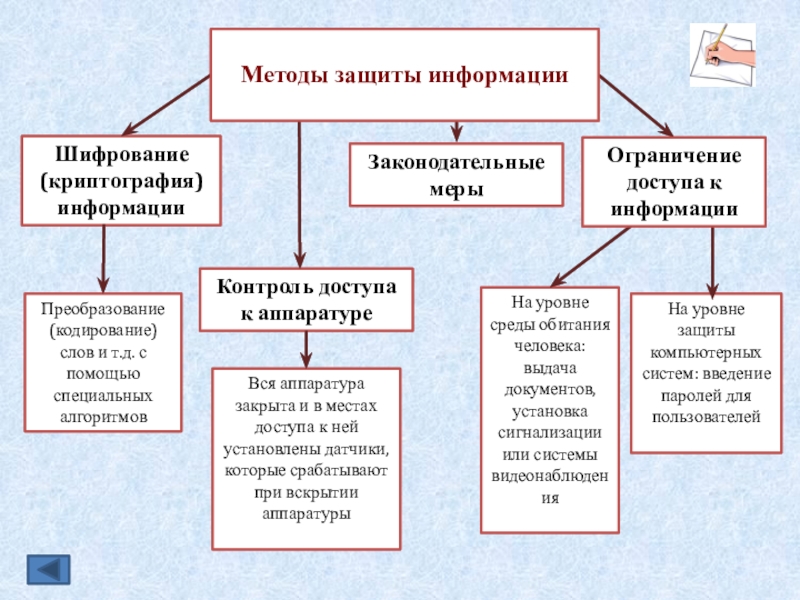

Слайд 12Шифрование (криптография) информации

Контроль доступа к аппаратуре

Законодательные меры

На уровне среды обитания человека:

На уровне защиты компьютерных систем: введение паролей для пользователей

Преобразование (кодирование) слов и т.д. с помощью специальных алгоритмов

Вся аппаратура закрыта и в местах доступа к ней установлены датчики, которые срабатывают при вскрытии аппаратуры

Методы защиты информации

Ограничение доступа к информации

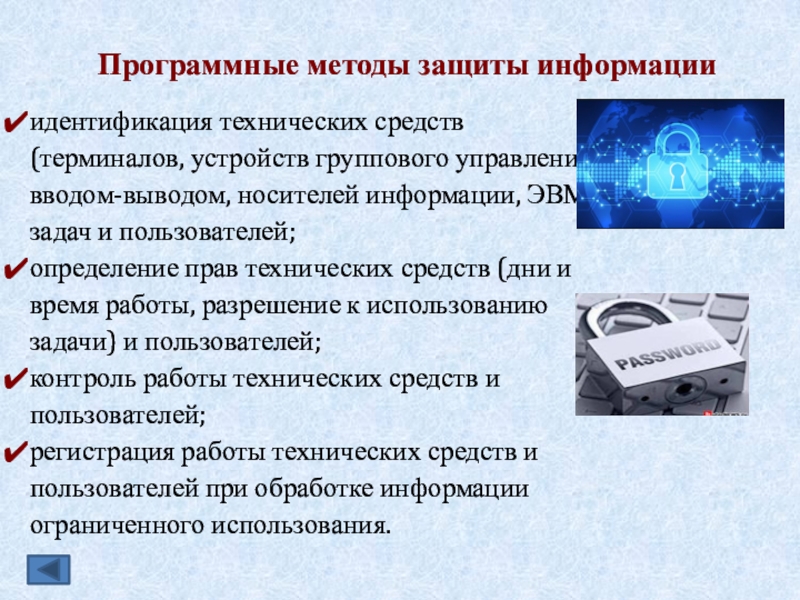

Слайд 13Программные методы защиты информации

идентификация технических средств (терминалов, устройств группового управления вводом-выводом,

определение прав технических средств (дни и время работы, разрешение к использованию задачи) и пользователей;

контроль работы технических средств и пользователей;

регистрация работы технических средств и пользователей при обработке информации ограниченного использования.

Слайд 14Программные методы защиты информации

уничтожение информации в запоминающем устройстве (ЗУ) после использования;

сигнализация

вспомогательные программы различного значения: контроля работы механизма защиты, проставления грифа секретности на выдаваемых документах.

Слайд 16Вредоносные программы

Вирусы, черви, троянские и хакерские программы

Потенциально опасное программное обеспечение

Шпионское, рекламное

Загрузочные вирусы

Файловые вирусы

Макровирусы

Web-черви

Почтовые черви

Троянские утилиты удаленного администрирования

Троянские программы-шпионы

Рекламные программы

Сетевые атаки

Утилиты взлома удаленных компьютеров

Руткиты

Методы борьбы с вредоносными программами антивирусные программы, межсетевой экран, своевременное обновление системы безопасности операционной системы и приложений, проверка скриптов в браузере

Слайд 17По отпечаткам пальцев

По характеристикам речи

По геометрии ладони руки

По радужной оболочке глаза

По

Биометрические системы защиты

Слайд 18Элементы аппаратной защиты

защита от сбоев в электропитании;

защита от сбоев серверов, рабочих

защита от сбоев устройств, для хранения информации;

защита от утечек информации электромагнитных излучений.

Слайд 19Физические меры защиты

физическая изоляция сооружений, в которых устанавливается аппаратура автоматизированной системы,

ограждение территории вычислительных центров забором;

ограждение территории вычислительных центров заборами на таких расстояниях, которые достаточны для исключения эффективной регистрации электромагнитных излучений, и организации систематического контроля этих территорий.

Слайд 20Физические меры защиты

организация контрольно-пропускных пунктов у входов в помещения вычислительных центров

организация системы охранной сигнализации.

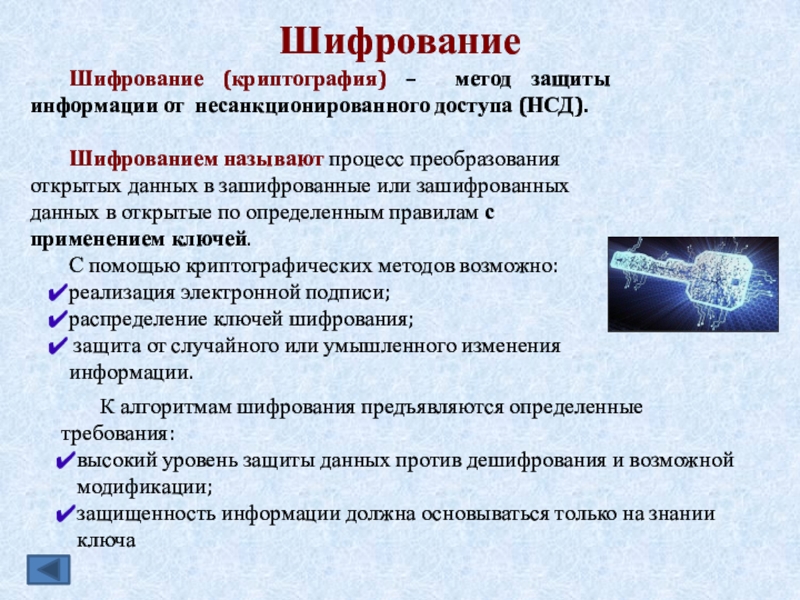

Слайд 21Шифрование

Шифрование (криптография) – метод защиты информации от несанкционированного доступа (НСД).

Шифрованием называют

С помощью криптографических методов возможно:

реализация электронной подписи;

распределение ключей шифрования;

защита от случайного или умышленного изменения информации.

К алгоритмам шифрования предъявляются определенные требования:

высокий уровень защиты данных против дешифрования и возможной модификации;

защищенность информации должна основываться только на знании ключа

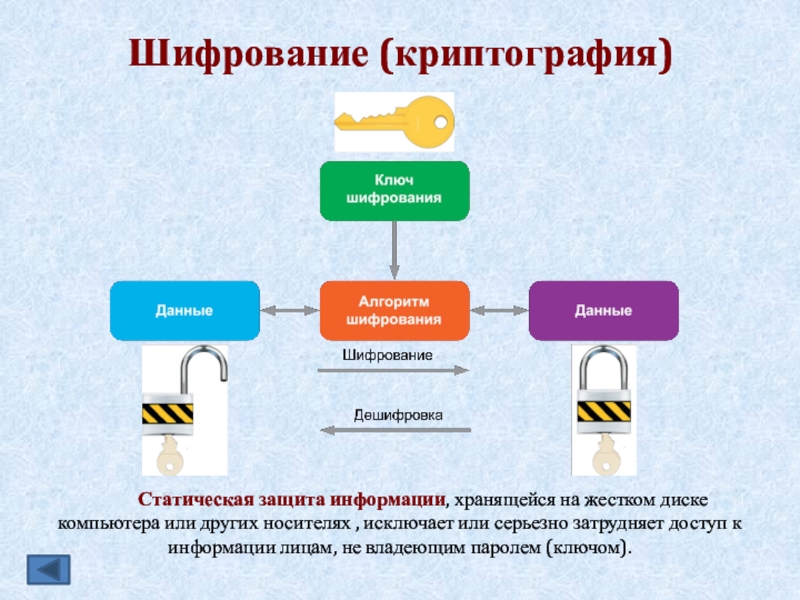

Слайд 22Шифрование (криптография)

Статическая защита информации, хранящейся на жестком диске компьютера или других

Слайд 23Организационные меры

мероприятия, осуществляемые при проектировании, строительстве и оборудовании вычислительных центров (ВЦ)

мероприятия,

организация надежного пропускного режима;

организация хранения и использования документов и носителей: определение правил выдачи, ведение журналов выдачи и использования;

контроль внесения изменений в математическое и программное обеспечение;

организация подготовки и контроля работы пользователей.

Слайд 26Выводы

Метод защиты информации – принуждение.

На предприятии внедряется система мер, при

Метод защиты информации побуждение.

Метод, поощряющий пользователя и работников не нарушать установленный регламент за счет следования сложившимся моральным и этическим нормам (как установленных, так и негласных).

Слайд 27Выводы

Все вышеуказанные методы предназначены для формирования действенной технологии защиты данных, они

На сегодняшний день в сфере безопасности компьютерных систем и сетей внедряются самые разнородные методы защиты информации

Практика показывает, что только совокупность мер может помочь в построении эффективной системы защиты.

Разные методики охраны данных следует использовать одновременно и тогда эффект такового внедрения может дать серьезные результаты.

Слайд 28Вопросы для самопроверки

Что понимается под преступлением в сфере информационных технологий?

Какие

Что понимается под киберпреступностью?

Приведите примеры, когда человек бессознательно совершает информационное преступление.

Какие факторы и условия, которые необходимо учитывать при разработке методов защиты информации?

Почему использование пиратских копий программного обеспечения является преступлением?

Перечислите основные методы защиты информации.

Слайд 30Ссылки на источники информации

https://nsportal.ru/npo-spo/informatika-i-vychislitelnaya-tekhnika/library/2015/10/23/pravovye-normy-otnosyashchiesya-k

https://fs3.ppt4web.ru/images/159218/206782/640/img31.jpg

http://images.myshared.ru/52/1340419/slide_34.jpg

https://infourok.ru/pravovie-normi-otnosyaschiesya-k-informacii-pravonarusheniya-v-informacionnoy-sfere-meri-ih-preduprezhdeniya-718179.html

http://5informatika.net/datas/informatika/Zaschita-informatsii-v-kompjuternykh-setjakh/0004-004-Paroli.jpg

https://yandex.ru/images/search?text...

https://www.compel.ru/wordpress/wp-content/uploads/2016/11/ris_1-1.png

http://studbooks.net/2252938/informatika/fizicheskie_mery_zaschity

http://900igr.net/up/datas/76223/012.jpg – памятка 1

http://www.nadym-9.ru/1/Inf_besop/plakat_a3.png – памятка

https://ru.wikipedia.org/wiki/

Слайд 31Спасибо

за

внимание!

Уважаемые пользователи!

ЗАЩИЩАЙТЕ свой компьютер от взлома, данные от

ДЕЙСТВУЙТЕ в рамках правового поля!