- Главная

- Разное

- Образование

- Спорт

- Естествознание

- Природоведение

- Религиоведение

- Французский язык

- Черчение

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, фоны, картинки для презентаций

- Экология

- Экономика

Презентация, доклад на тему Правовая охрана программ и данных. Защита информации

Содержание

- 1. Правовая охрана программ и данных. Защита информации

- 2. Программы по их юридическому статусу можно разделить

- 3. В данной области, лицензией называется лицензионный договор,

- 4. Условно бесплатные Shareware —в русском языке этот

- 5. Свободно распространяемые Свободное программное обеспечение — программное

- 6. Правовая охрана информации Правовая охрана

- 7. Правовая охрана информацииДля оповещения о своих правах

- 8. Защита информацииЗащита от несанкционированного копирования система мер,

- 9. Защита информацииОрганизационные меры защиты от несанкционированного копирования

- 10. Защита информацииОрганизационные меры защиты от несанкционированного копирования

- 11. Защита информацииЮридические меры защиты от несанкционированного копирования

- 12. Защита информацииФизическая защита данных Для обеспечения большей

- 13. Защита информацииЗащита в ИнтернетеДля защиты информационных ресурсов

Программы по их юридическому статусу можно разделить на три большие группыЛицензионные Условно бесплатные или Shareware Свободно распространяемые программы или Freeware Виды программ

Слайд 1ПРАВОВАЯ ОХРАНА ПРОГРАММ И ДАННЫХ.

ЗАЩИТА ИНФОРМАЦИИ

Виды программ.

Правовая охрана информации.

Защита информации.

Слайд 2Программы по их юридическому статусу можно разделить на три большие группы

Лицензионные

Условно бесплатные или Shareware

Свободно распространяемые программы или Freeware

Виды программ

Слайд 3В данной области, лицензией называется лицензионный договор, то есть, договор между

правообладателем и пользователем, по которому правообладатель передаёт пользователю ограниченные права на использование того или иного объекта интеллектуальной собственности. В этом договоре указываются разрешённые виды использования, сроки передачи прав и иные условия.

Лицензионные программы

Коробочные дистрибутивы ОС

ALTLinux, GNULinux, Windows 7

Слайд 4Условно бесплатные

Shareware —в русском языке этот термин интерпретируется как «условно-бесплатное

программное обеспечение».

Основной принцип Shareware — «попробуй, прежде чем купить» (try before you buy).

Программа, распространяемая как shareware, предоставляется пользователям бесплатно — пользователь платит только за время загрузки файлов по Интернету или за носитель (дискету или CD-ROM).

В течение определённого срока, составляющего обычно тридцать дней, он может пользоваться программой, тестировать её, осваивать её возможности. Если по истечении этого срока пользователь решит продолжить использование программы, он обязан купить программу (зарегистрироваться), заплатив автору определённую сумму.

Основной принцип Shareware — «попробуй, прежде чем купить» (try before you buy).

Программа, распространяемая как shareware, предоставляется пользователям бесплатно — пользователь платит только за время загрузки файлов по Интернету или за носитель (дискету или CD-ROM).

В течение определённого срока, составляющего обычно тридцать дней, он может пользоваться программой, тестировать её, осваивать её возможности. Если по истечении этого срока пользователь решит продолжить использование программы, он обязан купить программу (зарегистрироваться), заплатив автору определённую сумму.

Слайд 5Свободно распространяемые

Свободное программное обеспечение — программное обеспечение с открытым кодом,

которое пользователь может легально запускать, модифицировать и распространять с небольшими ограничениями или вовсе без таковых. По законодательству практически всех стран, программный продукт и его исходный код по умолчанию является так называемой интеллектуальной собственностью его автора, которому даётся полная власть над распространением и изменением программы, даже в случае, когда исходные коды открыты для обозрения.

Слайд 6Правовая охрана информации

Правовая охрана программ для ЭВМ и

баз данных в полном объёме введена в Российской Федерации Законом "О правовой охране программ для ЭВМ и баз данных" (Ведомости Съезда народных депутатов Российской Федерации и Верховного Совета Российской Федерации. 1992. № 42. Ст. 2325) от 23 сентября 1992 года №3523-1.

Согласно пункта 2 статьи 13 Закона "О правовой охране программ для ЭВМ и баз данных" заявка на регистрацию базы данных должна содержать заявление на официальную регистрацию, документы, подтверждающие уплату регистрационного сбора или основания для освобождения от уплаты сбора или уменьшения его размера.

Согласно пункта 2 статьи 13 Закона "О правовой охране программ для ЭВМ и баз данных" заявка на регистрацию базы данных должна содержать заявление на официальную регистрацию, документы, подтверждающие уплату регистрационного сбора или основания для освобождения от уплаты сбора или уменьшения его размера.

Слайд 7Правовая охрана информации

Для оповещения о своих правах разработчик программы использует знак

охраны авторского права.

Знак охраны авторского права состоит из трёх элементов:

-буквы С в окружности © или круглых скобках (с);

наименования (имени) правообладателя;

-года первого выпуска программы в свет.

В 2002 году был принят Закон «Об электронно-цифровой подписи», который стал законодательной основой электронного документооборота в России.

При регистрации электронно-цифровой подписи в специализированных центрах корреспондент получает два ключа: секретный и открытый.

Знак охраны авторского права состоит из трёх элементов:

-буквы С в окружности © или круглых скобках (с);

наименования (имени) правообладателя;

-года первого выпуска программы в свет.

В 2002 году был принят Закон «Об электронно-цифровой подписи», который стал законодательной основой электронного документооборота в России.

При регистрации электронно-цифровой подписи в специализированных центрах корреспондент получает два ключа: секретный и открытый.

Слайд 8Защита информации

Защита от несанкционированного копирования

система мер, направленных на противодействие

несанкционированному копированию информации, как правило представленной в электронном виде (данных или программного обеспечения).

При защите от копирования используются различные меры: организационные, юридические, программные и программно-аппаратные.

Для защиты данных, хранящихся на компьютере, используются пароли, шифрование.

При защите от копирования используются различные меры: организационные, юридические, программные и программно-аппаратные.

Для защиты данных, хранящихся на компьютере, используются пароли, шифрование.

Слайд 9Защита информации

Организационные меры защиты от несанкционированного копирования

Основная идея организационных мер защиты

заключается в том, что полноценное использование программного продукта невозможно без соответствующей поддержки со стороны производителя: подробной пользовательской документации, «горячей линии», системы обучения пользователей, обновление версий со скидкой и т.п. Организационные меры защиты применяются, как правило, крупными разработчиками к достаточно большим и сложным программным продуктам.

Слайд 10Защита информации

Организационные меры защиты от несанкционированного копирования

Для защиты доступа к информации всё чаще используют биометрические системы идентификации: идентификация по отпечаткам пальцев, системы распознавания речи, системы идентификации по радужной оболочке глаза, по изображению лица, по геометрии ладони руки.

Слайд 11Защита информации

Юридические меры защиты от несанкционированного копирования

Предусматривают ответственность, в соответствии с

действующим законодательством, за использование контрафактных экземпляров программ для ЭВМ или баз данных.

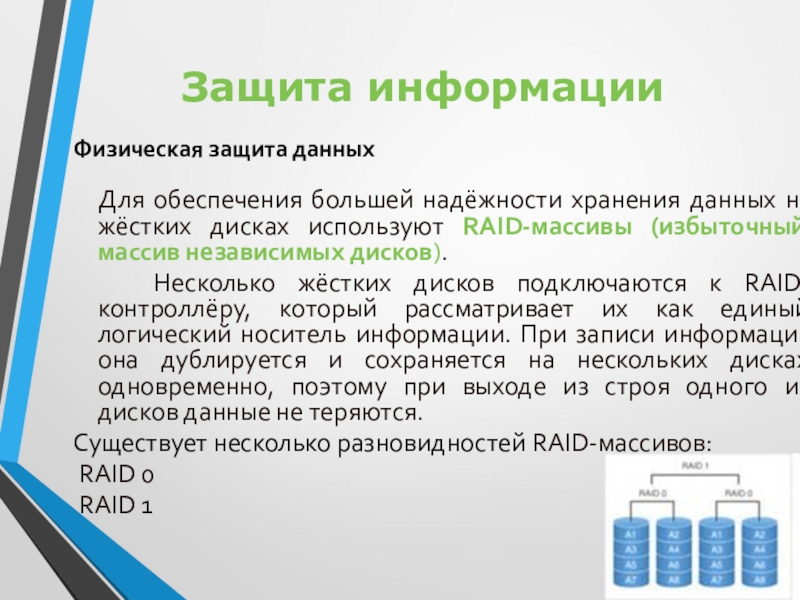

Слайд 12Защита информации

Физическая защита данных

Для обеспечения большей надёжности хранения данных на жёстких

дисках используют RAID-массивы (избыточный массив независимых дисков).

Несколько жёстких дисков подключаются к RAID-контроллёру, который рассматривает их как единый логический носитель информации. При записи информации она дублируется и сохраняется на нескольких дисках одновременно, поэтому при выходе из строя одного из дисков данные не теряются.

Существует несколько разновидностей RAID-массивов:

RAID 0

RAID 1

Несколько жёстких дисков подключаются к RAID-контроллёру, который рассматривает их как единый логический носитель информации. При записи информации она дублируется и сохраняется на нескольких дисках одновременно, поэтому при выходе из строя одного из дисков данные не теряются.

Существует несколько разновидностей RAID-массивов:

RAID 0

RAID 1

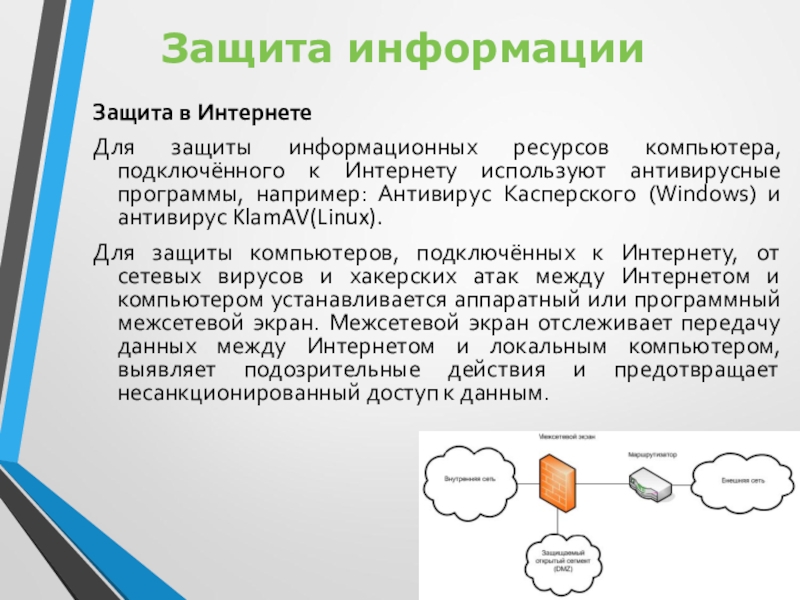

Слайд 13Защита информации

Защита в Интернете

Для защиты информационных ресурсов компьютера, подключённого к Интернету

используют антивирусные программы, например: Антивирус Касперского (Windows) и антивирус KlamAV(Linux).

Для защиты компьютеров, подключённых к Интернету, от сетевых вирусов и хакерских атак между Интернетом и компьютером устанавливается аппаратный или программный межсетевой экран. Межсетевой экран отслеживает передачу данных между Интернетом и локальным компьютером, выявляет подозрительные действия и предотвращает несанкционированный доступ к данным.

Для защиты компьютеров, подключённых к Интернету, от сетевых вирусов и хакерских атак между Интернетом и компьютером устанавливается аппаратный или программный межсетевой экран. Межсетевой экран отслеживает передачу данных между Интернетом и локальным компьютером, выявляет подозрительные действия и предотвращает несанкционированный доступ к данным.